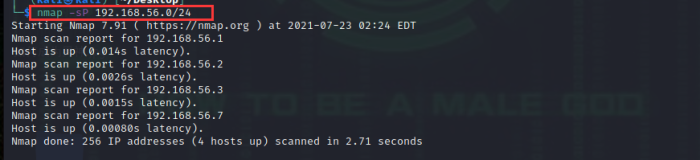

1,端口扫描

端口扫描经常被系统管理员和黑客用来发现在一些机器上开放的端口,帮助他们识别系统中的漏洞。

nc -zvn 172.16.160.111 21-25

可以运行在TCP或者UDP模式,默认是TCP,-u参数调整为udp. ##udp测试 无论检测什么端口都是successed

z 参数告诉netcat使用0 IO,连接成功后立即关闭连接, 不进行数据交换

v 参数指使用冗余选项

n 参数告诉netcat 不要使用DNS反向查询IP地址的域名

这个命令会打印21到25 所有开放的端口。Banner是一个文本,Banner是一个你连接的服务发送给你的文本信息。当你试图鉴别漏洞或者服务的类型和版本的时候,Banner信息是非常有用的。但是,并不是所有的服务都会发送banner。

一旦你发现开放的端口,你可以容易的使用netcat 连接服务抓取他们的banner。

2、UDP端口测试

nmap -sU -p 5000 172.16.160.111

本文转自 转身撞墙角 51CTO博客,原文链接:http://blog.51cto.com/chentianwang/1785591