Preface:就算调通API,也不值得太过自豪!!!悉心细心学习,最好的深度学习就是看-学...*.h/*.class ProtoType;

1,linux C ftp C/S简单实现

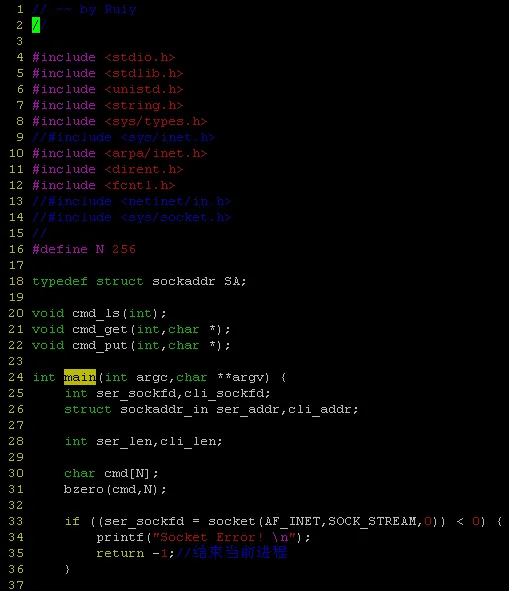

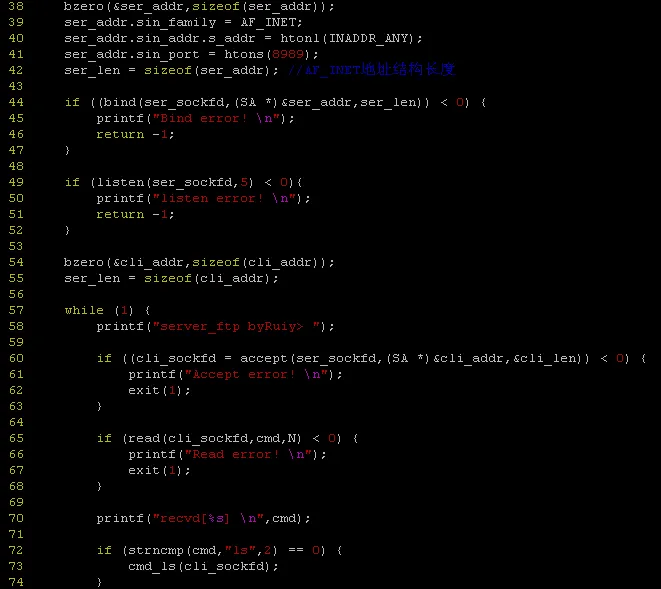

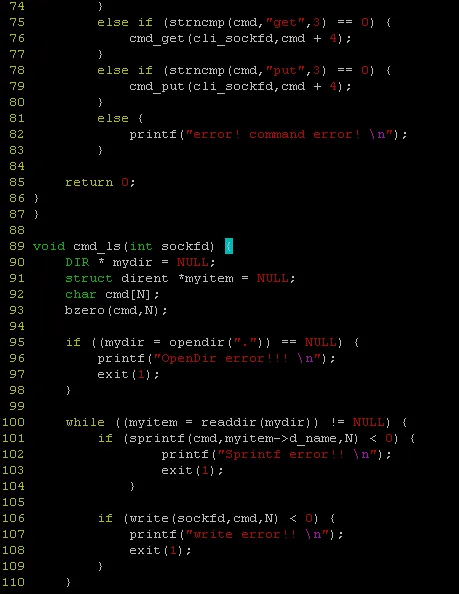

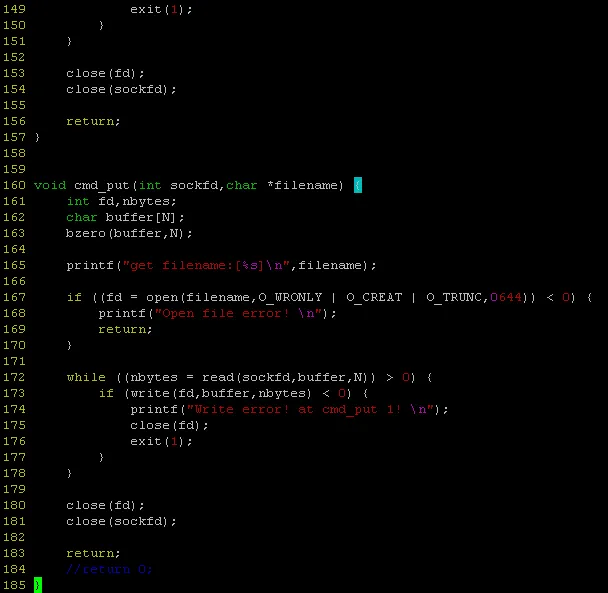

ftpS端码子

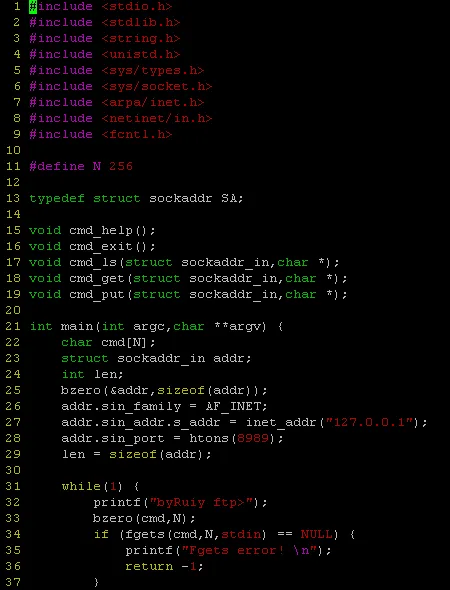

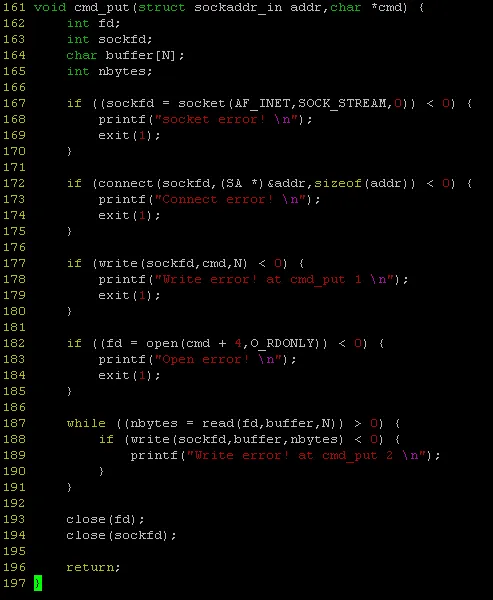

C端码子

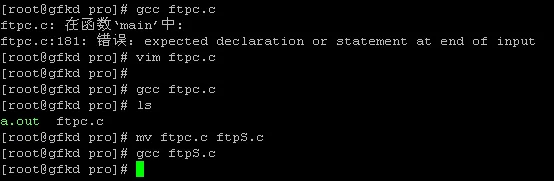

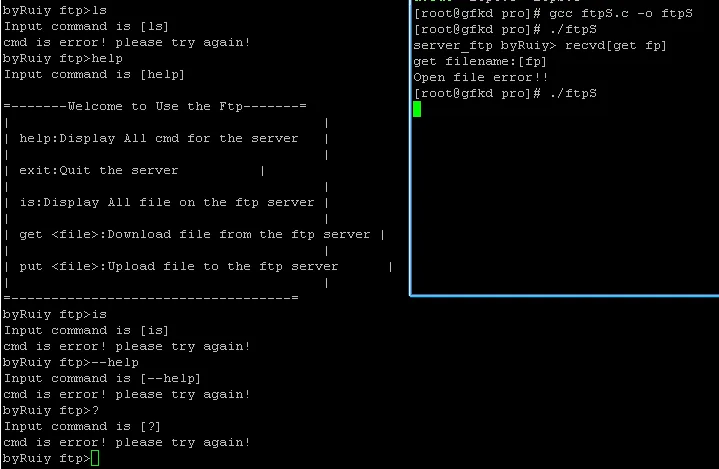

码子测试

C语言编译错误:expected declaration or statement at end of input

可能原因:

1,某个函数或者变量没在使用 前进行申明

2,某个地方少了个括号

我的这个地方就是main()最后少了一个'}'

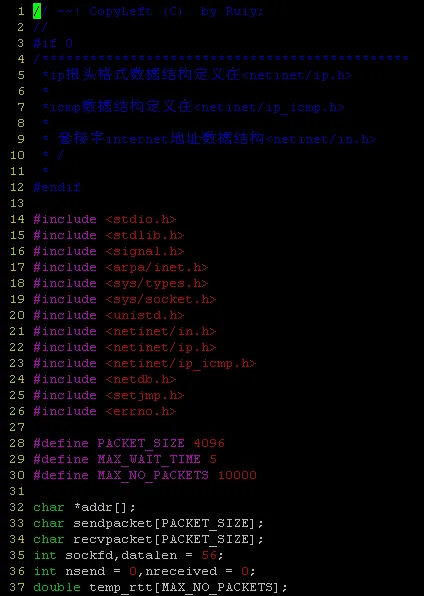

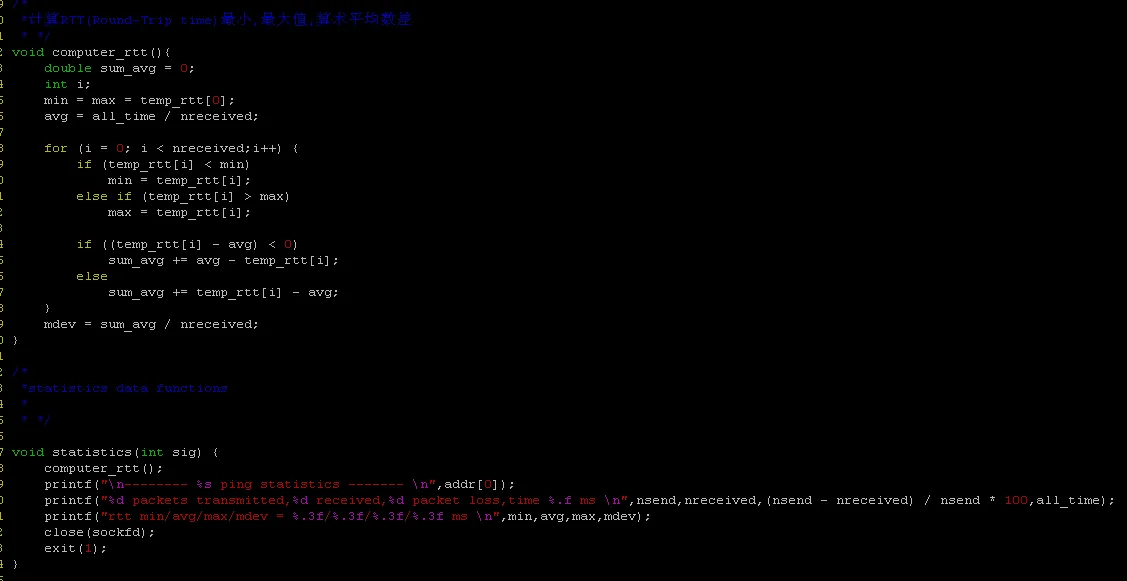

2,C ping码子

涉及的知识面较广,Net,NetDataPacketEncapsulation...,

码子

3,ddos攻击器简单实现,现已有C码子,准备用C++搞下,思路整理中ing;