作者:立衡

前言

OpenKruise[1]是阿里云开源的云原生应用自动化管理套件,也是当前托管在 Cloud Native Computing Foundation (CNCF) 下的孵化项目。它来自阿里巴巴多年来容器化、云原生的技术沉淀,是阿里内部生产环境大规模应用的基于 Kubernetes 之上的标准扩展组件,也是紧贴上游社区标准、适应互联网规模化场景的技术理念与最佳实践。

OpenKruise 在 2024.3 发布了最新的 v1.6 版本(ChangeLog[2]),本文对新版本的核心特性做整体介绍。

重要更新

- 从 v1.6.0 开始,OpenKruise 要求在 Kubernetes >= 1.18 以上版本集群安装和使用。如果你关闭了 Kruise-Daemon 组件(featureGates="KruiseDaemon=false"),你依然可以在 K8S 1.16 和 1.17 的集群上安装。

- OpenKruise Leader 选举默认使用 leases 模式。对于使用 OpenKruise 1.3.0 或更低版本的用户,请先将 OpenKruise 升级到 1.4 或 1.5 版本,然后再升级到 1.6,以避免在升级过程中出现意外的 Multiple Leader 问题。

- 为避免潜在的循环依赖问题,依赖 webhook 的功能将不再适用于 kube-system 下的资源,例如 SidecarSet、WorkloadSpread、PodUnavailableBudget、ContainerLaunchPriority 和 PersistentPodState。

增强多域管理能力

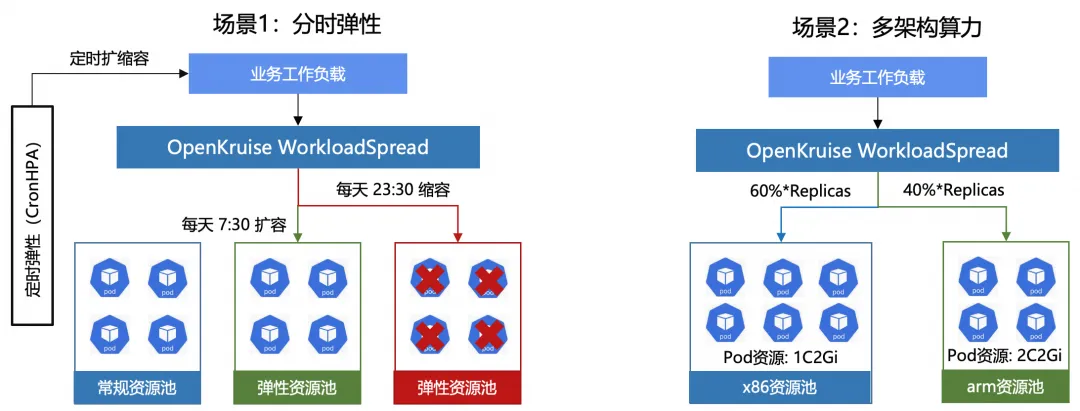

随着企业数字化转型的加速推进,越来越多的关键业务选择部署在云托管的 Kubernetes 集群。随着 Kubernetes 中部署业务和种类的增加,对于单一 Kubernetes 集群内的部署模式,也呈现出日益多元化的诉求,比如:

- 多架构算力:集群同时包含 x86 和 arm 算力资源

- 多机房容灾:应用的实例同时部署到多个 A/Z 可用区来进行灾备

WorkloadSpread 是 OpenKruise 在 v0.10 版本提出来的多域管理解决方案,旨在解决上述问题。常见的使用场景如下:

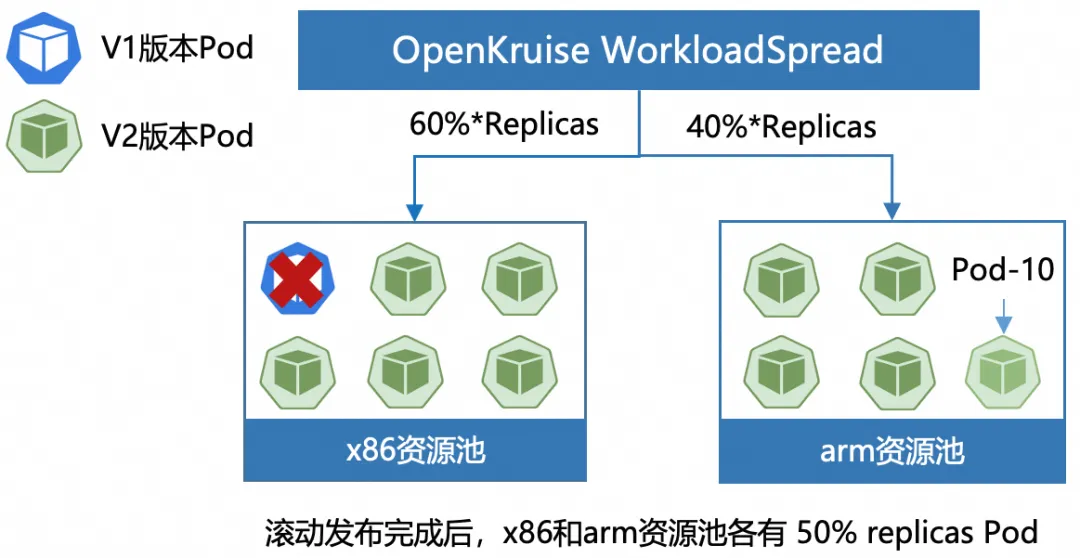

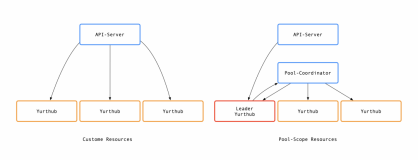

Fix:Deployment/CloneSet 滚动升级时,会破坏 subset replicas 比例

Deployment/CloneSet 滚动升级时如果配置 maxSurge>0,会出现先扩容后缩容的情况。如下图所示,Pod-10 创建时,因为 x86 资源池 已经有了六个 Pod(一个 v1,五个 v2),所以 Pod-10 会被分配到 arm 资源池。v1-Pod 删除后,就造成了 x86 和 arm 各有 50% replicas Pod 的情况,破坏了 workloadSpread subset replicas 比例配置。

此版本 WorkloadSpread 在分配 subset pod 的时候,会考虑 pod version,进而修复了该问题。所以,如果您在生产环境使用了 workloadSpread 能力,我们建议您升级到 kruise 1.6 版本。

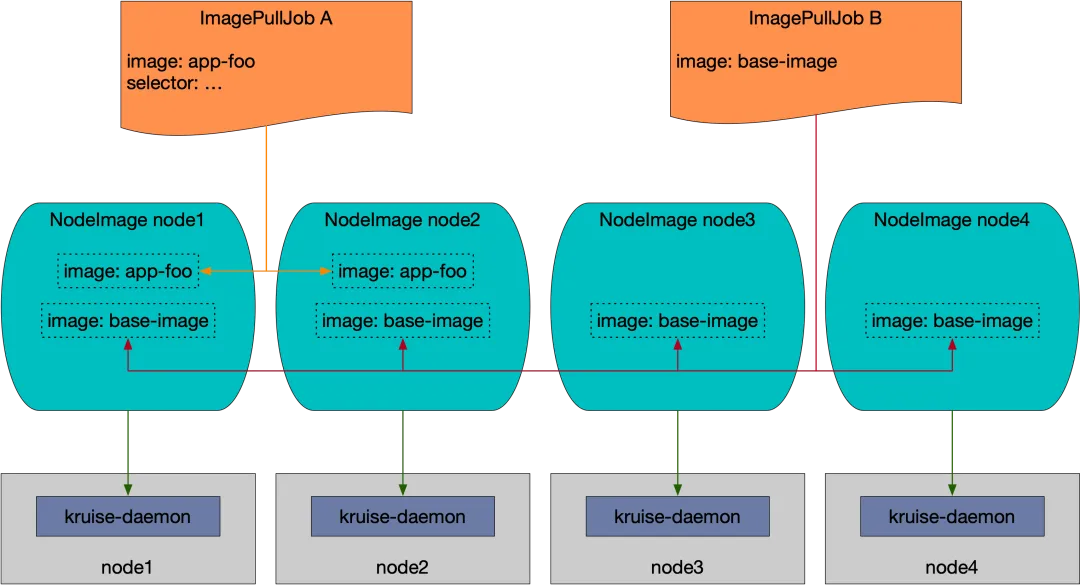

镜像预热支持 'Always' 策略

OpenKruise 镜像预热能够将 Base、业务镜像提前预热到 Node 机器上面,进而能够极大的提升业务扩容的速度,满足业务高峰期极速弹性的诉求。

OpenKruise 在做镜像预热时,首先会判断 Node 节点上该 Tag 的镜像是否存在,如果存在将不进行预热。因此,对于镜像 Tag 不变,镜像内容变化的场景不能进行预热,比如:Latest Tag 的镜像。

此版本新增了 imagePullPolicy='Always' 策略,用于对上述场景的支持。此外,它可以与 completionPolicy.type=Never 搭配来常态化的预热 Base 镜像:a. 每天晚上 12 点左右会进行一次镜像预热;b. 如果有 Node 机器扩容会自动预热。

apiVersion: apps.kruise.io/v1alpha1 kind: ImagePullJob metadata: name: job-with-base spec: image: base:latest imagePullPolicy: Always parallelism: 10 completionPolicy: type: Never pullPolicy: backoffLimit: 3 timeoutSeconds: 300

防级联删除支持 Service&Ingress

为了提升 Kubenetes 集群的稳定性和安全性,OpenKruise 对于一些资源提供了防级联删除的能力,比如:CRD、Namespace、Deployment 等。该版本我们又新增加了对于 Service、Ingress 资源的防护,当前策略只支持 'Always',表示:会拦截所有对于 Service、Ingress 资源的删除(除非去掉 label[policy.kruise.io/delete-protection])。配置如下:

apiVersion: v1 kind: Service metadata: labels: policy.kruise.io/delete-protection: Always name: test-web

未来展望

当前我们共规划了三个未来版本:

- release 1.8:SidecarSet 支持 K8S 1.28 Sidecar Containers、kruise 组件最小化部署方案

- release 1.9:CloneSet/Advanced StatefulSet 支持 Resource 资源原地 VPA

欢迎大家积极参与到 kruise 的建设和版本规划当中。此外,非常欢迎你通过 Github/Slack/钉钉/微信 等方式加入我们来参与 OpenKruise 开源社区。你是否已经有一些希望与我们社区交流的内容呢?可以在我们的社区双周会[3]上分享你的声音,或通过以下渠道参与讨论:

- 加入社区 Slack channel[4](English)

- 加入社区钉钉群:搜索群号 23330762 (Chinese)

- 加入社区微信群(新):添加用户 openkruise 并让机器人拉你入群 (Chinese)

相关链接:

[1] OpenKruise

https://github.com/openkruise/kruise

[2] ChangeLog

https://github.com/openkruise/kruise/blob/master/CHANGELOG.md

[3] 社区双周会

https://shimo.im/docs/gXqmeQOYBehZ4vqo

[4] Slack channel