防火墙基础命令

admin

Admin@123

1.配置防火墙区域

firewall zone trust

add interface g1/0/0

firewall zone untrust

add interface g1/0/1

2.配置放通策略

security-policy

rule name t2u

source-zone trust

destination-zone untrust

source-adddress 192.168.1.100 32

destination-address 202.100.1.100 32

service icmp

action permit

查看会话表

dis firewall session table version

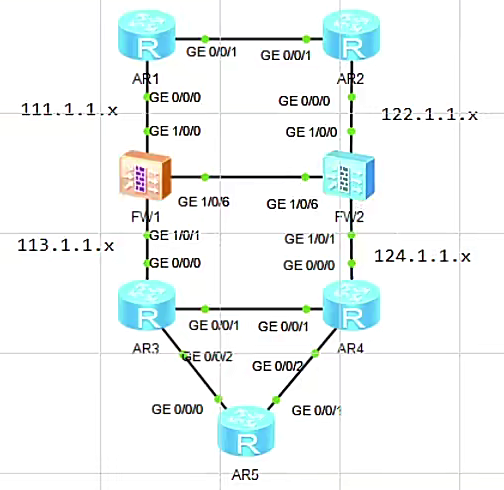

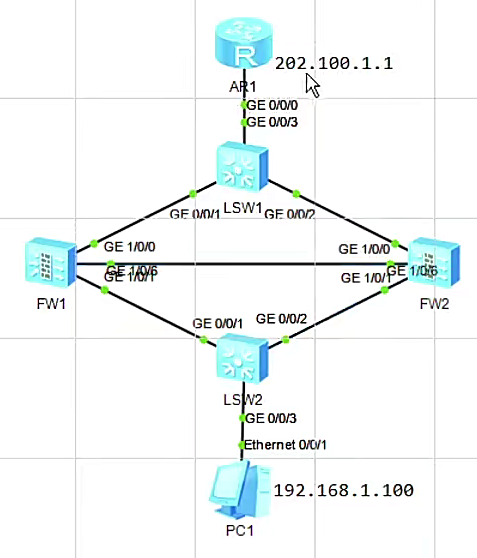

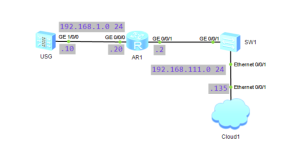

防火墙双机热备

防火墙,上下接路由器

主要是利用路由协议,防火墙和设备之间,因为OSPF是用开销来计算路径,所以使用VRRP就没有用武之地了,备用设备向外通告LSA的开销就回特别大,让其他设备不会选择这条路径。

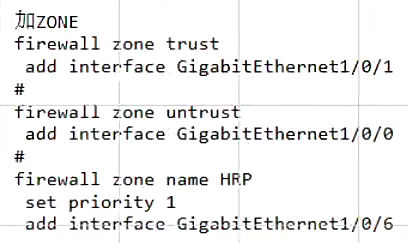

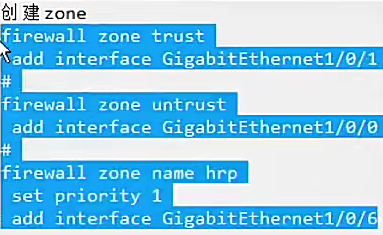

1.创建区域并加入

2.放行OSPF策略

防火墙场景不建议出现负载均衡情况

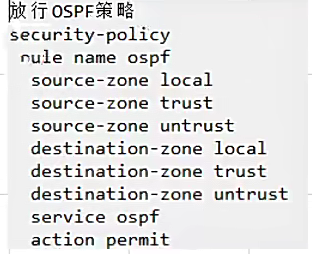

3.hrp功能就是调整VGMP,VGMP组没有独立命令

使用HRP track两个端口,如果坏了就进行切换

开启HRP和OSPF联动功能

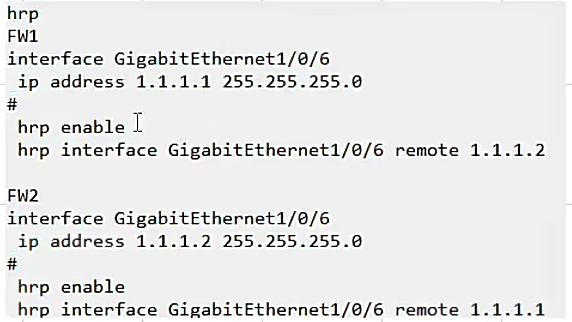

配置心跳口并开启热备功能,如果有hrp standby-device指定自己是备用设备

如果两个防火墙做了ethtrunk,因为华为的设备默认是主流的,因为防火墙之间五元组相同,所以只会使用一条线路,不会使用备用线路。要改为逐包才可以

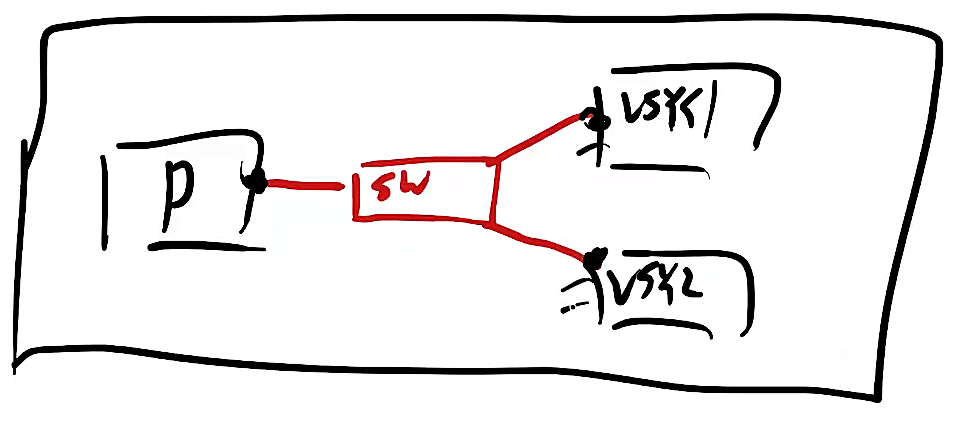

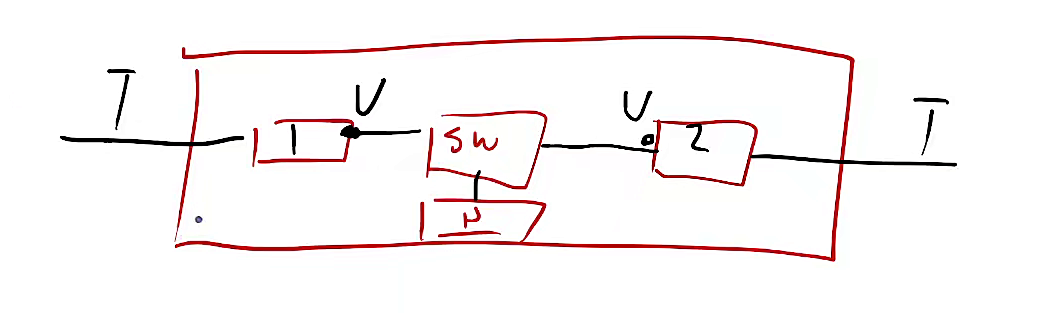

防火墙,上下接交换机

像以上这种情况,如果使用传统VRRP组网方式,那么主防火墙(左)连接交换机的链路断开之后,交换机的流量会从右边防火墙向上访问;流量回复的时候依然会在主防火墙回复,这样就造成了无法访问。

现在可以上面启用一个VRRP,下面启用一个VRRP,坏掉之后两边都把流量切换到备用路径来解决这种事情

所有的VRRP协议,这两个VRRP最后进入一个VGMP组里面,会形成一个VRRP组,会在这个组里面选举主备,会使这个组成为主备,如果一个接口出错,这个组的优先级会变小,这样就会把流量切到另一个组里。

从左边检测到故障和到切换到右边切换成功是需要时间的,会把攒的会话都丢弃掉,因为过去的包再回来,会话没有了就会丢弃。

HRP协议,华为的双机热备协议,在两边防火墙加一条心跳线,不一定非要直连,路由可达就可以;用来同步配置,两边防火墙如果想做到从这边进去的流量,从另一边出来,就需要配置表项一样;HRP可以实时同步配置与各种表项

VRRP+VGMP+HRP

VRRP是用于虚拟出虚拟IP,实现上下通信

VGMP是用于把VRRP统一管理,如果有一个VRRP坏了就进行主备切换

HRP是用于防火墙之间同步用的,使用心跳线

双击热备需要两台硬件和软件配置均相同的防火墙组成双击热备系统

防火墙能够备份:策略,对象,网络,系统,会话表等进行备份

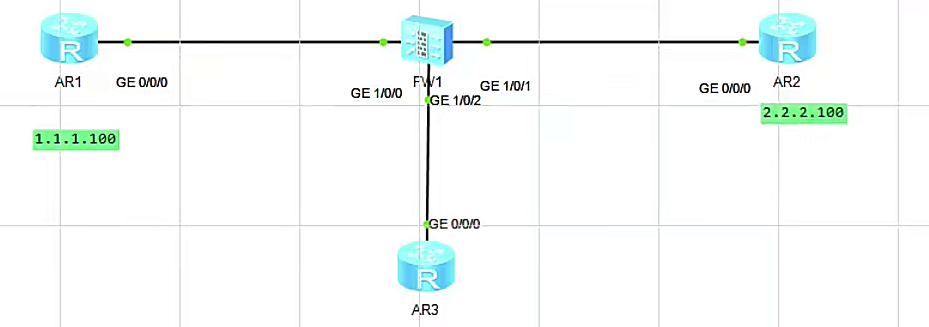

配置案例

1.创建并加入区域

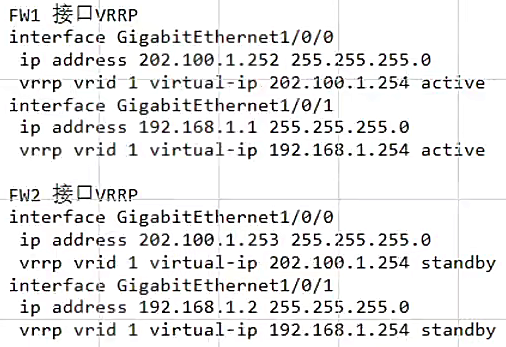

2.每台防火墙配置两个VRRP

3.hrp配置自动完成VGMP组的配置

从设备上不能进行配置

dis security-policy rule all //查看策略

4.配置策略

security-policy

rule name t2u

source -zone trust

destination-zone untrust

action permit

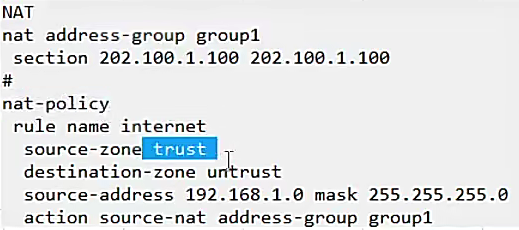

5.防火墙配置NAT

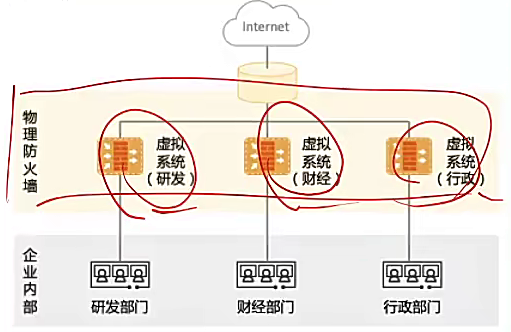

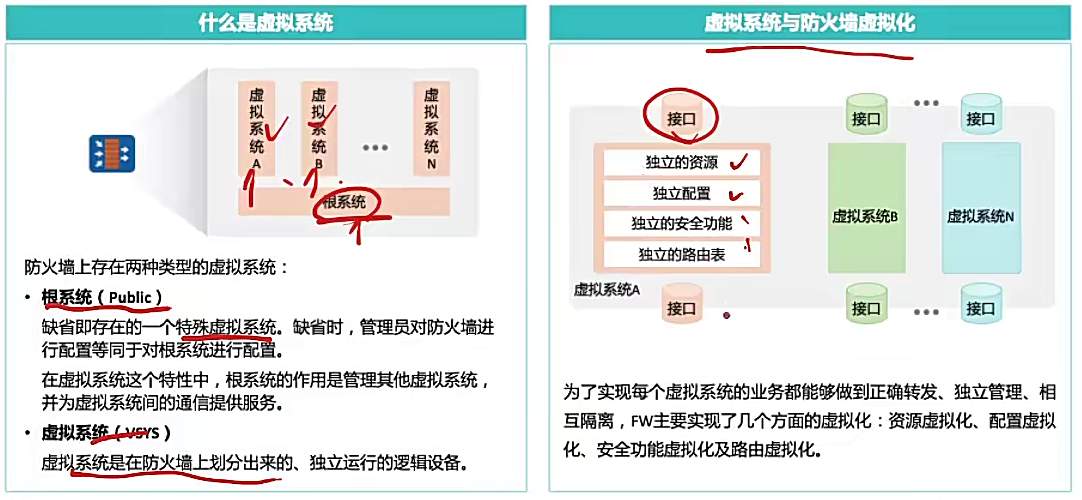

防火墙虚拟系统

防火墙,这个产品本质是做区域隔离使用的,现在也融入了杀毒,抵抗攻击等功能,一台防火墙造价比较高,如果网络比较正规,对区域隔离要求是很高的,如果有多个部门,如果每个部分都做隔离,那么就需要买多个防火墙,如果买一个防火墙的话,对于第一个部门可能只需要做一些特定的策略,对于另一个部门可能只需要做另一种不同的策略。他们的策略与安全支持是不一样的,买多个防火墙成本较高。

数据中心场景,会在旁边放一个区域,这个区域是安全区域,其他的A,B业务可以把流量迁移到服务区域,在服务区域之间走完安全流程,再把流量送回来。

虚拟防火墙

这样可以把防火墙虚拟出来,防火墙虚拟化有2部分组成,一部分叫做VSYS,一部分叫做VRF;VRF与传统的数通设备的VRF相同,多了一套独立的路由表项,到了防火墙之后,各种各样的表,独立的杀毒功能都是在VSYS中,VSYS就是在防火墙里面虚拟一台防火墙,共用防火墙的空间,把一些资源给VSYS。相当于在主机上面开启了一个虚拟机。底层的路由还是需要用到VRF。

所有的接口,表项都是与全局虚拟墙相关,全局墙(public),所有资源默认都是给全局的,也可以通过命令把资源给虚拟防火墙,组成一个新的防火墙。

VSYS在防火墙里面,也是隔离的,防火墙的底层是把他们连接在一起的,因为虚拟系统之间可能会进行通信,可以理解为在防火墙中间有一台交换机。

只要开启了虚拟系统,他就会有了虚拟接口,第一个虚拟接口就是V1,虚拟接口可以配置IP也可以不配置IP,可以在一个网段,也可以不在一个网段。通信直接下一跳指定接口就可以,不需要IP地址。

虚拟系统之间是全互联的,虚拟接口可以没有IP,但是必须要有配置区域

1.打开VSYS功能

vsys enable

2.创建VSYS,并给虚拟防火墙分配资源

vsys name vsys1

assign interface g1/0/0 把接口分给虚拟防火墙

3.创建VSYS2,

vsys name sys2

asssing interface g1/0/1

4.切换墙

switch vsys vsys1 进入到第一个虚拟防火墙

5.配置区域

firewall zone trust

add interface g1/0/0

firewall zone untrust

add interface virtual-if 1

6.切换到第二个墙

switch vsys vsys2

firewall zone trust

add interface g1/0/1

firewall zone untrust

add interface virtual-if 2

两个虚拟墙的IP与zone配置完成

7.配置策略

先去1号防火墙放行策略

switch vsys1

security-policy

rule name t2u

source-zone trust

destiation-zone untrust

source-address 1.1.1.100 24

destiation-address 2.2.2.100 24

service icmp

action permit

现在流量进入了交换机又遇到了墙

switch vsys2

security-policy

rule name u2t

sourece-zone untrust

destiation-zone trunst

sourece-address 1.1.1.100 24

destianation-zone 2.2.2.100 24

service icmp

action permit

8.现在左边依然ping不同右边,因为虚拟防火墙不是直连,所以虚拟墙没有路由

虚拟墙配置路由

全局ip route-static vpn-instance vsys1 2.2.2.0 24 vpn-istance vsys2(给Vsys1写路由指向vsys2)

回来没路由也可以通,因为可以直接看来的时候的会话就可以。

现在2ping1没法通,因为没有策略,也没有路由

9.加上从左边往右边的路由

switch vsys2

ip route-static 1.1.1.0 0 public 在虚拟系统可以把路由指向public不可以指向虚拟系统

全局,ip route-static vpn-instacne vpn-instance vsys2 1.1.1.0 24 vpn-instance vsys1(给2写的路由,下一跳指向1)

跨vsys通信是要在全局里面配置