阿里云ECS安全组规则该怎么配置?如何开放80、443、22等常用端口,同时保障服务器安全?云服务器ECS:https://www.aliyun.com/product/ecs

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

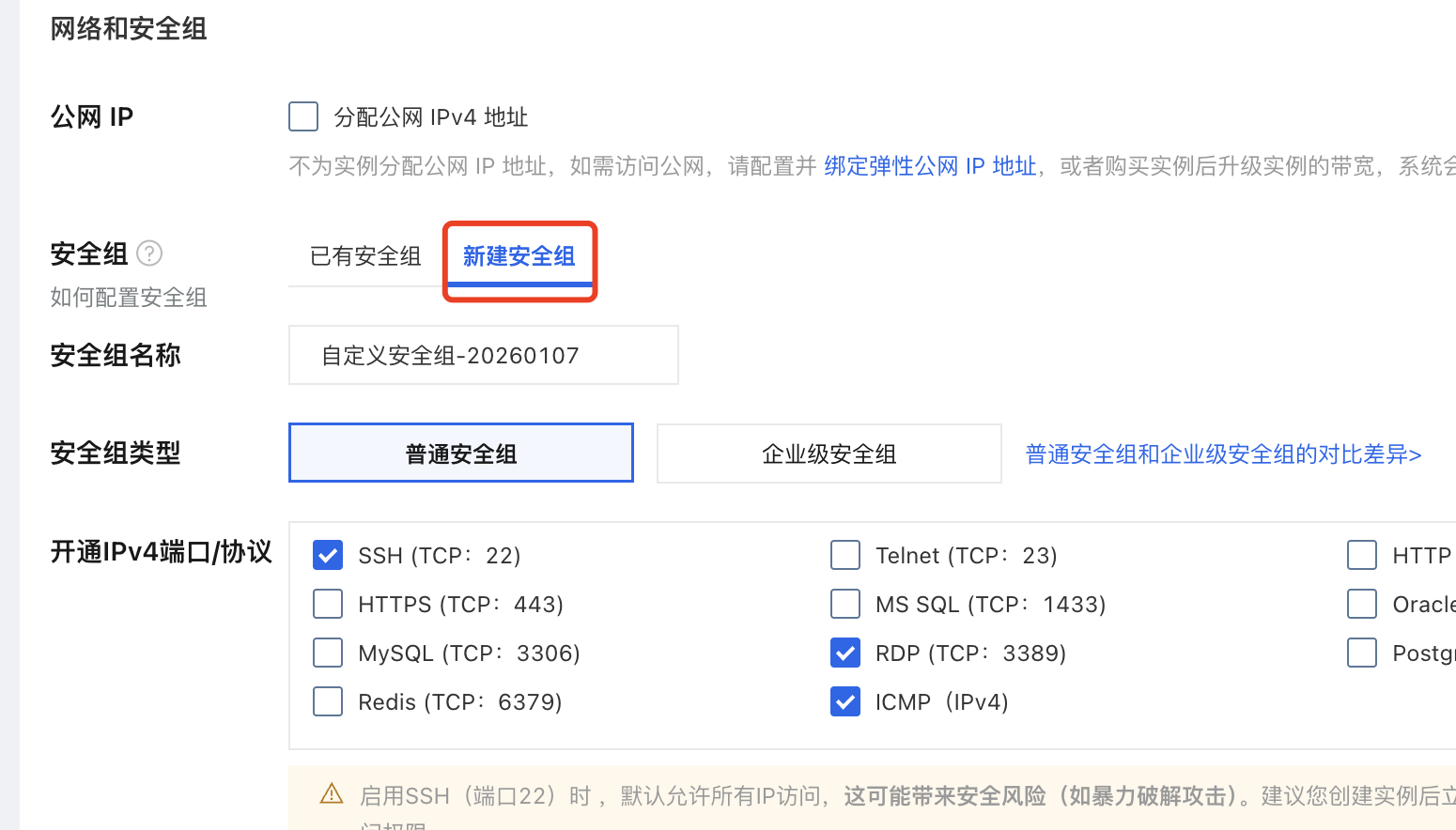

阿里云ECS安全组规则应遵循最小授权原则和分层隔离策略进行配置,在开放80、443、22等常用端口的同时保障服务器安全,具体方法如下,详细参考云服务器ECS官方解读:https://www.aliyun.com/product/ecs

0.0.0.0/0 授权高危端口(如22、3389、3306)。| 端口 | 用途 | 安全配置建议 |

|---|---|---|

| 80 / 443 | Web服务(HTTP/HTTPS) | 入方向允许 0.0.0.0/0 访问 TCP 80/443,因需对外提供服务。 |

| 22 | SSH远程登录(Linux) | 仅授权运维人员固定公网IP,禁止开放 0.0.0.0/0。 |

| 3389 | RDP远程桌面(Windows) | 同SSH,限制为特定IP,或通过堡垒机访问。 |

| ICMP | Ping连通性测试 | 如需开放,建议限定源IP,避免全网段放行。 |

⚠️ 重要提醒:开放22或3389端口给

0.0.0.0/0极易导致暴力破解攻击,生产环境必须限制来源IP。

业务分层隔离

限制出站流量(可选)

定期审查与测试

80/80、443/443、22/22;0.0.0.0/0,SSH/RDP填具体IP;通过以上配置,可在保障业务可用性的同时,显著降低安全风险。