访问密钥AccessKey(AK)相当于登录密码,只是使用场景不同。AccessKey用于程序方式调用云服务API,而登录密码用于登录控制台。如果您不需要调用API,那么就不需要创建AccessKey。

您可以使用AccessKey构造一个API请求(或者使用云服务SDK)来操作资源。AccessKey包括AccessKeyId和AccessKeySecret。

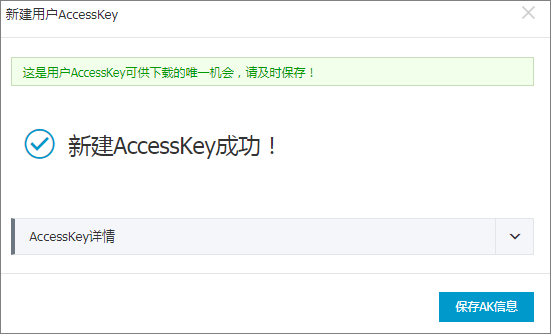

[backcolor=transparent]注意: 请您妥善保存AccessKey,谨防泄露。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

您已经详细描述了如何在阿里云RAM(Resource Access Management)管理控制台上为用户创建AccessKey的过程。这里补充一些关键点和安全建议,以确保您能更安全有效地使用AccessKey:

最小权限原则:在创建或分配AccessKey时,应遵循最小权限原则,即只赋予执行特定任务所需的最小权限。这可以通过创建具有限制性策略的RAM角色来实现,从而降低因AccessKey泄露导致的风险。

定期轮换AccessKey:即使没有发现任何安全威胁,也建议定期(如每90天)轮换AccessKey,以减少长期使用同一密钥可能带来的风险。

禁用或删除不再使用的AccessKey:一旦某个AccessKey不再需要,立即禁用或删除它,避免遗留的安全隐患。

环境隔离:生产环境和开发/测试环境应该使用不同的AccessKey,这样即使开发环境的AccessKey被意外泄露,也不会影响到生产环境的安全。

监控与报警:利用阿里云的云安全中心等服务,设置对异常API调用行为的监控和报警,及时发现并响应潜在的安全事件。

多因素认证(MFA):对于敏感操作或高权限账户,启用多因素认证可以增加额外的安全层,即使AccessKey泄露,攻击者也无法轻易通过身份验证。

记住,AccessKeySecret是极其敏感的信息,绝不应直接在代码中硬编码,也不应通过电子邮件或其他不安全的方式传输。正确的做法是使用环境变量、密钥管理系统(如KMS)或配置管理工具来安全地管理这些秘密信息。