在Linux启动的时候系统会默认加载设备 /dev/shm,该设备是系统的一个共享内存设备,加载该设备用的文件系统是 tmpfs。

该文件系统是一个内存文件系统,所以存储在 tmpfs 文件系统中的数据会完全驻留在内存中,这样就可以通过 /dev/shm 设备直接操控系统内存,所以存在安全风险。

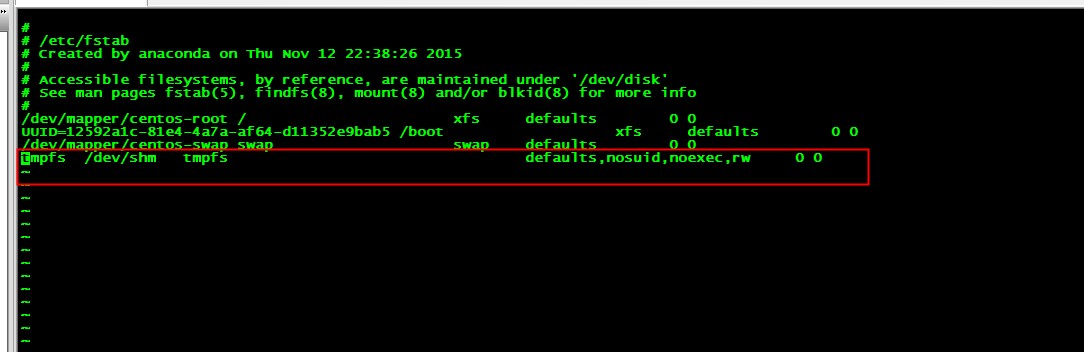

本文介绍通过修改 /etc/fstab 中 /dev/shm 的挂载属性来确保该设备的安全,参考截图:

操作说明:

在fstab文件中加入如下所示参数:

tmpfs /dev/shm tmpfs defaults.nosuid,noexec,rw 0 0

通过上述方式就可以限制/dev/shm设备中不会有任何带S位权限的程序了,同时也限制了/dev/shm的可执行权限,系统内存的安全使用也得到了提升。

如果问题还未能解决,您可以到阿里云社区进行

免费咨询,或联系

云市场商家寻求帮助。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

您提到的是一种增强Linux系统安全性的方法,特别是针对/tmp和/dev/shm这类临时文件系统。通过调整/etc/fstab文件中的挂载选项,可以有效地控制这些内存文件系统的权限,减少潜在的安全风险。您给出的示例行:

tmpfs /dev/shm tmpfs defaults,nosuid,noexec,rw 0 0

这个配置做了以下几件事来提升安全性:

nosuid: 禁止在该文件系统上执行设置了set-user-ID或set-group-ID位的程序。这可以防止恶意程序利用这些权限提升权限。

noexec: 阻止在该文件系统上直接执行任何程序。即使有恶意代码被写入到/dev/shm中,也无法直接被执行,增加了额外的安全层。

rw: 保持文件系统的读写权限,确保正常的服务和应用仍能使用该空间进行数据交换。

阿里云用户如果遇到与服务器配置、安全加固相关的问题,除了参考上述手动调整方法外,还可以考虑以下阿里云产品和服务来进一步提升系统的安全性和管理便利性:

云安全中心(Security Center):提供威胁检测、漏洞管理、合规检查等服务,帮助用户发现并修复系统中的安全问题,包括不当的文件系统配置。

云服务器ECS实例的快照与镜像服务:在进行系统配置更改前,创建快照或自定义镜像,以便在修改出现问题时快速恢复。

阿里云市场上的安全工具和服务:市场上有许多第三方安全工具和服务,如自动化运维工具、安全审计软件等,可以帮助用户更高效地管理和保护其云资源。

如果需要更专业的技术支持或定制化解决方案,建议直接联系阿里云的技术支持团队或在阿里云社区发帖求助,那里有丰富的技术资源和专家可以为您提供帮助。