国防部称,入侵导致了62.8万美元损失。

一名英国计算机黑客日前承认,曾从某美国军事通信系统盗取数百用户名和邮箱地址。

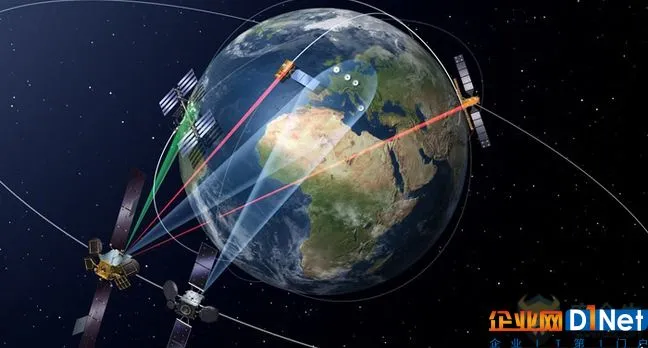

肖恩·凯福瑞,25岁,英国西米德兰兹郡萨顿克德菲尔德人。2014年6月,他侵入某卫星通信系统,盗取了800多名用户的级别、用户名和邮箱地址,还有约3万个卫星电话号码。目前尚不知晓他具体是怎么做到的:SQL注入或网页枚举都有可能。美国政府并未说明入侵方法。鉴于仅有邮箱联系人和用户名被盗,推测凯福瑞并未渗透太深。

肖恩·凯福瑞

情报显示,该黑客行为是从他家的互联网连接发起的,直接导致了2015年3月对凯福瑞的逮捕。

通过对他被收缴的电脑进行取证检查,英国国家犯罪局(NCA)官员从他硬盘上发现了被盗数据。

美国国防部称,需花费62.8万美元修复该入侵导致的损害。仅仅是用户名和邮箱地址就至那么多吗?

6月15日,伯明翰皇室法庭上,凯福瑞承认“用电脑执行指令获得了对某程序或数据的未授权访问。”

NCA调查主管珍妮·杨说:“NCA、FBI和美国国防部国防罪案调查处紧密合作,拿到了肖恩·凯福瑞非常清楚非常有说服力的犯罪证据。”

别以为网络犯罪不伤人,别以为网上作案能跑掉。NCA有人具备凯福瑞一样的技术,只不过,他们干的是侦测网络罪犯,将他们绳之以法的事。

年轻人,别随便乱碰国防部的系统。仅仅为了好玩也不行。

本文转自d1net(转载)