网络系统管理赛项

模块B:服务部署

【答题须知】

1.赛题中涉及的登陆信息请查阅《比赛设备系统平台用户和密码说明》

2.竞赛成果物提交请查阅《竞赛成果提交确认单》并严格按要求提交相关文件(注意,为避免文件丢失,请不要直接在U盘上编辑文档)。

一、Windows项目任务描述

你作为技术工程师,被指派去构建一个公司的内部网络,要为员工提供便捷、安全稳定内外网络服务。你必须在规定的时间内完成要求的任务,并进行充分的测试,确保设备和应用正常运行。任务所有规划都基于Windows操作系统,请根据网络拓扑、基本配置信息和服务需求完成网络服务安装与测试,网络拓扑图和基本配置信息如下:

(一)拓扑图

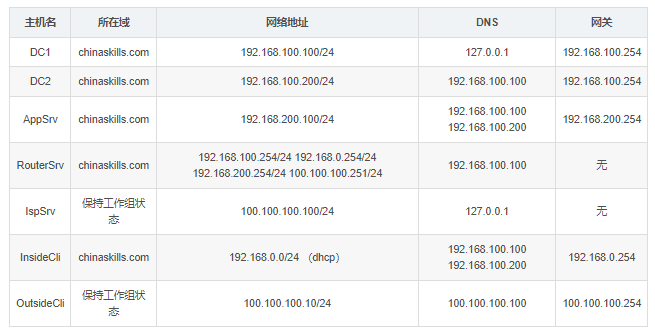

(二)网络地址规划

服务器和客户端基本配置如下表,各虚拟机已预装系统。

二、Windows项目任务清单

(一)服务器IspSrver上的工作任务

1.DNS

安装DNS服务器,根据题目创建必要正向区域和反向区域的DNS解析。

把当前机器作为互联网根域服务器,创建test1.com~test100.com,并在所有正向区域中创建一条A记录,解析到本机地址。

2.互联网访问检测服务器

为了模拟Internet访问测试,请搭建网卡互联网检测服务。

使用ispsrv.chinaskills.global站点模拟互联网检测服务器。

配置检测文件内容为internet。

允许互联网区域客户端访问AppSrv上的HTTP资源。

(二)服务器RouterSrv上的工作任务

1.路由功能

安装Remote Access服务开启路由转发,为当前实验环境提供路由功能。

启用网络地址转换功能,实现内部客户端访问互联网资源。

2.虚拟专用网络

设置OpenVPN,采用EasyRsa3进行部署。

VPN隧道通道使用三层点到点模式,使用TCP 2023进行连接。

对于VPN服务器端使用固定地址192.168.1.1/24。

对于VPN客户端,请使用范围192.168.1.200-192.168.1.220/24。

互联网区域客户端通过OpenVPN访问chinaskills域网络。

3.DHCP

安装和配置DHCP relay服务,为办公区域网络提供地址上网。

DHCP服务器位于AppSrv服务器上。

拆分DHCP服务器上的作用域,拆分的百分比为7:3。

InsideCli优先从RouterSrv获取地址。

(三)服务器AppSrv上的工作任务

1.RDS

在RouterSrv和AppSrv上搭建RDS服务。

资源服务器设定为AppSrv。

用户登录成功后可以通过RDS运行以下应用:notepad,wordpad。

内部用户通过“https://app.chiaskills.cn/rdweb/”进行访问,页面无证书警告。

2.万维网服务

在AppSrv上搭建网站服务器。

将访问http://www.chinaskills.com的http的请求重定向到https://www.chinaskills.com站点。

网站内容设置为“该页面为www.chinaskills.com测试页!”。

将当前web根目录设置为d:\wwwroot目录。

启用Windows身份验证,只有通过身份验证的用户才能访问到该站点,manager用户组成员使用IE浏览器打开不提示认证,直接访问。

设置“http://www.chinaskills.com/”网站的最大连接数为1000,网站连接超时为60s。

使用W3C记录日志。每天创建一个新的日志文件,文件名格式:日志只允许记录日期、时间、客户端IP地址、用户名、服务器IP地址、服务器端口号。

日志文件存储到“C:\WWWLogFile”目录中。

3.文件共享

创建用户主目录共享文件夹:本地目录为d:\share\users\,允许所有域用户可读可写。将该文件夹设置为所有域用户的home目录,用户登录计算机成功后,自动映射挂载到H卷。禁止用户在该共享文件中创建“*.exe,

*.bat, *.sh”文件。

创建manager组共享文件夹:本地目录为d:\

share\managers,仅允许manager用户组成员拥有写入权限,该共享文件对其他组成员不可见。

创建public-share公共共享文件夹:本地目录为d:\

share\public-share,仅允许manager用户组成员拥有写入权限,其他认证用户只读权限,自己写入的文件或者创建的文件夹具有完全控制权限。

要求对每个用户的主目录进行磁盘大小的限制,大小均设置为1GB。

4.FTP

安装FTP服务,新建一个FTP站点,并建立用户soft1、soft2,密码均为ftp123。

FTP站点主目录为D:\ftproot,通过适当技术实现用户soft1与soft2通过匿名方式登录FTP站点时,只能浏览到“Public”子目录内容,若用个人账号登录FTP站点,则只能访问与用户名同名的自己的子文件夹。

FTP站点使用预共享密钥加密通信通道,否则将不能访问。

拒绝删除或重命名文件。

拒绝上传“*.exe”后缀的文件。

设置FTP最大客户端连接数为100。设置无任何操作的超时时间为5分钟,设置数据连接的超时时间为1分钟。

5.DHCP

安装和配置dhcp服务,为办公区域网络提供地址上网。

创建地址池名为inside_pool,地址池范围:192.168.0.1-192.168.0.100。

根据题目要求正确配置网关和dns信息。

6.配置故障转移

设置为“热备用服务器”模式。

伙伴服务器“DC2”为“待机”状态。

为备用服务器保留5%的地址。

状态切换间隔为60分钟。

启用身份验证,密码为“P@ssw0rd”。

7.NTFS权限

创建存放各个部门数据的文件夹。

路径为D:\data\{manager;IT;sales}。

manager,IT,sales用户仅能访问属于自己组的文件夹,不允许创建文件。

在本组文件夹,可以创建文件和子文件夹,对此目录有除删除外的绝对控制权。

不允许打开其他组的文件夹,不允许删除。

IT组用户创建txt文件需要加密以保护数据,内容为“ChinaSkills

Test”,仅administrator和文件所有者可以读取。

8.NFS

创建NFS共享文件夹,允许InsideCli可以远程挂载,映射挂载到D卷。

共享文件夹路径为D:\shares\NFSshare。

共享名称为NFSshare。

允许未映射的用户访问。

共享权限为读/写。

(四)服务器DC1&DC2上的工作任务

1.活动目录域服务

在DC1和DC2服务器上安装活动目录域服务,并且提升该操作系统为域控制器。

活动目录域名为:chinaskills.com。

域用户能够使用[username]@csk.cn进行登录。

创建一个名为“CSK”的OU,并新建以下域用户和组。

sa01-sa20,请将该用户添加到sales用户组。

it01-it20,请将该用户添加到IT用户组。

ma01-ma10,请将该用户添加到manager用户组。

从休眠/挂起恢复时提示输入密码。

所有的服务器不需要按ctrl+alt+del。

删除“映射网络驱动器”和“断开网络驱动器”。

域内所有计算机(dc除外),当dc服务器不可用时,禁止使用缓存登录。

禁止所有组访问注册表编辑工具。

sales组删除开始菜单上的注销。

允许manager,IT,sales组通过远程访问AppSrv服务器。

2.证书颁发机构

在DC1服务器上安装证书颁发机构。

定义名称:CSK2023-ROOTCA。

证书颁发机构有效期:3 years。

为chinaskills.com域内的web站点颁发web证书。

当前拓扑内所有机器必须信任该证书颁发机构。

为域内所有计算机自动颁发一张计算机证书。

3.DNS(域名解析服务)

安装及配置DNS服务。

创建正向区域,添加必要的域名解析记录。

配置TXT记录,配置域名反向PTR。

为当前域网络创建反向查找区域。

无法解析的域名统一交由IspSrv进行解析。

4.磁盘管理

在DC2上安装及配置软RAID 5。

在安装好的DC2虚拟机中添加三块10G虚拟磁盘。

组成RAID 5,磁盘分区命名为卷标H盘:Raid5。

手动测试破坏一块磁盘,做RAID磁盘修复,确认RAID 5配置完毕。

5.磁盘配额

在DC2驱动器C:\上设置磁盘配额,限制磁盘空间为5G,警告等级为3G,超出配额限制时记录事件,超出警告等级时记录事件。

6.Windows备份

在DC1上备份系统状态到D:\,共享文件夹所有用户具有读/写权限。

(六)客户端InsideCli上的工作任务

按照要求将该主机加入到对应区域的域。

设置电源配置,以便客户端在通电的情况下,永不进入睡眠。

该客户端用于测试用户登录,Profiles,文件共享,安全策略,NFS客户端和RDS等功能。

(七)客户端OutsideCli上的工作任务

该主机不允许加入域。

添加openvpn,用于连接到chinaskills.com域网络。

设置电源配置,以便客户端在通电的情况下,永不进入睡眠。

该客户端用于测试用户登录,Profiles,文件共享,安全策略和RDS等功能。

三、Linux项目任务描述

你作为一个Linux的技术工程师,被指派去构建一个公司的内部网络,要为员工提供便捷、安全稳定内外网络服务。你必须在规定的时间内完成要求的任务,并进行充分的测试,确保设备和应用正常运行。任务所有规划都基于Linux操作系统,请根据网络拓扑、基本配置信息和服务需求完成网络服务安装与测试,网络拓扑图和基本配置信息如下:

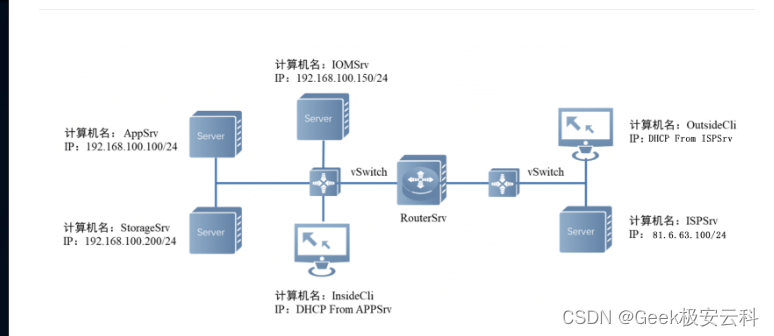

(一)拓扑图

(二)网络地址规划

服务器和客户端基本配置如下表,各虚拟机已预装系统。

ISPSrv(UOS)

完全限定域名:ispsrv.chinaskills.cn

网络地址/掩码:81.6.63.100/24

AppSrv(Centos)

完全限定域名:appsrv.chinaskills.cn

网络地址/掩码:192.168.100.100/24

StorageSrv(Centos)

完全限定域名:storagesrv.chinaskills.cn

网络地址/掩码:192.168.100.200/24

RouterSrv(Centos)

完全限定域名:routersrv.chinaskills.cn

网络地址/掩码:192.168.100.254/24、192.168.0.254/24、81.6.63.254/24

InsideCli(Centos)

完全限定域名:insidecli.chinaskills.cn

网络地址/掩码:DHCP From AppSrv

OutsideCli(UOS)

完全限定域名:outsidecli.chinaskills.cn

网络地址/掩码:DHCP From ISPSrv

四、Linux项目任务清单

(一)服务器ISPSrv工作任务

1.DHCP

为OutsideCli客户端网络分配地址,地址池范围:81.6.63.110-81.6.63.190/24。

域名解析服务器:按照实际需求配置DNS服务器地址选项。

网关:按照实际需求配置网关地址选项。

2.DNS

安装BIND9。

配置为DNS根域服务器。

其他未知域名解析,统一解析为该本机IP。

创建正向区域“chinaskills.cn”。

类型为Slave。

主服务器为“AppSrv”。

3.WEB服务

安装nginx软件包。

创建ispweb.chinaskills.cn站点。

配置文件名为ispweb.conf,放置在/etc/nginx/conf.d/目录下。

网站根目录为/mut/crypt(目录不存在需创建)。

启用FastCGI功能,让nginx能够解析php请求。

index.php内容使用Welcome to 2023 Computer Network Application contest!

(二)服务器RouterSrv上的工作任务

1.DHCP RELAY

安装DHCP中继。

允许客户端通过中继服务获取网络地址。

2.ROUTING

开启路由转发,为当前实验环境提供路由功能。

根据题目要求,配置单臂路由实现内部客户端和服务器之间的通信。

3.SSH

工作端口为2021。

只允许用户user01,密码ChinaSkill23登录到router。其他用户(包括root)不能登录,创建一个新用户,新用户可以从本地登录,但不能从ssh远程登录。

通过ssh登录尝试登录到RouterSrv,一分钟内最多尝试登录的次数为3次,超过后禁止该客户端网络地址访问ssh服务。

记录用户登录的日志到/var/log/ssh.log,日志内容要包含:源地址,目标地址,协议,源端口,目标端口。

4.IPTABLES

添加必要的网络地址转换规则,使外部客户端能够访问到内部服务器上的dns、mail、web和ftp服务。

INPUT、OUTPUT和FOREARD链默认拒绝(DROP)所有流量通行。

配置源地址转换允许内部客户端能够访问互联网区域。

5.Web Proxy

安装Nginx组件。

创建web.chinaskills.cn站点为www.chinaskills.cn配置代理前端,通过https访问后端Web服务器。

配置文件名为proxy.conf,放置在/etc/nginx/conf.d/目录下。

后端服务器日志内容需要记录真实客户端的IP地址。

缓存后端Web服务器上的静态页面。

创建服务监控脚本:/shells/chkWeb.sh。

编写脚本监控公司的网站运行情况。

脚本可以在后台持续运行。

每隔3S检查一次网站的运行状态,如果发现异常尝试3次。

如果确定网站无法访问,则返回用户“网站正在维护中,请您稍后再试”的页面。

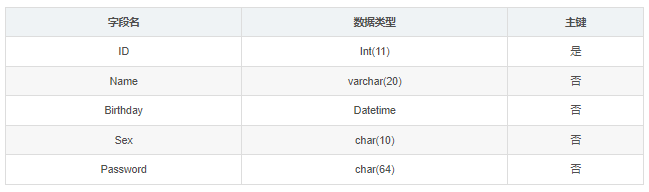

6. 数据库服务器

将此服务器配置为数据库服务器,创建数据库为School,在库中创建表为Score,在表中创建2个用户,分别为(1,suser1,1999-6-1,female),(2,suser2,2000-9-1,male),口令(采用password加密)与用户名相同,表结构如下:

开启数据库的查询日志,路径为/var/log/mariadb/mariadb.log。

7.iSCSI

RouterSrv为target服务器端进行设置,创建target设备,targetID为10,名称为iqn.2023-08.chinaskills.cn:test。

(三)服务器AppSrv上的工作任务

1.DHCP

为InsideCli客户端网络分配地址,地址池范围:192.168.0.110-192.168.0.190/24。

域名解析服务器:按照实际需求配置DNS服务器地址选项。

网关:按照实际需求配置网关地址选项。

为InsideCli分配固定地址为192.168.0.190/24。

2.DNS

为chinaskills.cn域提供域名解析。

为www.chinaskills.cn提供解析。

启用内外网解析功能,当内网客户端请求解析的时候,解析到对应的内部服务器地址,当外部客户端请求解析的时候,请把解析结果解析到提供服务的公有地址。

请将IspSrv作为上游DNS服务器,所有未知查询都由该服务器处理。

3.WEB服务

安装WEB服务。

服务以用户webuser系统用户运行。

限制WEB服务只能使用系统500M物理内存。

全站点启用TLS访问,使用本机上的“CSK Global Root

CA”颁发机构颁发,网站证书信息如下:

C = CN

ST = China

L = BeiJing

O = skills

OU = Operations Departments

CN = *.chinaskills.com

客户端访问https时应无浏览器(含终端)安全警告信息。

当用户使用http访问时自动跳转到https安全连接。

搭建www.chinaskills.cn站点。

网页文件放在StorgeSrv服务器上。

在StorageSrv上安装MriaDB,在本机上安装PHP,发布WordPress网站。

MariaDB数据库管理员信息:User: root/ Password: 000000。

4.Mariadb Backup Script

脚本文件:/shells/mysqlbk.sh。

备份数据到/root/mysqlbackup目录。

备份脚本每隔30分钟实现自动备份。

导出的文件名为all-databases-20230213102333,其中20230213102333为运行备份脚本的当前时间,精确到秒。

5.MAIL

安装配置postfix和dovecot,启用imaps和smtps,并创建测试用户mailuser1和mailuser2。

使用mailuser1@chinaskills.cn的邮箱向mailuser2@chinaskills.cn的邮箱发送一封测试邮件,邮件标题为“just

test mail from mailuser1”,邮件内容为“hello, mailuser2”。

使用mailuser2@chinaskills.cn的邮箱向mailuser1@chinaskills.cn的邮箱发送一封测试邮件,邮件标题为“just

test mail from mailuser2”,邮件内容为“hello, mailuser1”。

6.CA(证书颁发机构)

CA根证书路径/csk-rootca/csk-ca.pem。

签发数字证书,颁发者信息:(仅包含如下信息)

C = CN

ST = China

L = BeiJing

O = skills

OU = Operations Departments

CN = CSK Global Root CA

7.chrony

配置为全网提供时间同步服务器。

为除本机外的所有主机提供时间同步服务。

每隔5分钟同步一次时间。

8.iSCSI

在appsrv上编辑iSCSI客户端配置文档将节点开启方式改为手动(manual)模式,之后启动iSCSI客户端进程以便发现target服务端。

(四)服务器StorageSrv上的工作任务

1.DISK

添加大小均为10G的虚拟磁盘,配置raid-5磁盘。

创建LVM命名为/dev/vg01/lv01,大小为100G,格式化为ext4,挂在到本地目录/webdata,在分区内建立测试空文件disk.txt。

2.NFS

共享/webdata/目录。

用于存储AppSrv主机的WEB数据。

仅允许AppSrv主机访问该共享。

3.VSFTPD

禁止使用不安全的FTP,请使用“CSK Global Root

CA”证书颁发机构,颁发的证书,启用FTPS服务。

用户webadmin,登录ftp服务器,根目录为/webdata/。

登录后限制在自己的根目录。

4.SAMBA

创建samba共享,本地目录为/data/share1,要求:共享名为share1。仅允许zsuser用户能上传文件。

创建samba共享,本地目录为/data/public,要求:共享名为public。允许匿名访问。所有用户都能上传文件。

5.LDAP

安装slapd,为samba服务提供账户认证。

创建chinaskills.cn目录服务,并创建用户组ldsgp,将zsuser、lsusr、wuusr。

6.ShellScript

编写添加用户的脚本,存储在/shells/userAdd.sh目录。

当有新员工入职时,管理员运行脚本为其创建公司账号。

自动分配客户端账号、公司邮箱、samba目录及权限、网站账号等。

以userAdd lifei的方式运行脚本,lifei为举例的员工姓名。

(六)客户端OutsideCli和InsideCli工作任务

1.OutsideCli

作为DNS服务器域名解析测试客户端,安装nslookup、dig命令行工具。

作为网站访问测试客户端,安装firefox浏览器,curl命令行测试工具。

作为SSH远程登录测试客户端,安装ssh命令行测试工具。

作为SAMBA测试客户端,使用图形界面文件浏览器测试,并安装smbclient工具。

作为FTP测试客户端,安装lftp命令行工具。

作为防火墙规则效果测试客户端,安装ping命令行工具。

截图的时候请使用上述提到的工具进行功能测试。

2.InsideCli

作为DNS服务器域名解析测试客户端,安装nslookup、dig命令行工具。

作为网站访问测试客户端,安装firefox浏览器,curl命令行测试工具。

作为SSH远程登录测试客户端,安装ssh命令行测试工具。

作为SAMBA测试客户端,使用图形界面文件浏览器测试,并安装smbclient工具。

作为FTP测试客户端,安装lftp命令行工具。

作为防火墙规则效果测试客户端,安装ping命令行工具。

fox浏览器,curl命令行测试工具。

作为SSH远程登录测试客户端,安装ssh命令行测试工具。

作为SAMBA测试客户端,使用图形界面文件浏览器测试,并安装smbclient工具。

作为FTP测试客户端,安装lftp命令行工具。

作为防火墙规则效果测试客户端,安装ping命令行工具。

截图的时候请使用上述提到的工具进行功能测试。