ProofPoint公司的安全专家们发现,相当一部分设备之所以未受WannaCry影响,是因为其已经被Adylkuzz成功感染。

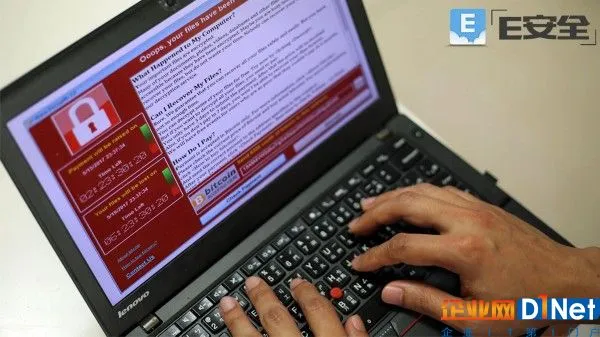

近期引发轩然大波的WannaCry勒索软件攻击事件并非首例与美国NSA“永恒之蓝”及“双脉冲星”黑客工具相关的安全问题。

Adylkuzz才是WannaCry 勒索软件的大哥Proofpoint公司的研究人员们已经发现,隐藏式矿工Adylkuzz才是首例利用永恒之蓝触发服务器消息块(简称SMB)协议内安全漏洞的实际威胁。

该僵尸网络利用永恒之蓝漏洞以提升恶意软件传播能力,同时通过双脉冲星后门立足目标设备传递恶意有效载荷。

一旦该矿工程序感染了目标设备,后者将无法访问共享型Windows资源、性能出现逐步下滑。而更值得注意的是,该恶意软件还会关闭SMB网络以防止所在设备被其它恶意软件进一步感染。

这意味着受到Adylkuzz感染的设备将不会遭到WannaCry勒索软件的破坏。换言之,如果没有Adylkuzz的存在,此段时间爆发的、利用同一安全漏洞的大规模勒索软件攻击影响也许会更加严重。

安全研究人员卡芬内(Kafeine)解释称,“一部分大型企业于最初将最近报告的网络问题归因于WannaCry活动。然而需要强调的是,Adylkuzz的恶意活动能力明显超越了WannaCry攻击。这一攻击活动仍在进行当中,尽管规模不及WannaCry,但影响范围仍然相当可观且拥有巨大的潜在破坏性。”

卡芬内推测称,Adylkuzz恶意软件可能已经修复了WannaCry所针对的安全漏洞,并由此限制了该勒索软件的传播规模。

Adylkuzz背后的恶意操纵者利用几套专用虚拟服务器来实施攻击,通过永恒之蓝漏洞完成入侵活动,而后经由双脉冲星后门程序以下载并执行Adylkuzz恶意软件。

一旦Adylkuzz恶意软件成功感染目标设备,这款矿工程序会首先停止其自身的一切潜在实例,同时阻止SMB通信以避免发生进一步感染。

其恶意代码还会确定受害者的公共IP地址,而后下载采矿指令、Monero加密矿工程序以及清理工具。

卡芬内进一步补充称,“其随后会确定受害者的公共IP地址,而后下载采矿指令、加密矿工程序以及清理工具。就目前来看,Adylkuzz在任意给定时间段内都拥有多套负责托管加密矿工程序二进制代码与采矿指令的命令与控制(简称C&C)服务器作为配合。”

糟糕的是 Adylkuzz 早于 WannaCry 采取行动根据对欺诈分子所使用的Monero地址进行采矿支付情况分析,可以判断攻击活动从今年4月24日就已经开始,而到5月11日该攻击者应该已经切换到了新的采矿用户地址。截至目前,该攻击者总计通过三个不同的Monero地址收到约3万3千美元付款。

目前Proofpoint公司已经确定了超过20台用于扫描及攻击的主机,同时发现了十余台活跃Adylkuzz C&C服务器。E安全小编预计还将有更多Monero采矿付款地址与Adylkuzz C&C服务器同这一恶意活动有所关联。

本文转自d1net(转载)