richard1230

已加入开发者社区1823天

勋章

专家博主

专家博主

星级博主

星级博主

技术博主

技术博主

初入江湖

初入江湖

粉丝

技术能力

兴趣领域

擅长领域

技术认证

暂时未有相关云产品技术能力~

暂无个人介绍

暂无精选文章

暂无更多信息

2022年12月

-

12.20 13:00:21

发表了文章

2022-12-20 13:00:21

发表了文章

2022-12-20 13:00:21

JS基本功系列-事件流

事件流 定义:描述从页面中接受事件的顺序,和冒泡、捕获相关 微软IE 提出的事件冒泡流(Event Bubbling) 网景(Netscape) 提出的事件捕获流(Event Capturing) 事件流三个阶段:事件捕获阶段、处理目标阶段、事件冒泡阶段 事件冒泡:处理目标阶段 》 事件冒泡阶段 事件捕获:事件捕获阶段 》 处理目标阶段 -

12.13 22:12:45

发表了文章

2022-12-13 22:12:45

发表了文章

2022-12-13 22:12:45

gitlab漏洞系列-存在于markdown中的存储型XSS

背景 复现步骤 影响 绕过csp示例 后续 -

12.13 22:11:45

发表了文章

2022-12-13 22:11:45

发表了文章

2022-12-13 22:11:45

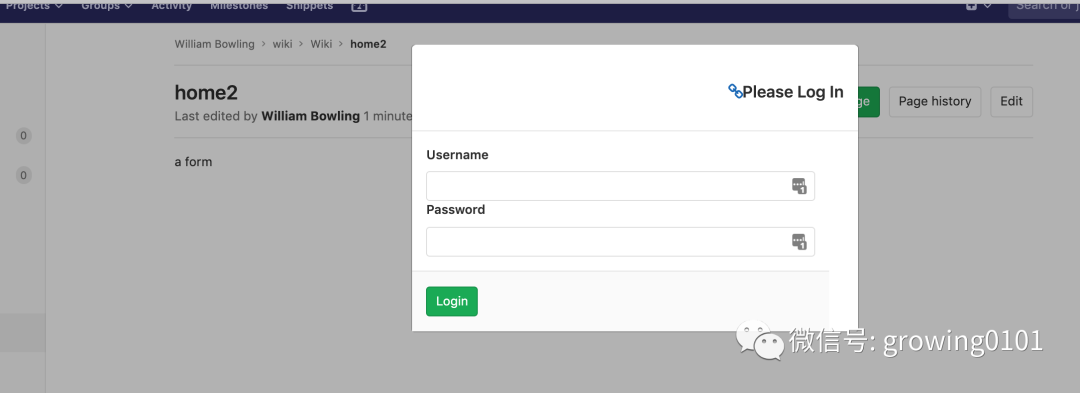

gitlab漏洞系列-RDoc wiki页面中的存储型XSS

背景 复现步骤 gitlab漏洞系列-RDoc wiki页面中的存储型XSS

-

12.13 22:10:45

发表了文章

2022-12-13 22:10:45

发表了文章

2022-12-13 22:10:45

access-control漏洞系列-越权预览链接

漏洞描述 复现步骤: 小结 彩蛋 access-control漏洞系列-越权预览链接

-

12.13 22:09:30

发表了文章

2022-12-13 22:09:30

发表了文章

2022-12-13 22:09:30

access-control漏洞系列-绕过阻止预览链接

背景 复现步骤 access-control漏洞系列-绕过阻止预览链接 -

12.13 22:05:58

发表了文章

2022-12-13 22:05:58

发表了文章

2022-12-13 22:05:58

JS基本功系列-模块化相关小结

背景 面试中可能会被问到模块化,类似:谈谈模块化的历程?AMD和CMD的区别?这里整理一下。 -

12.13 22:04:53

发表了文章

2022-12-13 22:04:53

发表了文章

2022-12-13 22:04:53

bac漏洞系列-一个bac漏洞

背景 复现步骤 -

12.13 22:03:33

发表了文章

2022-12-13 22:03:33

发表了文章

2022-12-13 22:03:33

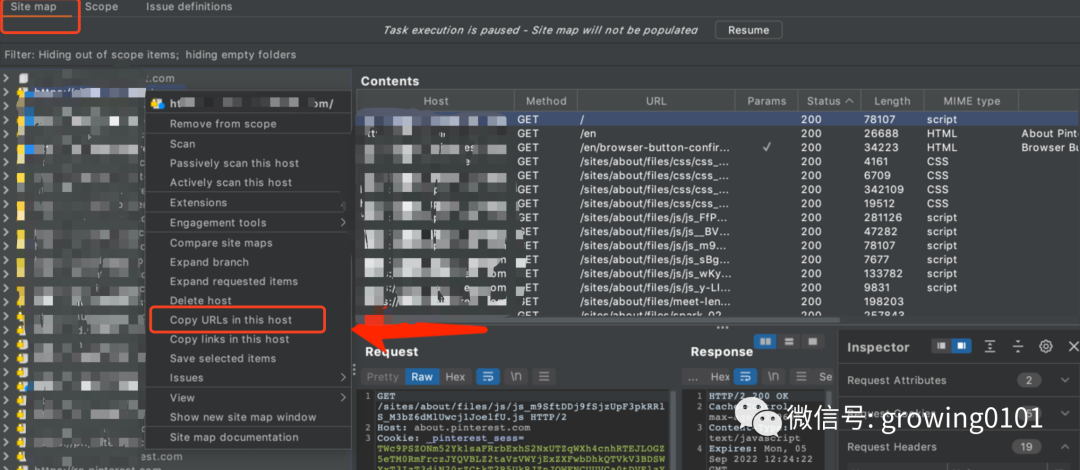

使用xx云打造bugbounty自动化扫描

前言 需要一个centos7服务器, 至少4h+ 4G; 这里使用google云 这里选用的是google云centos7.9,4H,16G; -

12.13 22:02:10

发表了文章

2022-12-13 22:02:10

发表了文章

2022-12-13 22:02:10

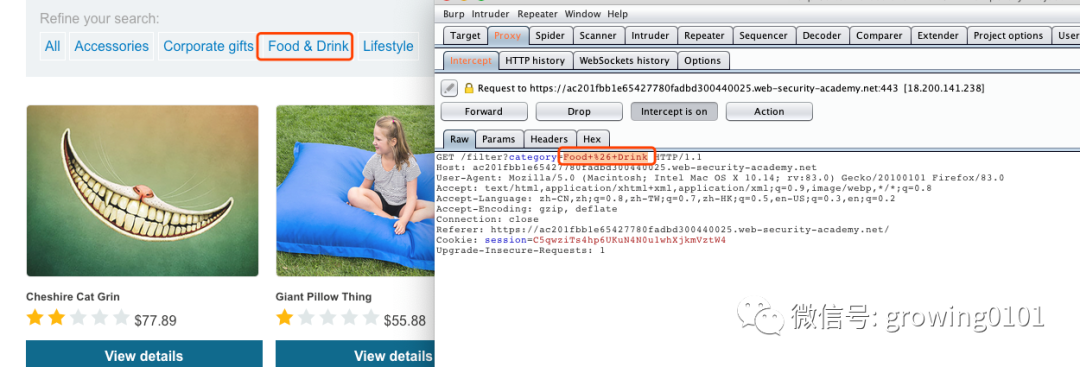

sql注入详解-01

前言 本文主要记录之前在portswigger官方网站学习时的一些细节; 在不同的情况下会出现各种各样的SQL注入漏洞、攻击和技术。一些常见的SQL注入示例包括: 检索隐藏的数据,可以在其中修改SQL查询以返回其他结果。(就是能够查到其他的正常情况下你没有权限的看到的结果) 颠覆应用程序逻辑,你可以改变一个查询来干扰应用程序的逻辑。 联合攻击,可以从不同的数据库表检索数据。 检查数据库,从中可以提取关于数据库版本和结构的信息。 盲SQL注入,应用程序的响应中不返回你控制的查询结果。

-

12.13 21:55:31

发表了文章

2022-12-13 21:55:31

发表了文章

2022-12-13 21:55:31

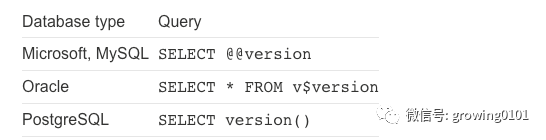

sql注入详解-02

前言 在利用SQL注入漏洞时,通常需要收集数据库本身的一些信息。这包括数据库软件的类型和版本,以及数据库所包含的表和列的内容。

-

12.13 21:48:32

发表了文章

2022-12-13 21:48:32

发表了文章

2022-12-13 21:48:32

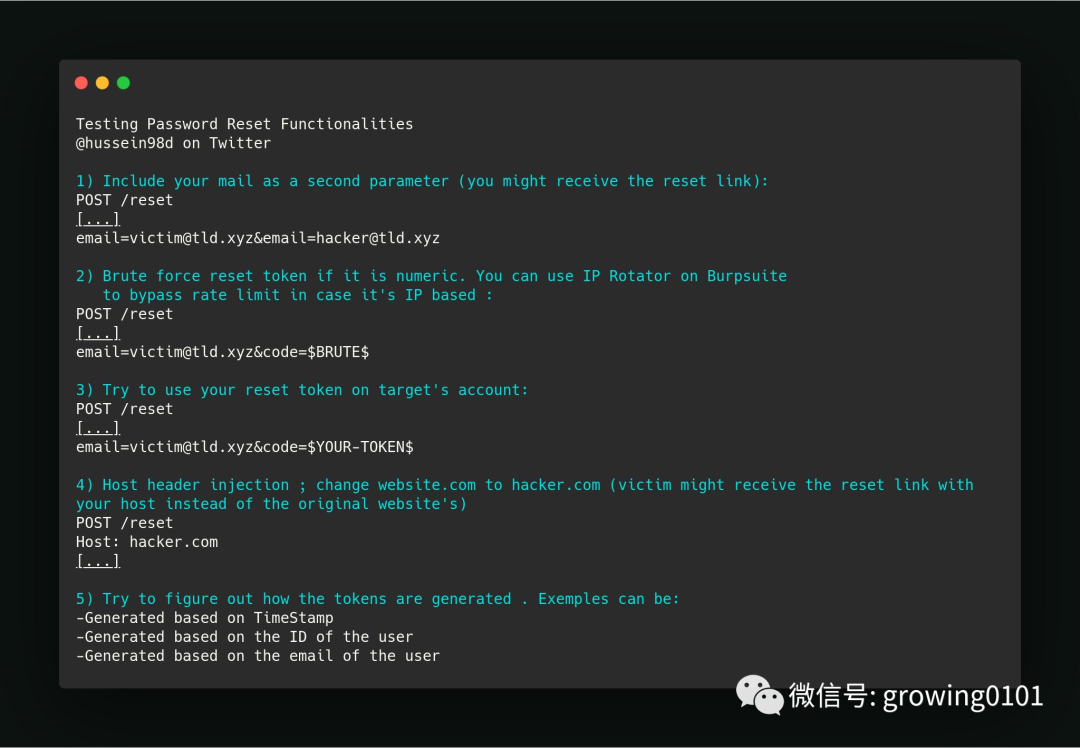

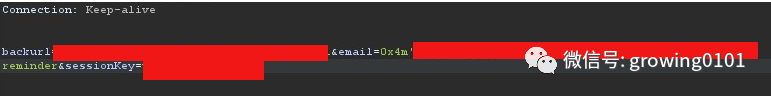

密码重置测试小结

前言 实现密码重置功能的常见方法: 发送带有唯一 URL 的电子邮件以重置密码 2.使用临时密码或当前密码发送的电子邮件 3.询问私密问题,然后提供重置密码的选项 4.使用 OTP(一次性密码)或多因素身份验证

-

12.13 21:46:35

发表了文章

2022-12-13 21:46:35

发表了文章

2022-12-13 21:46:35

IDOR测试常见绕过技巧小结

一、IDOR介绍 二、常见的测试技巧 1.改变HTTP请求方法 2.路径穿越绕过 3.改变Content-type(内容类型) 4.用数字ID替换非数字 5.大小写替换绕过 6.用通配符替换ID 7.给Web应用提供一个请求ID,哪怕它没作要求 8.HTTP参数污染,为同一参数提供多个值。 9.更改文件类型。添加不同的文件扩展名(例如`.json, .xml, .config`) 10.JSON参数污染 11.在请求体用数组包装参数值 12.尝试不同版本的API -

12.13 21:45:41

发表了文章

2022-12-13 21:45:41

发表了文章

2022-12-13 21:45:41

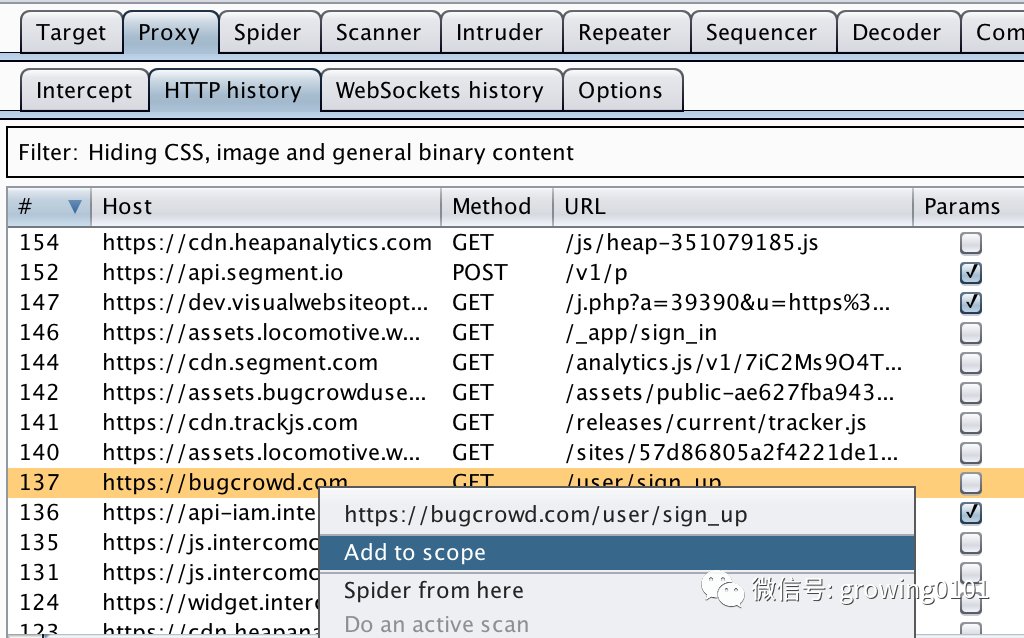

idor相关研究

前言 本文主要阐述了挖掘IDOR的主要流程,以及挖掘的一般性思路(主要从六个角度展开),更多的还要靠读者去实践。

-

12.13 21:41:10

发表了文章

2022-12-13 21:41:10

发表了文章

2022-12-13 21:41:10

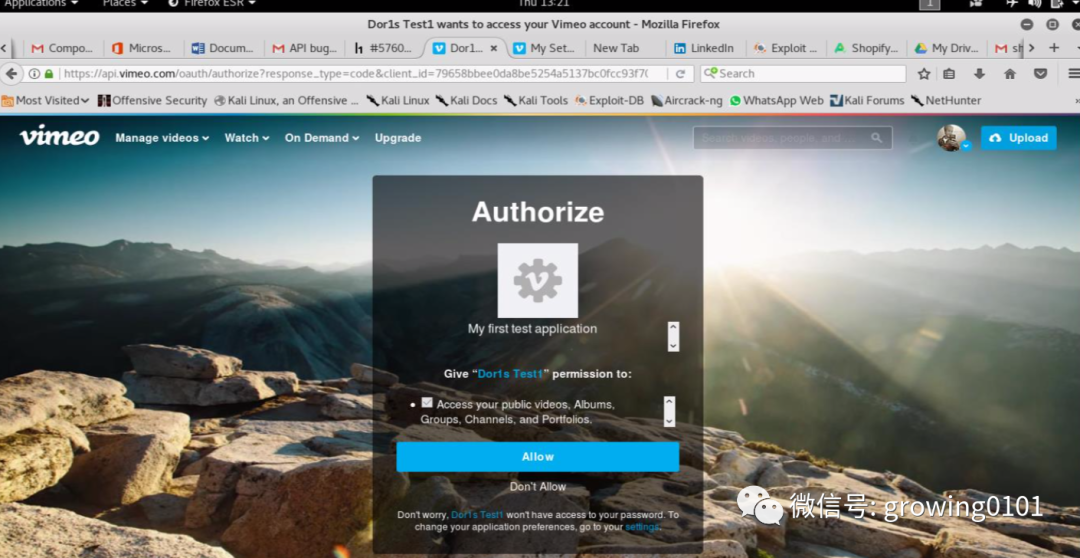

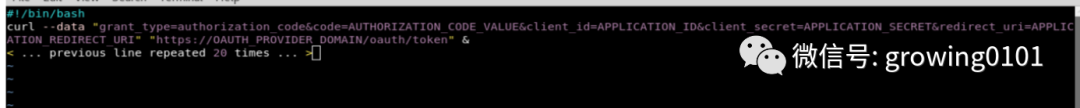

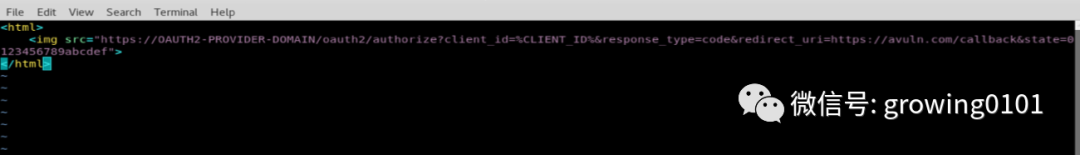

api漏洞系列-OAuth的一个问题

漏洞描述 OAuth2 API允许用户将访问他们账户的权限授予第三方应用程序。当然,用户能够管理此类应用程序对其帐户的访问,并可能拒绝任何应用程序的访问。当某些用户拒绝对应用程序的访问时,所有的access_token都将被撤销并变得无效。但是除了access_tokens应该被撤销以外,授权码(它是OAuth2授权流中使用的中间令牌)也必须被撤销。 在撤销访问时,Vimeo OAuth2 API没有撤销其授权代码。它可能被利用于恢复访问用户帐户。 复现步骤

-

12.13 21:38:45

发表了文章

2022-12-13 21:38:45

发表了文章

2022-12-13 21:38:45

api漏洞系列-通过access_token绕过权限

主要业务逻辑 Zopim仪表板帐户的所有者具有创建代理和禁用代理的能力,当禁用代理时,它限制用户访问他登录到仪表板(这是可以的),但没有使access_token过期。如果access_tokens被重用,我们就可以再次获得对帐户的访问权! 想象一下这样一种情况:所有者创建代理并提供管理访问权,当所有者知道其配置文件时,他只禁用它!但是在这里禁用帐户似乎不安全,帐户可以通过access_token使用。 -

12.13 21:37:45

发表了文章

2022-12-13 21:37:45

发表了文章

2022-12-13 21:37:45

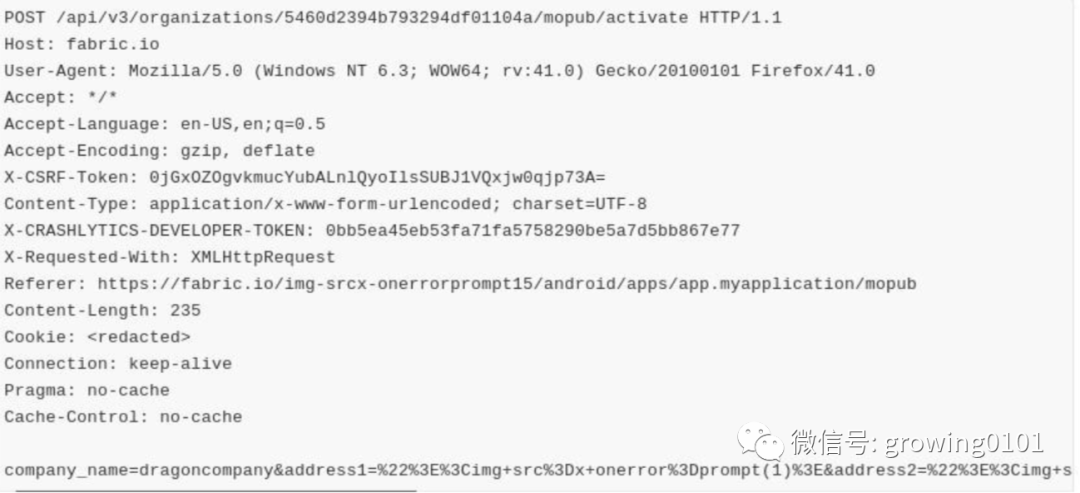

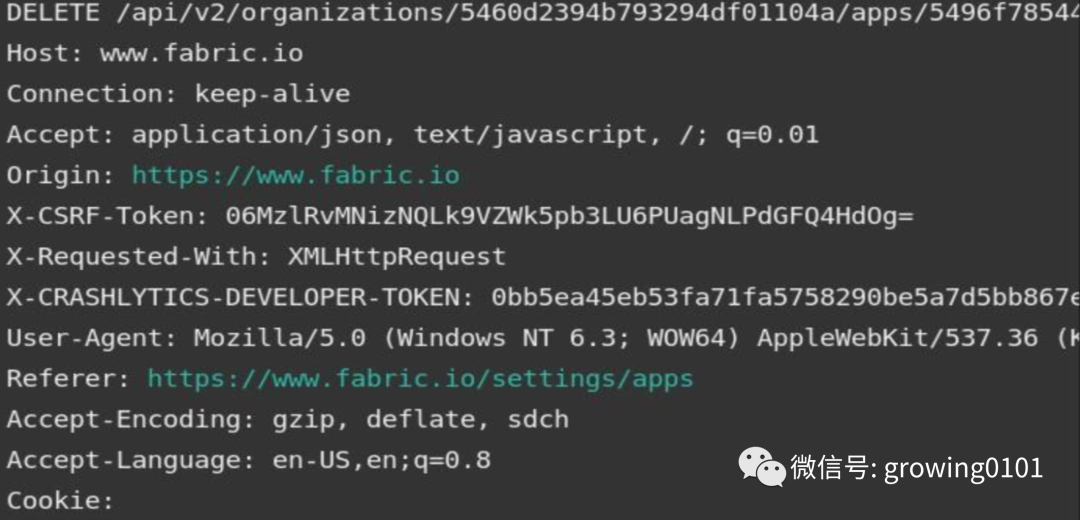

api漏洞系列-一个越权漏洞

主要逻辑 Fabric平台帮助你构建更稳定的应用程序,通过世界上最大的移动广告交易平台产生收入,并使你能够利用Twitter的登录系统和丰富的实时内容,实现更大的分发和更简单的身份识别; 在注册功能(主要是为公司注册)中,缺少适当的授权检查,允许任何用户窃取API令牌。

-

12.13 21:35:53

发表了文章

2022-12-13 21:35:53

发表了文章

2022-12-13 21:35:53

api漏洞系列-API权限升级

主要逻辑 使用能够嵌入Crashlytics的fabric SDK,用twitter登录到他们的Android/IOS应用程序。用户可以在https://fabric.io/dashboard上管理/跟踪仪表板上的报告。

-

12.13 21:34:44

发表了文章

2022-12-13 21:34:44

发表了文章

2022-12-13 21:34:44

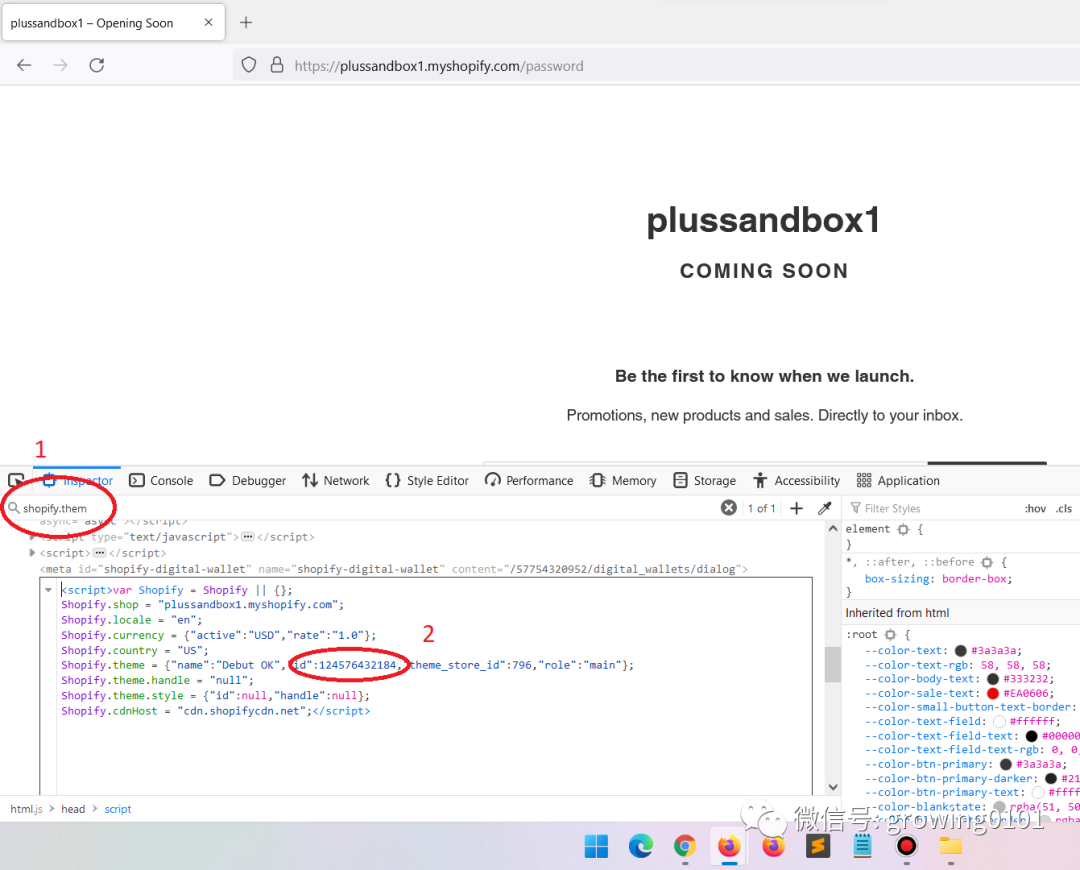

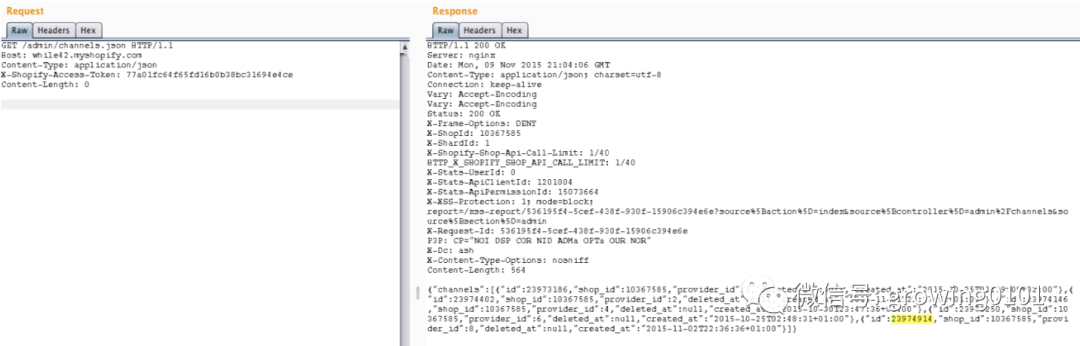

api漏洞系列-shopify中一个越权漏洞

主要逻辑 这是文档中所讲到的应用程序可以访问的范围(https://docs.shopify.com/api/authentication/oauth#scopes),但应用可以请求/获得更多范围的访问权,而其中有些范围本不应该是可访问的。

-

12.13 21:33:31

发表了文章

2022-12-13 21:33:31

发表了文章

2022-12-13 21:33:31

api漏洞系列-越权查看信息

漏洞描述 允许攻击者泄露任何用户私人电子邮件的安全漏洞。 攻击者可以通过创建一个沙箱程序,然后将用户作为参与者添加到报告中,从而泄露任何用户的私人电子邮件。 现在,如果攻击者通过API发出获取报告的请求,响应将在活动对象中包含邀请的用户私人电子邮件。 -

12.13 21:32:21

发表了文章

2022-12-13 21:32:21

发表了文章

2022-12-13 21:32:21

api漏洞系列-OAuth中的race conditions问题

漏洞描述 大多数OAuth2 的API实现在用于处理访问令牌或刷新令牌的请求的时候似乎有多个竞争条件漏洞。 竞争条件允许恶意应用程序获得多个access_token和refresh_token对,而实际上应该只生成一对。而且,当访问被撤销时,它会导致授权绕过。

-

12.13 21:29:54

发表了文章

2022-12-13 21:29:54

发表了文章

2022-12-13 21:29:54

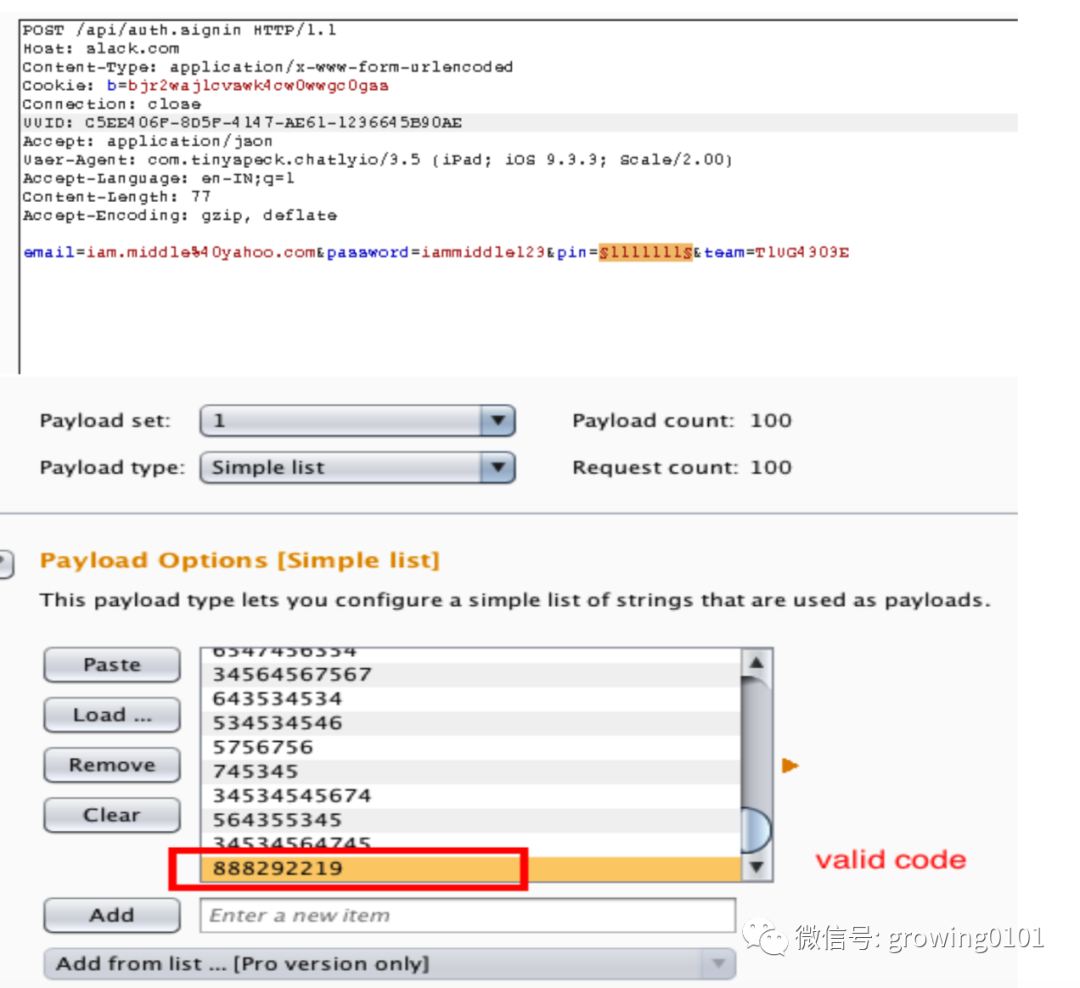

api漏洞系列-api速率限制绕过

漏洞描述 该漏洞是关于2FA的绕过,Slack Web应用程序有速率限制实现。在执行4-6次失败的2FA尝试后,速率限制逻辑将被筛选并要求用户等待下一次尝试(防止自动2FA被暴力破解) 使用iOS App(iOS 9.3.3 iPad Air 2)进行相同的测试,发现API端点/API/auth.signin没有该措施。 攻击者可以暴力破解2FA并进入用户(受害者的帐户) 漏洞接口: /api/auth.signin

-

12.13 21:28:15

发表了文章

2022-12-13 21:28:15

发表了文章

2022-12-13 21:28:15

api漏洞系列-OAuth中的一个问题小结

漏洞描述 OAuth2 API允许用户将访问他们账户的权限授予第三方应用程序。当然,用户能够管理此类应用程序对其帐户的访问,并可能拒绝任何应用程序的访问。当某些用户拒绝对应用程序的访问时,所有的access_token(以及使用的refresh_token)都将被撤销并变得无效。但是不仅access_tokens应该被撤销,授权码(它是OAuth2授权流中使用的中间令牌)也必须被撤销。目前大多数OAuth2 API实现在撤销访问时不撤销授权代码。它可能被恶意应用程序利用去恢复访问用户帐户后,即使权限被撤销。

-

12.13 21:27:01

发表了文章

2022-12-13 21:27:01

发表了文章

2022-12-13 21:27:01

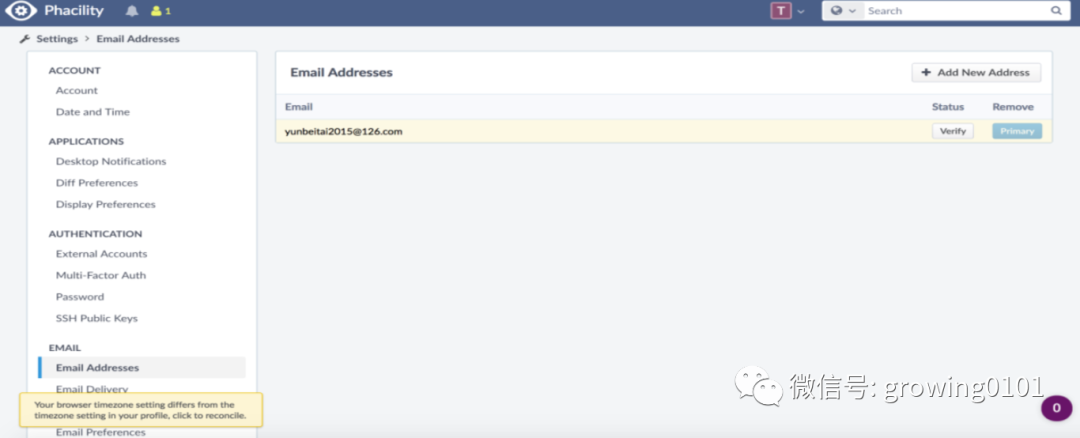

api漏洞系列-邮箱验证API接口无限制,可作为邮箱炸弹

漏洞描述 https://admin.phacility.com/settings/user/toma/page/email/ 中的API接口是无限的,可以用作邮箱炸弹。

-

12.13 21:24:31

发表了文章

2022-12-13 21:24:31

发表了文章

2022-12-13 21:24:31

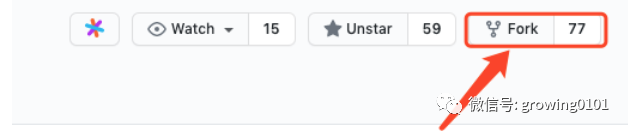

使用git/github进行团队协作

前言 fork 源仓库 clone 到本地 切换分支 修改源代码以及查看前后差异 提交并推送至远程仓库 从你 fork 的分支向源分支提交 pr 小结

-

12.13 21:20:36

发表了文章

2022-12-13 21:20:36

发表了文章

2022-12-13 21:20:36

api漏洞系列-api漏洞综述

前言 这篇文章本该为在api漏洞系列的第一篇,但是当时感觉还不到时候,最近看了一些相关姿势(文末有福利),感觉可以写了,于是便有了这篇文章(主要是笔记),先声明一下,这篇文章没有涉及到具体的相关技术细节,主要是一篇综述性的文章,方便日后查阅与学习. -

12.13 21:19:05

发表了文章

2022-12-13 21:19:05

发表了文章

2022-12-13 21:19:05

谈谈二进制安全学习路线

前言 之前有个年轻的朋友问我二进制安全怎么学习,有没有什么学习路线,还问我有没有什么培训机构可以推荐,今天我特地写一篇文章来解答这个问题; 笔者个人将二进制研究方向分为以下几个(可能不同的人有不同的看法): 1.windows平台 2.Linux平台 3.mac平台 3.android和ios平台 4.浏览器 5.模糊测试(Fuzzing)技术(注意:这种技术可以在上面所有平台使用,不过不同的平台使用的工具方法有差异) -

12.13 21:18:06

发表了文章

2022-12-13 21:18:06

发表了文章

2022-12-13 21:18:06

Sqli学习笔记系列---一次艰难的Sqli

正文 这里记录一下一些小技巧: 替换 路径/参数 在以下接口的的“idNumber”参数上找到注入点: /foo/?theName=YAP&idNumber=248001[注入点] 识别是否执行成功true/false的payload /foo/?theName=YAP&idNumber=248001'+AND+'1'='1 TRUE /foo/?theName=YAP&idNumber=248001'+AND+'2'='1 FALSE 也可以使用管道操作: -

12.13 21:16:56

发表了文章

2022-12-13 21:16:56

发表了文章

2022-12-13 21:16:56

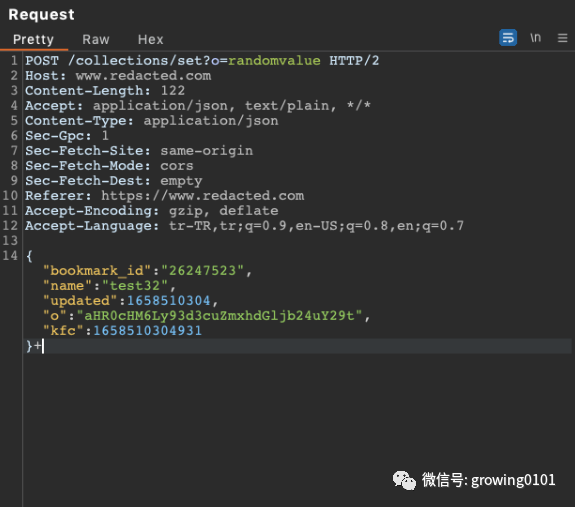

IDOR绝不止他人的 ID

目标中有这样一个功能,免费用户最多可以同时创建 3 个列表。如果您发送创建三个以上列表的请求,该站点将授予普通用户选择 3 个列表并锁定第 4 个和其他列表的权利。此外,无法管理、添加或删除、共享或重命名锁定列表。

-

12.13 21:13:00

发表了文章

2022-12-13 21:13:00

发表了文章

2022-12-13 21:13:00

你真的懂闭包么?

前言 本文主要总结一下 到目前为止对闭包的理解. 好几年之前学习闭包的时候模模糊糊,看了网上的一些帖子,理解为:函数内部可以使用函数外部的变量,后面看了你所不知道的JS,以为自己懂了,后面面试的时候又感觉自己不懂了,而今感觉自己真正懂了==,特此记录一下。 -

12.13 21:11:55

发表了文章

2022-12-13 21:11:55

发表了文章

2022-12-13 21:11:55

如何测试CSRF

前言 阅读本文之前如果不了解什么是csrf,请先看一个视频: https://v.qq.com/x/page/c0877u4a1ei.html 为什么要谈这个漏洞?这种漏洞单独提交的话,厂家可能不会给你还多钱,但是它往往和其他脆弱点造成一些高危漏洞:比如账户劫持,Oauth相关的漏洞 本文主要总结了几种常见的测试(绕过)方法 -

12.13 20:35:58

发表了文章

2022-12-13 20:35:58

发表了文章

2022-12-13 20:35:58

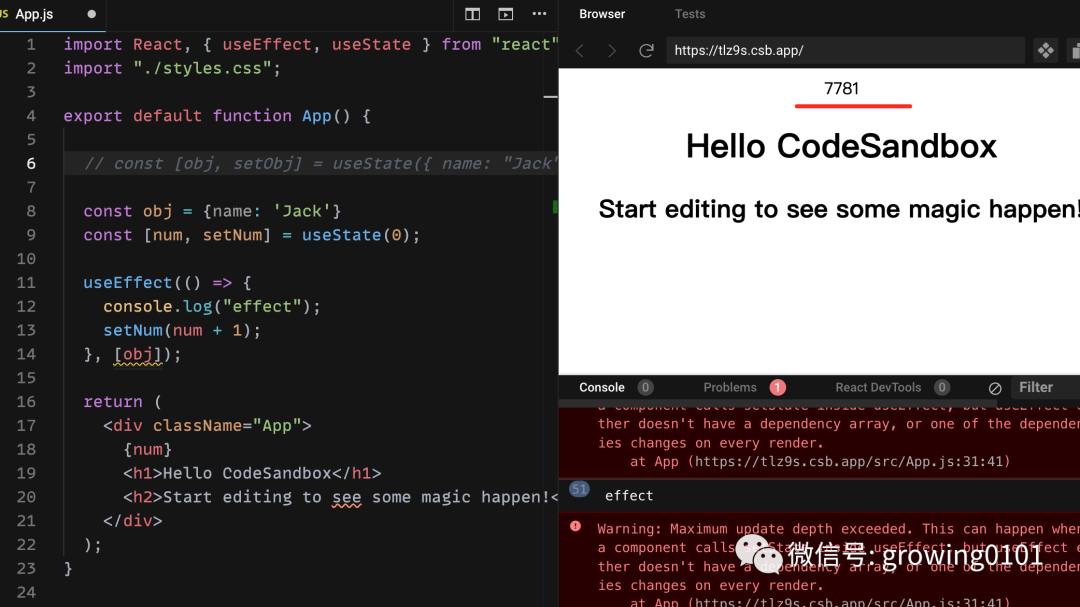

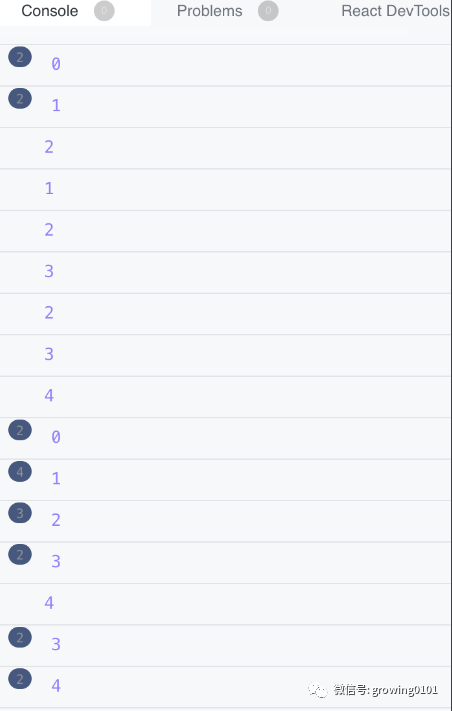

React中的无限渲染问题总结

React中的无限渲染问题总结 前言 无限渲染情况汇总分析 第一种情况 第二种情况 第三种情况:state和setState分别在useEffect的依赖和回调中(前两种只与useState有关) 第四种:缺失依赖 第五种:函数(对象)作为依赖 第六种:将数组(对象)作为依赖 第七种:将对象作为依赖 总结 参考

-

12.13 20:33:52

发表了文章

2022-12-13 20:33:52

发表了文章

2022-12-13 20:33:52

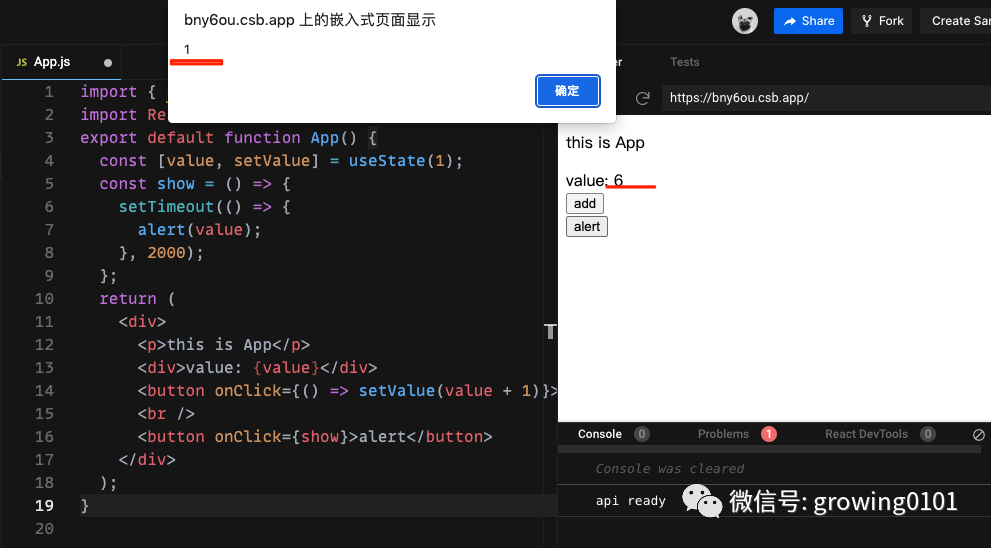

React中的闭包陷阱以及如何使用useState姿势(I)

React中的闭包陷阱以及如何使用useState姿势

-

12.13 20:28:34

发表了文章

2022-12-13 20:28:34

发表了文章

2022-12-13 20:28:34

React中的闭包陷阱以及使用useRef姿势

前言 本文是昨天的续篇,昨天发了一篇闭包陷阱的文章,然后有后台的童鞋问我为什么0会无限循环,这里科普一下一个基础知识==!: setTimeout与setInterval有一个重要区别:

-

12.13 20:22:12

发表了文章

2022-12-13 20:22:12

发表了文章

2022-12-13 20:22:12

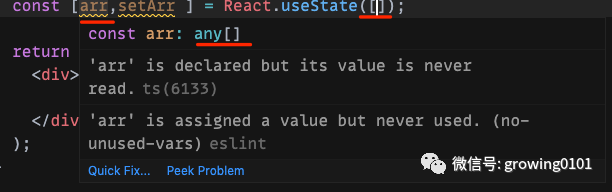

React中useState如何保存函数

useState想要保存函数的坑 先要明确一个概念:

-

12.13 20:17:36

发表了文章

2022-12-13 20:17:36

发表了文章

2022-12-13 20:17:36

sqli笔记-基于错误的SQL注入与WAF绕过

正文 测试的是登陆功能,此功能会向数据库发送查询的请求,这里我们仔细来看一下,获取我的数据并通过 POST 请求发送。 工具使用的是Burp Suite,这里拦截了请求并将其发送到repeater:

-

12.13 20:15:25

发表了文章

2022-12-13 20:15:25

发表了文章

2022-12-13 20:15:25

你所不知道的CRLF---header中潜藏的漏洞

前言 本文主要讲的是如何测试CRLF以及相关tips,在具体讲解之前,先简单概述一下何为CRLF: CRLF是”回车 + 换行”(\r\n)的简称。在HTTP协议中,HTTP Header与HTTP Body是用两个CRLF分隔的,浏览器就是根据这两个CRLF来取出HTTP 内容并显示出来。所以,一旦我们能够控制HTTP 消息头中的字符,注入一些恶意的换行,这样我们就能注入一些会话Cookie或者HTML代码,所以CRLF Injection又叫HTTP Response Splitting,简称HRS。 -

12.13 20:14:20

发表了文章

2022-12-13 20:14:20

发表了文章

2022-12-13 20:14:20

Response中所隐藏的杀机---揭秘响应中所存在的脆弱点

正文 尝试注入Origin Header,例如:Origin: http://me.com,如果Response中包含Access-Control -Allow-Origin: http://me.com和Access-Control- allow - credentials: True -

12.13 20:12:55

发表了文章

2022-12-13 20:12:55

发表了文章

2022-12-13 20:12:55

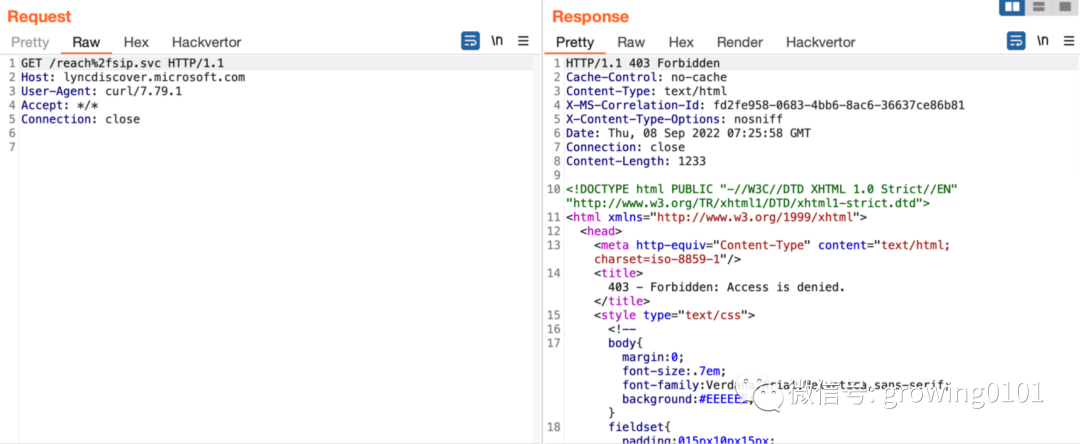

记录一种新的绕过403的tip

记录一种新的绕过403的tip

-

12.13 20:09:18

发表了文章

2022-12-13 20:09:18

发表了文章

2022-12-13 20:09:18

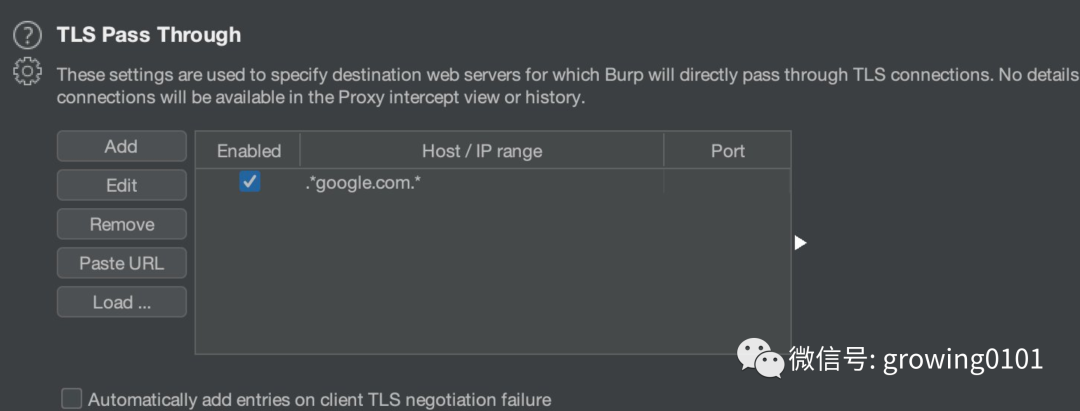

赏金猎人系列-如何测试sso相关的漏洞

前言 前面写过一篇有关sso绕过的相关文章:你所不知道的sso绕过tips,而本文主要总结的是sso漏洞相对比较系统的的测试方法,限于篇幅,这里会分为两篇来叙述,今天为第一篇; -

12.13 20:08:05

发表了文章

2022-12-13 20:08:05

发表了文章

2022-12-13 20:08:05

赏金猎人系列-如何测试sso相关的漏洞(II)

前言 本文承接前文:赏金猎人系列-如何测试sso相关的漏洞,继续梳理sso漏洞相关的测试方法. -

12.13 20:06:39

发表了文章

2022-12-13 20:06:39

发表了文章

2022-12-13 20:06:39

赏金猎人系列-如何测试注册(Sign up)功能

前言 在正常的打猎(漏洞挖掘)过程中,Sign Up是常见的一个功能,之前写过一篇 注册功能测试小结,但是不是很全, 本文将着重对此功能的测试点进行系统性梳理,鉴于测试点有几十个,所以可能会分为好几期来阐述;

-

12.13 20:04:30

发表了文章

2022-12-13 20:04:30

发表了文章

2022-12-13 20:04:30

赏金猎人系列-如何测试注册(Sign up)功能以及相关Tips

正文 本文承接前文赏金猎人系列-如何测试注册(Sign up)功能,继续梳理注册功能的测试流程,相关文章还有: 注册功能测试小结 -

12.13 20:01:16

发表了文章

2022-12-13 20:01:16

发表了文章

2022-12-13 20:01:16

漏洞赏金猎人系列-如何测试注册(Sign up)功能(V)以及相关Tips

本文为本系列的最后一篇,梳理了SignUp最后几种测试方法(tips); 前面相关的文章有: 注册功能测试小结 赏金猎人系列-如何测试注册(Sign up)功能 赏金猎人系列-如何测试注册(Sign up)功能以及相关Tips 漏洞赏金猎人系列-如何测试注册(Sign up)功能(IV)以及相关Tips -

12.13 20:00:13

发表了文章

2022-12-13 20:00:13

发表了文章

2022-12-13 20:00:13

漏洞赏金猎人系列-信息搜集中的Tips(-1)

大家都知道,不管是渗透测试,还是APT,还是漏洞挖掘,信息搜集都无比重要,往往需要占到项目的一半乃至更长的时间,而信息搜集中,字典往往又是非常重要的,通过这个思路,笔者突然想到了好久之前看过的一个live(具体是哪个,详见文末),当时看的时候有点迷糊,有的东西也没仔细看,于是再次去细细看,果然发现了一些好东西,本文也是由此而来,当然,本文仅仅作为一个引子,后面信息搜集相关的还会继续写,初步估计至少有几十篇(这里卖个关子:里面内容很多都是国内从业者没有公开分享过),好了,来看正文

-

12.13 19:56:29

发表了文章

2022-12-13 19:56:29

发表了文章

2022-12-13 19:56:29

漏洞赏金猎人系列-权限升级相关测试方法以及Tips-I

前言 本系列主要总结权限升级相关测试方法以及Tips,预计也会写到三篇左右(共计大概21种方法与tips), 之前写过权限相关文章 -

12.13 19:55:06

发表了文章

2022-12-13 19:55:06

发表了文章

2022-12-13 19:55:06

漏洞赏金猎人系列-权限升级相关测试方法以及Tips-II

前言 本文为权限升级相关系列的第二弹,前文有: idor相关研究, gitlab漏洞系列-access control相关小结 漏洞赏金猎人系列-权限升级相关测试方法以及Tips-I -

12.13 19:53:50

发表了文章

2022-12-13 19:53:50

发表了文章

2022-12-13 19:53:50

漏洞赏金猎人系列-权限升级相关测试方法以及Tips-III

本文为权限升级相关系列的第三弹,前文有: idor相关研究, gitlab漏洞系列-access control相关小结 漏洞赏金猎人系列-权限升级相关测试方法以及Tips-I 漏洞赏金猎人系列-权限升级相关测试方法以及Tips-II -

12.13 19:52:10

发表了文章

2022-12-13 19:52:10

发表了文章

2022-12-13 19:52:10

漏洞赏金猎人系列-如何测试设置(Setting)功能

正文 本系列主要讲的是设置这个功能的测试,虽然不同的厂商设置这个功能不太一样,但是大体上是一样的,好了,下面开始

-

发表了文章

2022-12-20

发表了文章

2022-12-20

JS基本功系列-事件流

-

发表了文章

2022-12-13

发表了文章

2022-12-13

gitlab漏洞系列-存在于markdown中的存储型XSS

-

发表了文章

2022-12-13

发表了文章

2022-12-13

gitlab漏洞系列-RDoc wiki页面中的存储型XSS

-

发表了文章

2022-12-13

发表了文章

2022-12-13

access-control漏洞系列-越权预览链接

-

发表了文章

2022-12-13

发表了文章

2022-12-13

access-control漏洞系列-绕过阻止预览链接

-

发表了文章

2022-12-13

发表了文章

2022-12-13

JS基本功系列-模块化相关小结

-

发表了文章

2022-12-13

发表了文章

2022-12-13

bac漏洞系列-一个bac漏洞

-

发表了文章

2022-12-13

发表了文章

2022-12-13

使用xx云打造bugbounty自动化扫描

-

发表了文章

2022-12-13

发表了文章

2022-12-13

sql注入详解-01

-

发表了文章

2022-12-13

发表了文章

2022-12-13

sql注入详解-02

-

发表了文章

2022-12-13

发表了文章

2022-12-13

密码重置测试小结

-

发表了文章

2022-12-13

发表了文章

2022-12-13

IDOR测试常见绕过技巧小结

-

发表了文章

2022-12-13

发表了文章

2022-12-13

idor相关研究

-

发表了文章

2022-12-13

发表了文章

2022-12-13

api漏洞系列-OAuth的一个问题

-

发表了文章

2022-12-13

发表了文章

2022-12-13

api漏洞系列-通过access_token绕过权限

-

发表了文章

2022-12-13

发表了文章

2022-12-13

api漏洞系列-一个越权漏洞

-

发表了文章

2022-12-13

发表了文章

2022-12-13

api漏洞系列-API权限升级

-

发表了文章

2022-12-13

发表了文章

2022-12-13

api漏洞系列-shopify中一个越权漏洞

-

发表了文章

2022-12-13

发表了文章

2022-12-13

api漏洞系列-越权查看信息

-

发表了文章

2022-12-13

发表了文章

2022-12-13

api漏洞系列-OAuth中的race conditions问题

滑动查看更多

暂无更多信息

暂无更多信息