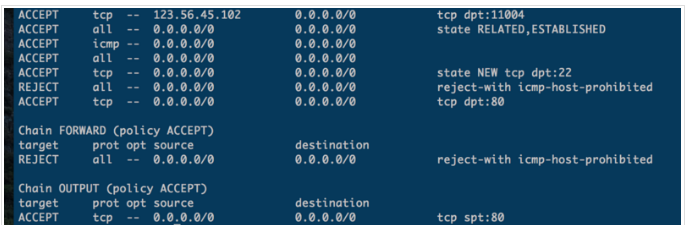

如图所示,是在外网的服务器iptables配置: iptables -nL 的结果。

这个配置会有什么样的隐患,请各位运维大神帮忙分析一下。

我是个运维小白+创业者。最近被攻击的厉害。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

ACCEPT all -- 0.0.0.0/0 0.0.0.0/0

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:443

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:4743

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:500

ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:4500

ACCEPT udp -- [ip addr] 0.0.0.0/0 udp dpts:1812:1813

这是我的iptables信息首先,我将所有入站的数据全部DROP。为什么不是REJECT?因为REJECT的数据包回向对方返还REJECT的信息,而DROP仅仅在服务器内部把数据包抛弃,而不返还。这样可以起到混淆和阻挡一小部分攻击。

1.state RELATED,ESTABLISHED //允许已连接数据通行,一般是服务器内部发起的连接或以开放的端口的连接才能通过

2.icmp //端口的开放与否因人而异,以前我喜欢DROP掉,可是有时候需要测试网络,所以开放了。

3.内部io,这必须开放。

4,5,6,7,8.其中80,443是网站服务用到的,50和4500是ipdec vpn服务用到的。

9.是radius服务用的1812和1813端口。

你OUTPUT的默认规则是ACCEPT,你再添加80端口的ACCEPT规则,这是多余的。