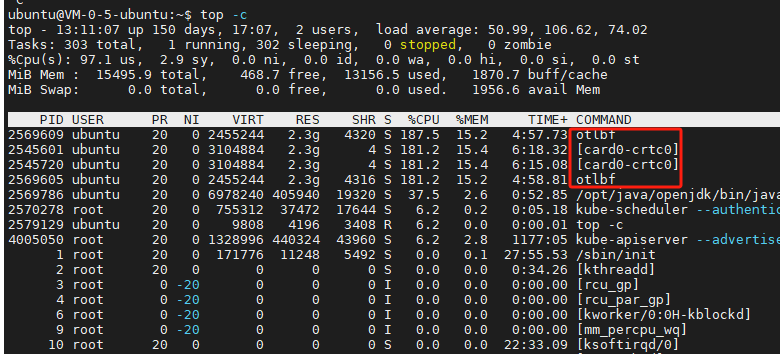

容器服务ACK这两个应该是病毒吧?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

您的问题提到“容器服务ACK这两个应该是病毒吧?”,从描述来看,可能存在对某些现象或文件的误解。以下是对该问题的专业解答:

容器服务ACK(Container Service for Kubernetes)是阿里云提供的企业级Kubernetes容器化应用管理平台。它支持高性能、可伸缩的容器应用管理,并提供多种集群类型(如ACK托管集群、ACK Serverless集群、ACK Edge集群等),以满足不同场景的需求。

这些功能和服务均经过严格的测试和认证,确保其安全性和可靠性。

根据知识库资料,容器服务ACK本身是一个合法的企业级容器管理平台,不存在任何病毒或恶意行为。如果您在使用过程中发现异常现象(例如文件被篡改、系统性能下降等),可能的原因包括但不限于以下几种:

root用户运行),可能会导致恶意程序利用漏洞进行攻击。exec命令进入容器并发起攻击),可以通过审计日志进行溯源分析。如果您怀疑容器服务ACK中存在病毒或异常行为,可以按照以下步骤进行排查:

docker images或kubectl describe pod命令查看当前运行的容器镜像来源。exec命令)。容器服务ACK本身是一个安全可靠的服务平台,不会包含病毒或恶意程序。如果您遇到异常情况,可能是由于镜像来源不安全、权限配置不当或外部攻击等原因导致的。

请务必遵循最佳实践,确保镜像来源可信、权限配置合理,并定期检查集群的安全状态。

如有进一步疑问,请随时联系阿里云技术支持团队获取帮助。