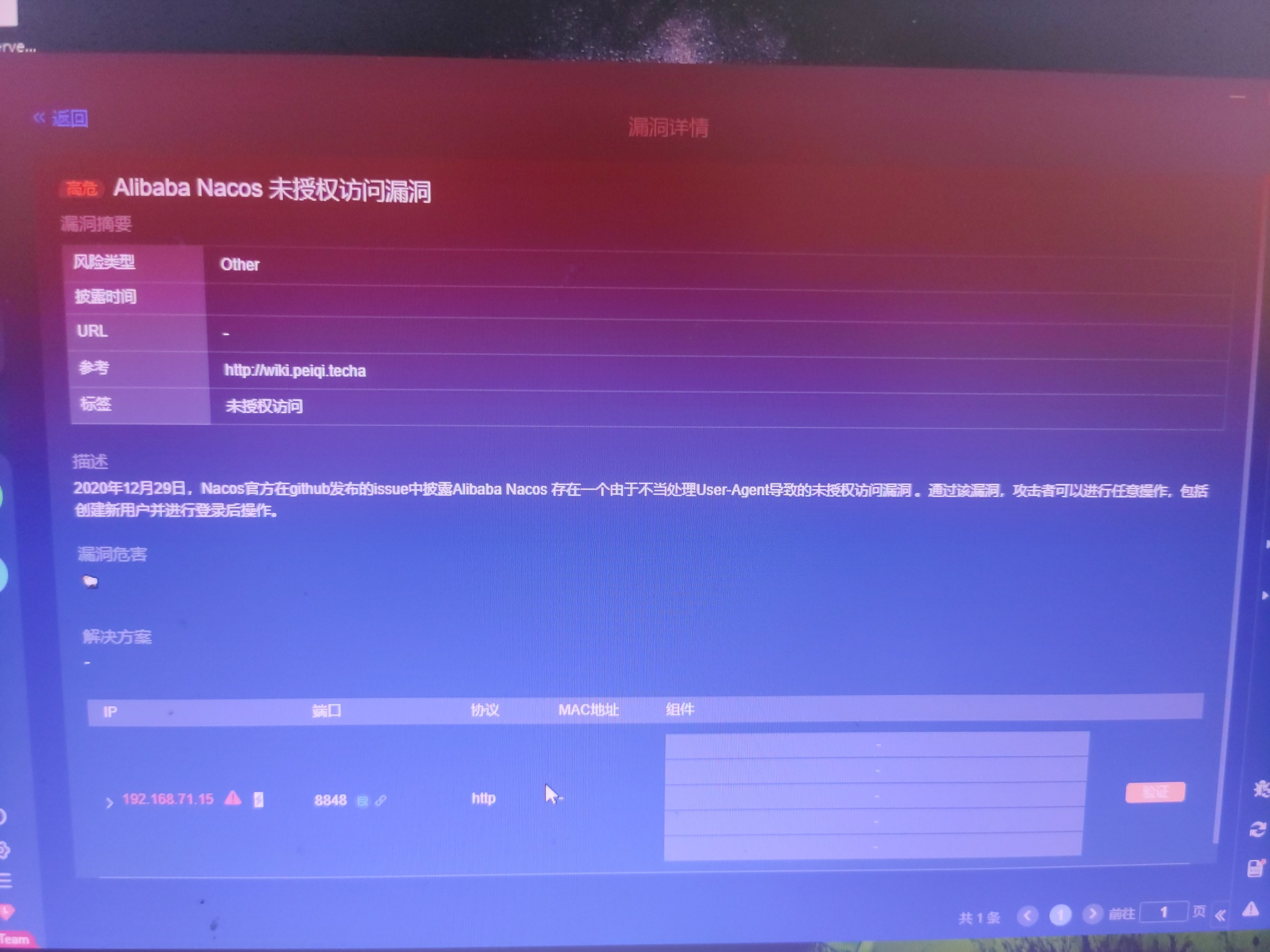

Goby扫描nacos有一个未授权访问漏洞,要如何修复这个漏洞呢?版本是最新的2.3.2

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

针对Goby扫描发现的Nacos未授权访问漏洞,以下是详细的修复方法和操作步骤:

根据知识库资料,Nacos未授权访问漏洞通常与以下因素相关: - 未开启鉴权功能:如果Nacos实例未启用鉴权功能,则可能导致未授权访问。 - 默认密钥使用:如果token.secret.key仍为默认值,攻击者可能利用此漏洞获取敏感信息。 - 公网暴露:如果Nacos服务暴露在公网且未设置访问限制,也可能导致未授权访问风险。

尽管您提到当前版本为最新的2.3.2,但仍然需要检查上述配置是否正确。

Nacos支持通过鉴权功能来增强安全性。请按照以下步骤开启鉴权: 1. 登录Nacos控制台。 2. 检查是否已开启鉴权功能。若未开启,请执行以下操作: - 修改application.properties文件,添加或确认以下配置: properties nacos.core.auth.enabled=true - 设置自定义的token.secret.key,避免使用默认值: properties nacos.core.auth.token.secret.key=your_custom_secret_key 3. 重启Nacos服务以使配置生效。

注意:确保

token.secret.key为强随机字符串,避免使用弱密码或默认值。

如果Nacos服务暴露在公网,请立即限制访问来源: 1. 在Nacos配置中,设置IP白名单,仅允许信任的IP地址访问。 2. 如果使用阿里云MSE Nacos产品,可以通过控制台设置公网白名单: - 登录MSE控制台。 - 找到对应的Nacos实例,进入网络设置。 - 配置允许访问的IP地址列表。

重要提示:尽量避免将Nacos服务直接暴露在公网,建议通过内网或VPN访问。

虽然您提到当前版本为2.3.2,但仍需确认是否为社区最新稳定版本。建议定期关注Nacos官方发布的安全更新,并及时升级。

为了进一步提升安全性,建议启用TLS传输加密: 1. 在Nacos配置中启用TLS: - 修改application.properties文件,添加以下配置: properties server.ssl.enabled=true server.ssl.key-store=classpath:keystore.jks server.ssl.key-store-password=your_keystore_password server.ssl.key-alias=your_key_alias 2. 确保客户端也配置了相应的TLS参数。

说明:通过TLS加密可以有效防止数据在传输过程中被窃取或篡改。

nacos/nacos),若有,请修改为强密码。server.identity等其他配置项,确保未使用默认值。完成上述修复后,建议重新使用Goby或其他安全工具进行扫描,验证漏洞是否已修复。同时,可以通过以下方式手动验证: - 尝试未授权访问Nacos控制台,确认是否需要身份认证。 - 检查日志中是否存在异常登录或未授权访问记录。

通过以上步骤,您可以有效修复Nacos未授权访问漏洞,并显著提升系统的安全性。如有进一步问题,请随时联系技术支持团队。