想请教一下,Nacos的这个CVE-2021-29441在哪个Nacos版本有修复了呢?

想请教一下,Nacos的这个CVE-2021-29441在哪个Nacos版本有修复了呢?试过2.2.3还是可以绕过去。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

-

面对过去,不要迷离;面对未来,不必彷徨;活在今天,你只要把自己完全展示给别人看。

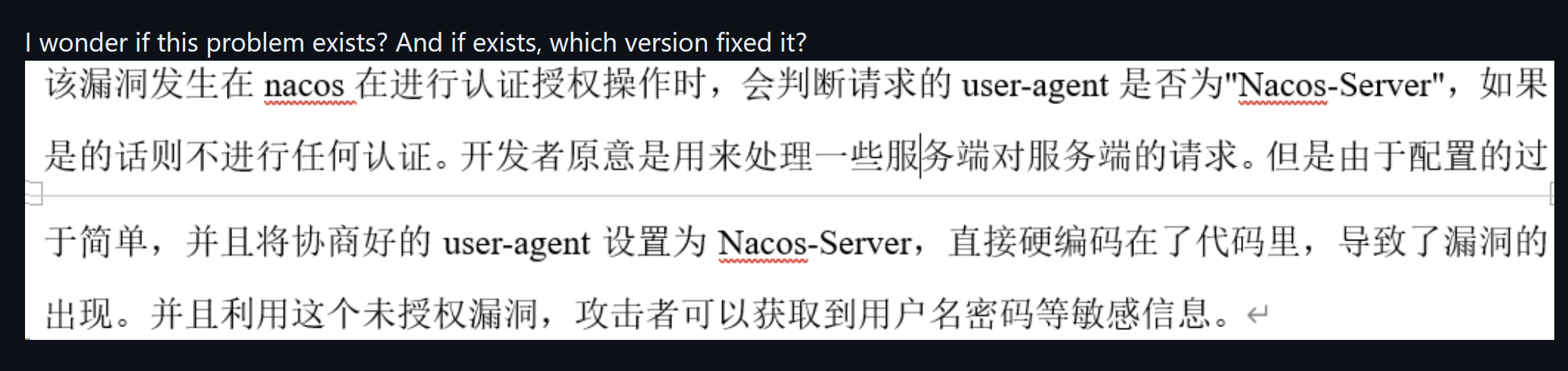

Nacos的CVE-2021-29441漏洞是由于处理服务端间请求时,存在过于简单的判断条件,使得攻击者可以模拟服务端间请求来绕过权限认证,从而获取敏感信息。根据Nacos的官方信息,这个漏洞存在于1.2.0至1.4.0版本的自行搭建集群中,以及1.4.1及以上版本但未开启服务端身份识别功能的集群中。

对于该漏洞的修复,Nacos官方推荐用户升级到最新版本。在您的情况下,如果当前使用的是1.2.1版本,建议您升级到最新的2.0.3版本或以上。然而,需要注意的是,即使升级到了2.0.3或更高的版本,也可能存在其他未被发现的安全风险。因此,除了定期更新和打补丁外,还需要定期进行安全检查和漏洞扫描,以确保系统的安全性。

2024-01-13 17:23:18赞同 1 展开评论 -

Nacos的CVE-2021-29441漏洞是在Nacos 2.0.3版本开始得到修复的。该漏洞影响了Nacos 2.0.0-ALPHA.1之前的版本,阿里巴巴团队在Nacos 2.0.3版本中发布了修复补丁。根据您的情况,如果2.2.3版本仍然可以被绕过,可能存在以下两种情况:

您可能没有应用所有的修复措施。除了升级到2.0.3及以上版本之外,还需要对Nacos的application.properties配置文件进行适当的调整,开启服务身份识别功能,并设置相应的身份识别key和value。此外,如果您的应用服务使用了Nacos作为注册及配置中心,还需要确保在应用的bootstrap.yml或bootstrap.properties文件中开启了用户名和密码的身份认证。

可能存在二次安全风险或其他漏洞。建议您查阅Nacos官方文档,并按照官方推荐的修复步骤进行操作,确保所有修复措施都得到落实。同时,可以考虑咨询官方技术支持获取更专业的帮助。

为了系统的安全,请及时关注官方发布的安全更新和补丁,并按照指导进行操作。

2024-01-13 10:45:24赞同 展开评论

阿里云拥有国内全面的云原生产品技术以及大规模的云原生应用实践,通过全面容器化、核心技术互联网化、应用 Serverless 化三大范式,助力制造业企业高效上云,实现系统稳定、应用敏捷智能。拥抱云原生,让创新无处不在。