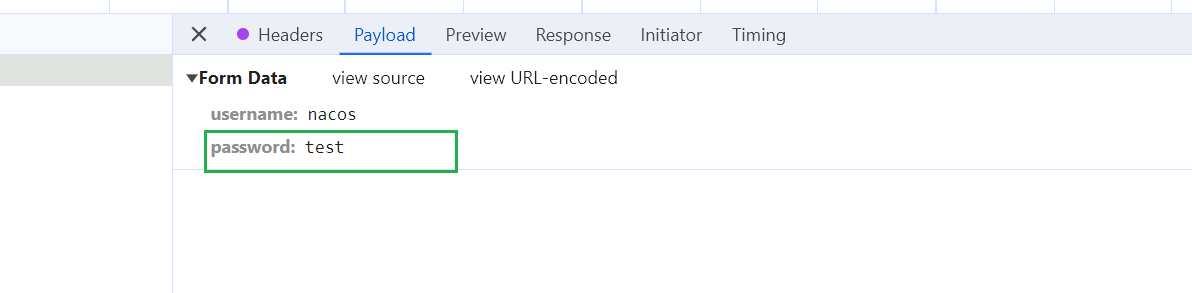

"nacos 登录的时候 密码可以改成密文传输吗?有没有直接密码密文的方式 需要改js代码加密 然后后端再解密吗? "

"

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

Nacos 本身并未直接提供前端密码加密传输的内置功能,但可以通过以下方式实现密码的密文传输。以下是详细的解决方案:

Nacos 支持通过启用 TLS(Transport Layer Security)来保护客户端与服务端之间的通信安全。启用 TLS 后,所有数据(包括登录时的用户名和密码)都会在传输过程中被加密,从而避免明文传输的风险。

确保 Nacos 引擎版本为 2.1.2.1 及以上:

启用 TLS 功能:

TLSEnabled 参数设置为 是,然后保存并重启实例。客户端配置 TLS:

nacos-client 至 2.2.1 或更高版本。properties 文件设置:

properties.put("nacos.remote.client.rpc.tls.enable", "true");

验证 TLS 生效:

tcpdump)确认数据是否已加密传输。如果需要进一步增强安全性,可以实现前端对密码进行加密后再传输,后端接收到密文后再解密。这种方式需要修改前端和后端代码。

前端加密:

示例代码(使用 CryptoJS 实现 AES 加密):

const CryptoJS = require("crypto-js");

function encryptPassword(password, secretKey) {

return CryptoJS.AES.encrypt(password, secretKey).toString();

}

const encryptedPassword = encryptPassword("user_password", "your_secret_key");

console.log(encryptedPassword); // 将加密后的密码发送到后端

后端解密:

示例代码(Java 实现 AES 解密):

import javax.crypto.Cipher;

import javax.crypto.spec.SecretKeySpec;

import java.util.Base64;

public class AESUtil {

private static final String ALGORITHM = "AES";

public static String decrypt(String encryptedData, String secretKey) throws Exception {

SecretKeySpec keySpec = new SecretKeySpec(secretKey.getBytes(), ALGORITHM);

Cipher cipher = Cipher.getInstance(ALGORITHM);

cipher.init(Cipher.DECRYPT_MODE, keySpec);

byte[] decodedValue = Base64.getDecoder().decode(encryptedData);

byte[] decryptedValue = cipher.doFinal(decodedValue);

return new String(decryptedValue);

}

}

// 调用示例

String decryptedPassword = AESUtil.decrypt(encryptedPassword, "your_secret_key");

System.out.println(decryptedPassword);

注意事项:

从 Nacos 2.2.3.0 版本开始,MSE Nacos 不再支持用户名/密码的鉴权模式,而是推荐使用 RAM 鉴权。RAM 鉴权通过阿里云的访问控制服务实现,能够有效避免密码明文传输的问题。

开启 RAM 鉴权:

配置客户端访问凭证:

properties.put("accessKey", "{accessKey}");

properties.put("secretKey", "{secretKey}");

优势:

通过上述方法,您可以实现 Nacos 登录密码的密文传输,从而提升系统的安全性。

阿里云拥有国内全面的云原生产品技术以及大规模的云原生应用实践,通过全面容器化、核心技术互联网化、应用 Serverless 化三大范式,助力制造业企业高效上云,实现系统稳定、应用敏捷智能。拥抱云原生,让创新无处不在。