检验文件属性是否发生变化是验证文件系统完整性最直接、最简单的方法。最直观的方法就是比较入侵系统的文件大小和正常系统相对应的文件的大小是否一致,但是这种方法比较麻烦,效率也不高。

本文介绍借助 Linux 系统中的 rpm 工具来检验文件系统的方法:

1. 比如这里以检验有关 ssh 的系统文件是否有被篡改。

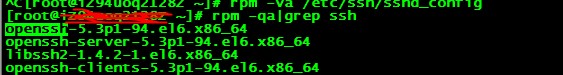

2. 第一步先查询和 ssh 相关联的 rpm 包:

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

为了检验文件系统的完整性并高效地识别文件是否被篡改,您可以利用Linux系统中的rpm工具进行深入检查。以下是使用rpm工具进行文件系统完整性验证的步骤和解释:

查询与SSH相关的RPM包: 首先,您需要找出与SSH服务相关的所有RPM包。在终端中执行以下命令:

rpm –qa | grep ssh

这条命令会列出所有名称中包含"ssh"的已安装RPM包。

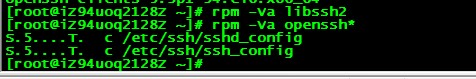

检验关联RPM包的完整性: 接着,对上一步查找到的每个RPM包进行完整性校验。以openssh*和libssh2为例,分别执行如下命令:

rpm –Va openssh*

rpm –Va libssh2

–Va选项会验证指定包或所有包的文件属性,包括大小、时间戳、MD5校验和等,并报告任何不匹配的情况。

理解输出结果:

应对异常情况: 如果检验结果显示有M标志,表明文件可能已被篡改或替换。建议采取如下措施:

局限性与备选方案: 注意,rpm工具仅能验证通过RPM方式安装的文件。对于非RPM安装的文件或RPM数据库本身遭到破坏的情况,此方法不再适用。此时,考虑从一个已知安全的系统中复制rpm工具来执行检查,或者采用更全面的文件完整性监控解决方案,如云安全中心的核心文件监控功能,它能实时监控文件的访问情况,包括读取、写入、删除等操作,并及时发出告警。

通过上述步骤,您可以较为全面地检查与SSH相关的系统文件是否保持原样,确保文件系统的完整性。如果遇到更复杂的安全问题,阿里云社区和云市场商家可以提供进一步的支持和解决方案。