用户证书是 CodePipeline 自动化获取您的代码文件/容器服务/或通道打通所需的凭证,CodePipeline 会为每个用户的凭证文件进行加密存储。

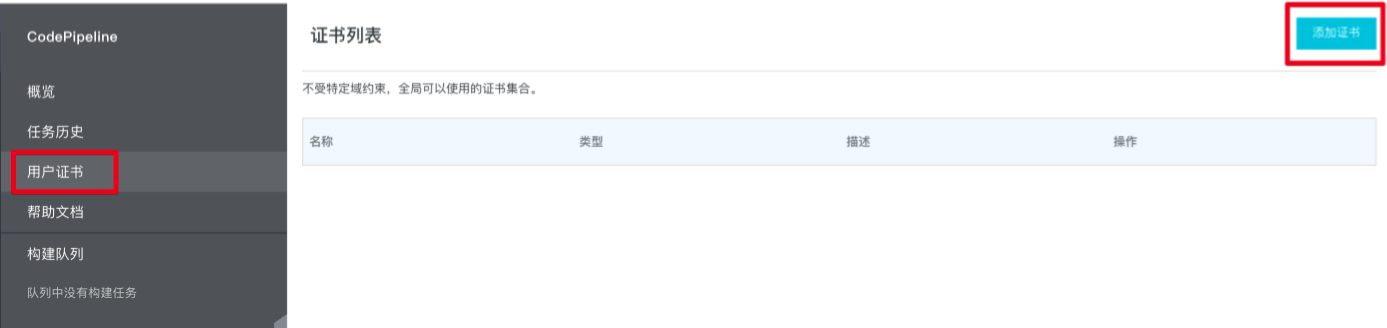

在侧导航中选择

用户证书 进入证书列表页面。单击

添加证书。

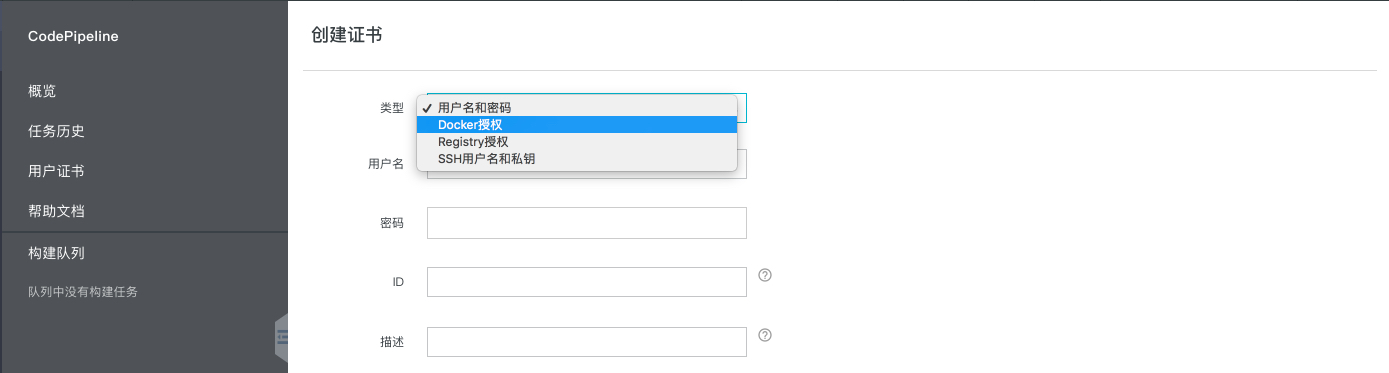

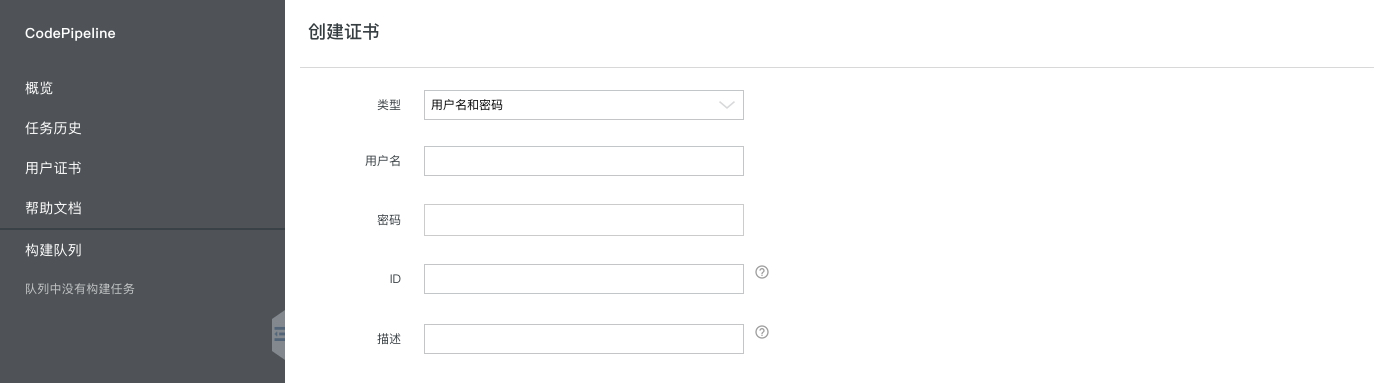

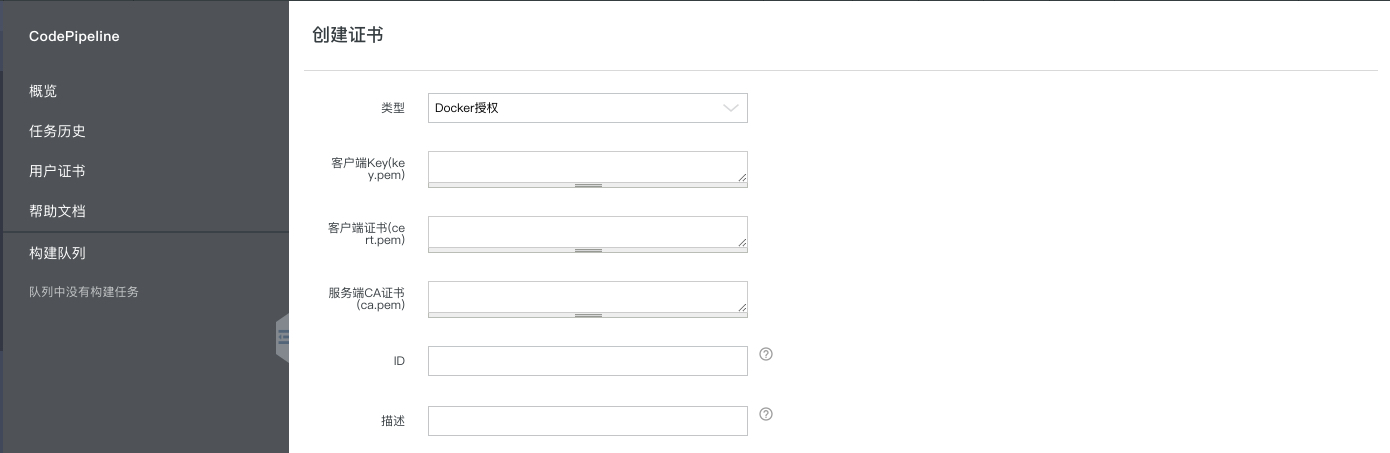

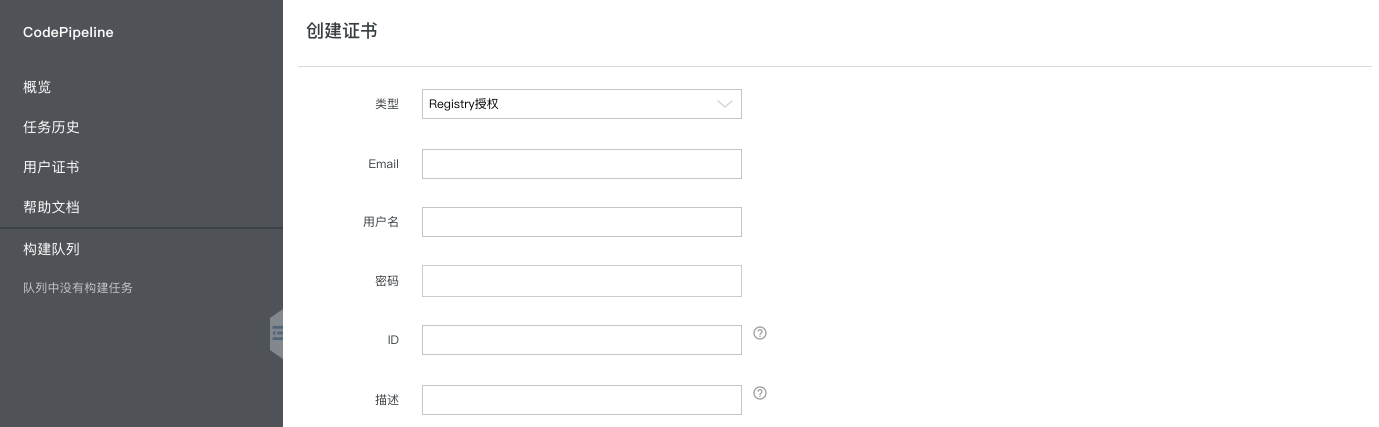

目前CodePipeline提供用户名和密码,Docker授权,Registry授权以及SSH用户名和私钥四种类型的证书。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

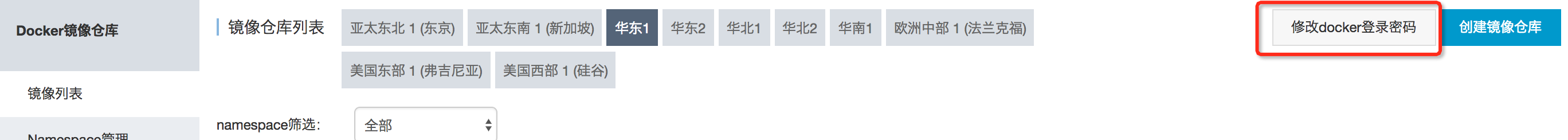

在阿里云CodePipeline中管理用户证书以支持自动化流程,您可以按照以下步骤操作不同类型证书的添加与配置:

key.pem、cert.pem、ca.pem)内容分别对应粘贴到创建Docker授权证书时的客户端Key、客户端证书和服务端CA证书文本框内。通过上述步骤,您可以针对不同的认证需求配置相应的证书,确保CodePipeline能够安全高效地自动化执行代码拉取、构建、部署等任务。

请注意,处理敏感信息如证书内容时要格外小心,确保操作环境的安全,并遵循最佳实践进行证书管理和更新。