secret 创建后,其包含的数据是无法更改的。因此,如果您的 secret 泄露了或者您需要使用新的数据,您需要重新创建一个 secret 并通过变更应用配置来更新服务使用新的 secret。

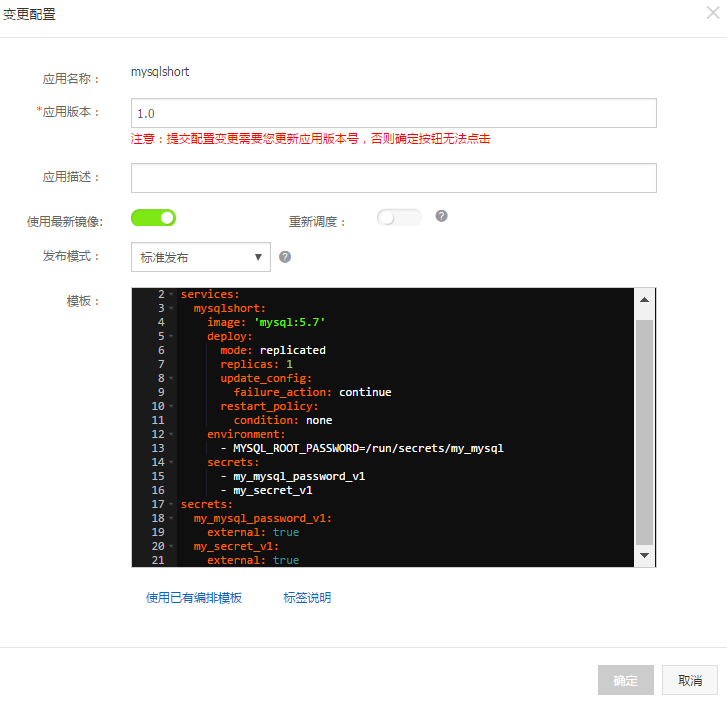

本示例以应用 [backcolor=transparent]mysqlshort (目前使用的 secrets 为 [backcolor=transparent]my_mysql_password_v1 和 [backcolor=transparent]my_secret_v1) 为例。

[backcolor=transparent]注意:所创建的 secret 必须与应用位于同一集群中。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

在阿里云的Kubernetes服务ACK(Alibaba Cloud Container Service for Kubernetes)中,管理密钥(secrets)以确保敏感信息的安全性是非常重要的。您提到的操作流程准确地概述了如何在发现secret泄露或需要更新secret内容时,安全地替换和更新应用配置的过程。下面是对您描述步骤的一个简要总结和补充说明,确保用户能更清晰地理解这一过程:

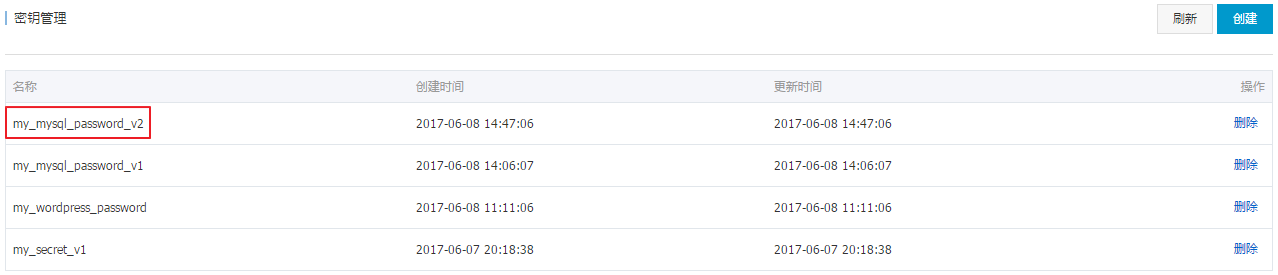

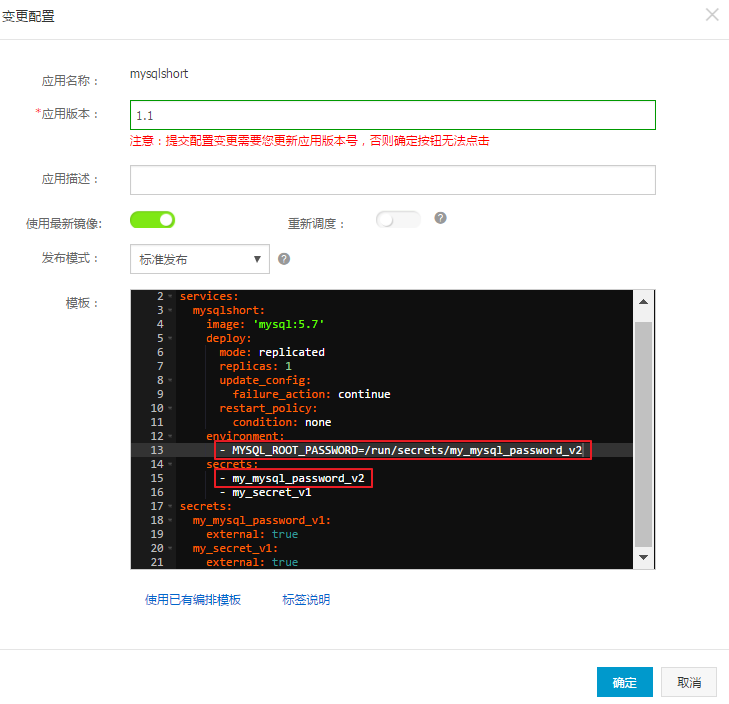

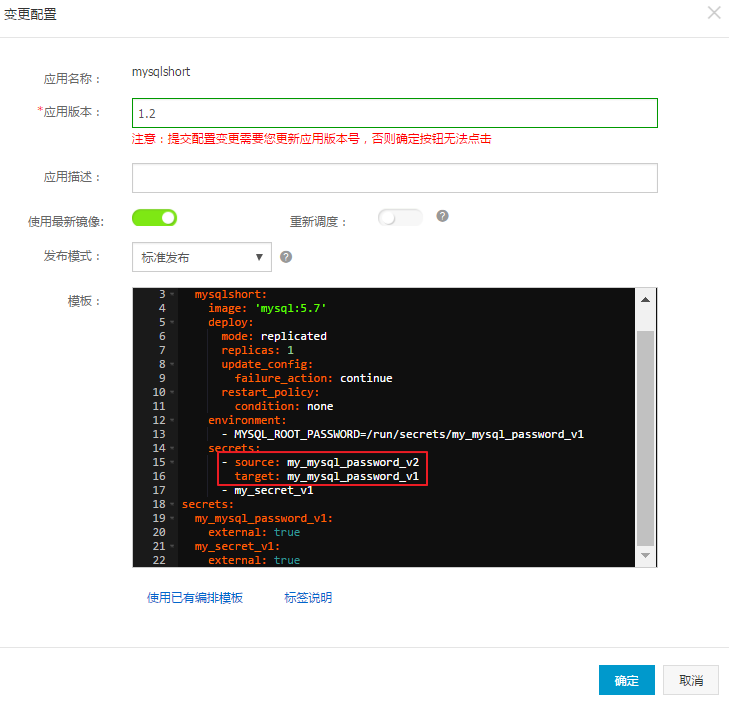

my_mysql_password_v2。在这个过程中,您会上传或指定新的秘钥值。为了使应用使用新的secret,您有两种主要策略:

MYSQL_ROOT_PASSWORD_FILE),您需要更新该环境变量指向新的secret名称。my_mysql_password_v2挂载到原本my_mysql_password_v1的位置。通过遵循上述步骤,您可以有效地应对secret信息的更新需求,确保应用的安全性和稳定性。