PG有没有角色禁用和启用的权限?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

Pg权限分为两部分,一部分是“系统权限”或者数据库用户的属性,可以授予role或user(两者区别在于login权限);一部分为数据库对象上的操作权限。对超级用户不做权限检查,其它走acl。对于数据库对象,开始只有所有者和超级用户可以做任何操作,其它走acl。在pg里,对acl模型做了简化,组和角色都是role,用户和角色的区别是角色没有login权限。

可以用下面的命令创建和删除角色,

CREATE ROLE name;

DROP ROLE name;

为了方便,也可以在 shell 命令上直接调用程序 createuser 和 dropuser,这些工具对相应命令提供了封装:

createuser name

dropuser name

数据库对象上的权限有:SELECT,INSERT, UPDATE,DELETE,RULE, REFERENCES,TRIGGER,CREATE,TEMPORARY,EXECUTE,和 USAGE等,具体见下面定义

typedefuint32AclMode; /* a bitmask of privilege bits */

#define ACL_INSERT (1<<0) /* forrelations */

#defineACL_SELECT (1<<1)

#defineACL_UPDATE (1<<2)

#defineACL_DELETE (1<<3)

#defineACL_TRUNCATE (1<<4)

#defineACL_REFERENCES (1<<5)

#defineACL_TRIGGER (1<<6)

#defineACL_EXECUTE (1<<7) /* for functions */

#defineACL_USAGE (1<<8) /* for languages, namespaces, FDWs, and

* servers */

#defineACL_CREATE (1<<9) /* for namespaces and databases */

#defineACL_CREATE_TEMP (1<<10) /* for databases */

#defineACL_CONNECT (1<<11) /* for databases */

#defineN_ACL_RIGHTS 12 /* 1plus the last 1<<x */

#defineACL_NO_RIGHTS 0

/*Currently, SELECT ... FOR UPDATE/FOR SHARE requires UPDATE privileges */

#defineACL_SELECT_FOR_UPDATE ACL_UPDATE

我们可以用特殊的名字 PUBLIC 把对象的权限赋予系统中的所有角色。 在权限声明的位置上写 ALL,表示把适用于该对象的所有权限都赋予目标角色。

beigang=# grantall on schema csm_ca to public;

GRANT

beigang=# revoke all on schema csm_ca frompublic;

REVOKE

beigang=#

每种对象的all权限定义如下:

/*

*/

#defineACL_ALL_RIGHTS_COLUMN (ACL_INSERT|ACL_SELECT|ACL_UPDATE|ACL_REFERENCES)

#defineACL_ALL_RIGHTS_RELATION (ACL_INSERT|ACL_SELECT|ACL_UPDATE|ACL_DELETE|ACL_TRUNCATE|ACL_REFERENCES|ACL_TRIGGER)

#defineACL_ALL_RIGHTS_SEQUENCE (ACL_USAGE|ACL_SELECT|ACL_UPDATE)

#defineACL_ALL_RIGHTS_DATABASE (ACL_CREATE|ACL_CREATE_TEMP|ACL_CONNECT)

#define ACL_ALL_RIGHTS_FDW (ACL_USAGE)

#defineACL_ALL_RIGHTS_FOREIGN_SERVER (ACL_USAGE)

#defineACL_ALL_RIGHTS_FUNCTION (ACL_EXECUTE)

#defineACL_ALL_RIGHTS_LANGUAGE (ACL_USAGE)

#defineACL_ALL_RIGHTS_LARGEOBJECT (ACL_SELECT|ACL_UPDATE)

#defineACL_ALL_RIGHTS_NAMESPACE (ACL_USAGE|ACL_CREATE)

#defineACL_ALL_RIGHTS_TABLESPACE (ACL_CREATE)

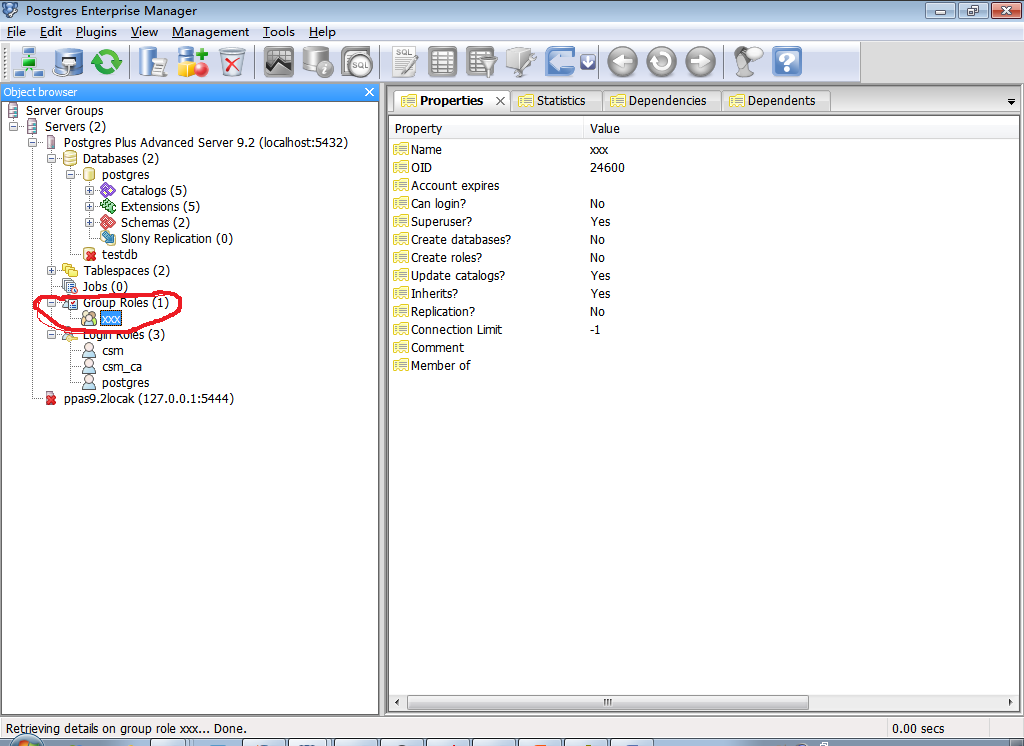

用户的属性可参见下图:

视图 pg_roles提供访问数据库角色有关信息的接口。 它只是一个 pg_authid 表的公开可读部分的视图,把口令字段用空白填充了。

Table 42-39.pg_roles字段

下面实验验证

先创建一个角色xxx,再创建一个超级用户csm、普通用户csm_ca,csm用户创建一个数据库testdb,在这个数据库里创建一个schema:csm_ca,然后赋予普通用户csm_ca操作数据库testdb里schema:csm_ca里的表的权限。

1

Create role:

testdb=# create role xxx with superuser;

CREATE ROLE

2

Create user:

testdb=# create user csm with superuserpassword 'csm';

CREATE ROLE

testdb=# create user csm_ca with password 'csm_ca';

CREATE ROLE

testdb=#

3

验证

testdb=# \du

角色列表

-[ RECORD 1]--------------------------------------

角色名称 | csm

属性 | 超级用户

成员属于 | {}

-[ RECORD 2]--------------------------------------

角色名称 | csm_ca

属性 |

成员属于 | {}

-[ RECORD 3 ]--------------------------------------

角色名称 | postgres

属性 | 超级用户, 建立角色, 建立 DB, Replication

成员属于 | {}

-[ RECORD 4]--------------------------------------

角色名称 | xxx

属性 | 超级用户, 无法登录

成员属于 | {}

testdb=# SELECT * FROM pg_roles;

-[ RECORD 1 ]---------+---------

rolname | postgres

rolsuper | t

rolinherit | t

rolcreaterole | t

rolcreatedb | t

rolcreatedblink | t

rolcreatepublicdblink | t

roldroppublicdblink | t

rolcatupdate | t

rolcanlogin | t

rolreplication | t

rolconnlimit | -1

rolpassword | ********

rolvaliduntil |

rolconfig |

oid | 10

-[ RECORD 2 ]---------+---------

rolname | csm

rolsuper | t

rolinherit | t

rolcreaterole | f

rolcreatedb | f

rolcreatedblink | f

rolcreatepublicdblink | f

roldroppublicdblink | f

rolcatupdate | t

rolcanlogin | t

rolreplication | f

rolconnlimit | -1

rolpassword | ********

rolvaliduntil |

rolconfig |

oid | 24598

-[ RECORD 3 ]---------+---------

rolname | csm_ca

rolsuper | f

rolinherit | t

rolcreaterole | f

rolcreatedb | f

rolcreatedblink | f

rolcreatepublicdblink | f

roldroppublicdblink | f

rolcatupdate | f

rolcanlogin | t

rolreplication | f

rolconnlimit | -1

rolpassword | ********

rolvaliduntil |

rolconfig |

oid | 24599

-[ RECORD 4 ]---------+---------

rolname | xxx

rolsuper | t

rolinherit | t

rolcreaterole | f

rolcreatedb | f

rolcreatedblink | f

rolcreatepublicdblink | f

roldroppublicdblink | f

rolcatupdate | t

rolcanlogin | f

rolreplication | f

rolconnlimit | -1

rolpassword | ********

rolvaliduntil |

rolconfig |

oid | 24600

postgres=# \c beigang

You are now connected to database "beigang" as user "csm".

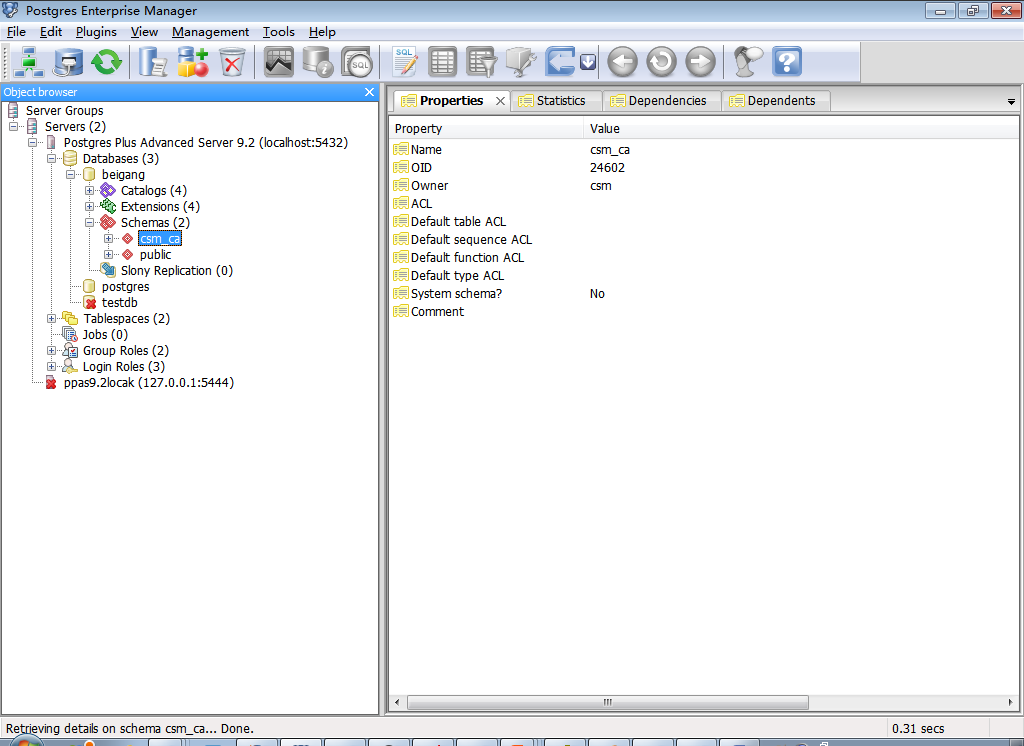

5

Csm用户在beigang里创建schema: csm_ca

beigang=#

beigang=#

beigang=# create schema csm_ca;

CREATE SCHEMA

beigang=#

6

验证模式csm_ca和用户csm_ca

beigang=# \dn

架构模式列表

名称 | 拥有者

--------+----------

csm_ca | csm

dbo | postgres

public | postgres

sys | postgres

(4 行记录)

beigang=# \du

角色列表

角色名称 | 属性 | 成员属于

----------+------------------------------------------+----------

csm | 超级用户 | {}

csm_ca | | {}

postgres | 超级用户, 建立角色, 建立 DB, Replication | {}

xxx | 超级用户, 无法登录 | {}

beigang=#

7

超级用户csm给普通用户csm_ca授予操作schema csm_ca的权限

beigang=# grant all on schema csm_ca to csm_ca;

GRANT

beigang=# grant all on all tables in schema csm_ca to csm_ca;

GRANT

beigang=#

8

pg中组就是role,操作见以下

beigang=# grant xxx to csm_ca;

GRANT ROLE

beigang=# revoke xxx from csm_ca;

REVOKE ROLE

beigang=#