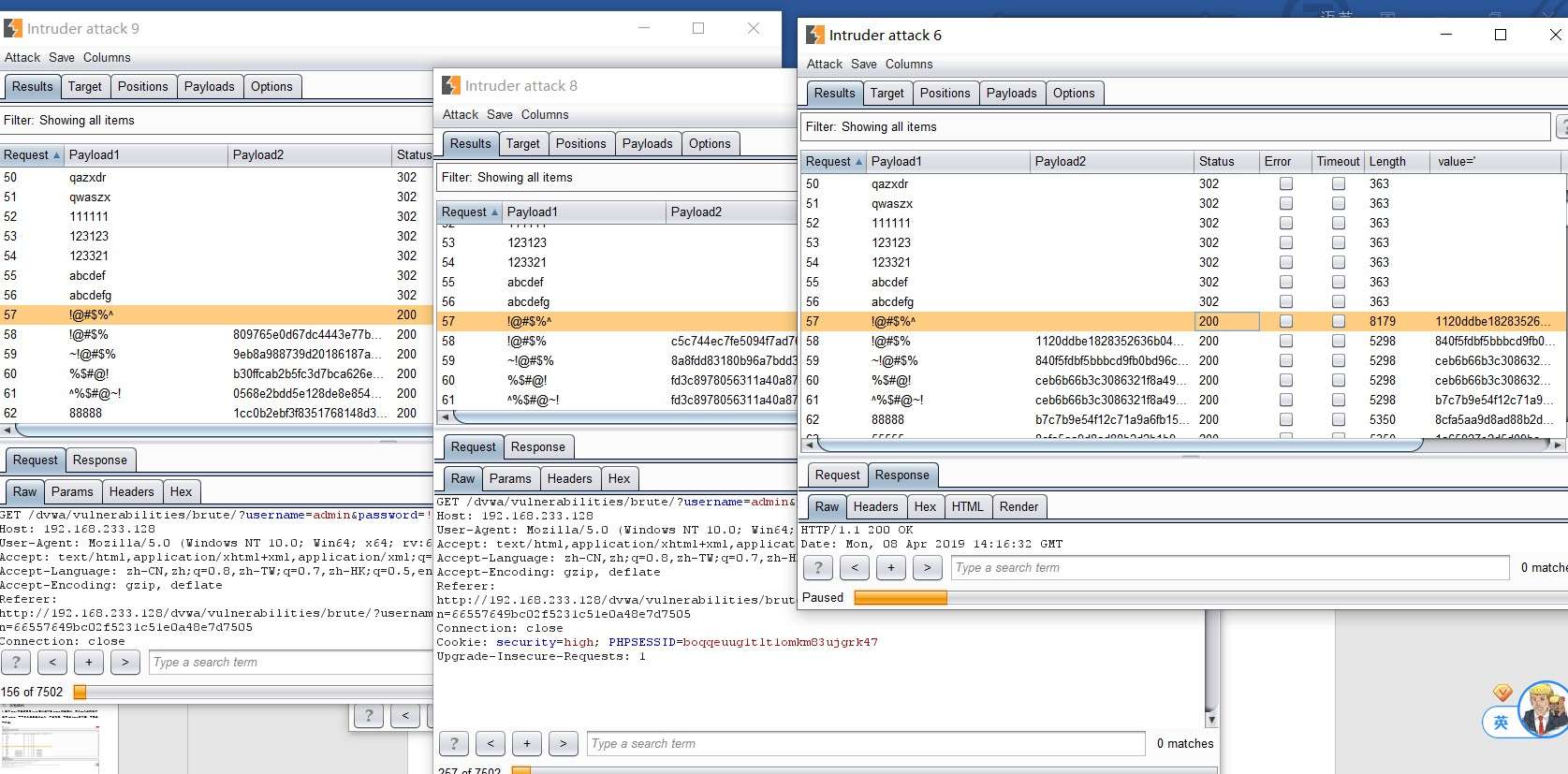

今天用intruder对DVWA中的密码爆破high(含token)进行爆破,惊奇发现前50多个都没有token,所以前50多个密码就划过去了,而且每次有token都在同一个位置。这是burp的bug?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

遇到您描述的情况,这可能并不是Burp Suite Intruder工具的bug。DVWA(Damn Vulnerable Web Application)是一个故意设计了很多安全漏洞的Web应用,用于安全测试和教育目的。在DVWA的高安全级别(High)设置下,它可能会实施一些额外的安全措施,比如使用CSRF令牌(token)来防止暴力破解攻击。

当您进行密码爆破时,如果前几次请求没有出现token,而之后的请求中token突然出现,这可能是DVWA为了防御自动化工具的攻击,特意设计了这样的机制。例如,服务器端可能配置了对连续失败登录尝试的检测,一旦检测到潜在的暴力破解行为,就会开始在表单中加入CSRF令牌,增加攻击难度。这种动态变化的防护策略在现代Web应用安全设计中是比较常见的。

解决这个问题的方法可能包括: 1. 分析并利用动态令牌:观察token的生成规律,尝试在Intruder配置中动态插入或更新每次请求的token。您可以使用Burp Suite的 Intruder 或者 Macros 功能来自动处理这些动态变化的token。 2. 编写脚本自动生成有效请求:使用Burp Suite的Intruder配合Intruder的Payload Processing或者使用Burp Extender API编写Python脚本,自动提取响应中的token,并将其用作后续请求的一部分。 3. 调整攻击策略:有时候,改变攻击的速率或模式可以绕过某些防护机制。比如,减慢请求速度,模拟正常用户的行为模式,可能会避免触发防护机制。

总之,这种情况更可能是DVWA应用本身的安全机制而非Burp Suite的问题。通过上述方法调整您的测试策略,应该能够更有效地进行安全测试。