最近新上了一批ThinkServerRD640,KVM的网口lan0,在BIOS里可以设置为专有,共享等模式,默认为共享模式。共享模式下,该网口除了能做KVM管理外,还能在操作系统里当做一个百兆的网卡,不清楚联想的设计是怎么想的,这个年代服务器上要个百兆的网口做什么。

最大的问题是,如果作为共享模式呢(默认配置),如果服务器冷启动,热启动等等操作,如果你ping管理口的管理IP会发现 在服务器自检到网卡以前是ping不通的,就是说 这个管理口KVM你想进入BIOS或raid卡是不可能的。则在BIOS里改为专享模式。改为专享模式,机器自检时只能检测到2个网卡,此时的KVM口只能做KVM作用。

在一直ping该KVMIP的时候会发现,机器在重启操作的时候会有个10秒左右的丢包现象。接显示器看的话,可以发现等你能ping通可以远程KVM管理操作的时候,机器已经过了F1进入BIOS的阶段了。

当时就在想,这他妈的是谁设计的!

再与800工程师联系后,工程师得出的结论是某些批次(不是所有RD640的服务器)的KVM的BMC芯片和CISCO的生成树协议有冲突,机器重启的时候,导致交换机认为此时该网口离线了,因此把交换机该端口进行重启检测该端口,cisco的交换机端口检测是需要时间的,因此会有该现象。

800工程师给的解决方案是 给我提供一个特殊的BMC 然后刷新进去就可以了,同时800工程师表示刷进去后该网口就可能是10M的了。

为了验证工程师的说话,将笔记本网线和服务器的KVM口直连,ping 然后重启,发现这时候不会有掉包现象,准确的说是掉一个包,不影响KVM管理。

刷BMC是可以接受的,刷新后KVM变10M 实际上也可以接受,不能接受的是 可能变10M 这个可能 的潜台词莫非是说也有其他可能性?

因此决定从交换机头来解决。

登录交换机后:

Password:

s041>enable

Password:

s041#ping 192.168.48.X (ping 管理口IP)

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.48.122, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/5/17 ms

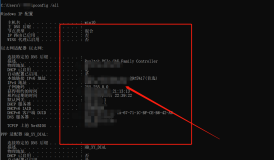

s041#show arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 192.168.48.X - 5006.04d5.4ac0 ARPA Vlan1

Internet 192.168.48.1X 0 70e2.8405.a0ca ARPA Vlan1

Internet 192.168.51.X 5 0050.56b2.4383 ARPA Vlan1

Internet 192.168.50.XX 0 000d.b004.03b8 ARPA Vlan1

s041#show mac add

s041#show mac address-table | i 70e2.8405.a0ca 查该mac在哪个端口上

1 70e2.8405.a0ca DYNAMIC Fa0/36

conf t 进入配置

interface fastEthernet 0/36 进入端口

spanning-tree portfast trunk 启用该端口的port fast

exit

exit

wr

然后在测试,机器重启过程 一直能ping通KVM IP

本文转自天山三害 51CTO博客,原文链接:http://blog.51cto.com/skybug/1419843,如需转载请自行联系原作者