通过抓包来看看ip头部和tcp的头部,到底长什么样子

借助华三HCL模拟器

拓扑图

启动路由器模拟器,记得显示接口名称

在crt中给system-view进入到用户视图,sysname r1,给设备重新命名

给g0/0口上配上ip地址 ip add 192.168.1.1 24(24是掩码,必须要有)

在另一台路由器中配置IP 192.168.1.2 24(其他都是一样的)

r2 ping r1 发现可以通,接下来抓包

鼠标右键,点击这根线,点击开始抓包,确认-是

右边出现抓包列表

在r1上ping 192.168.1.2

右键,启动Wireshark (该软件可直接百度下载安装)

可以看到我们刚才ping的时候抓的包

鼠标双击这个看一下

再双击这个v 4 ,进去再看一下

IP 头格式一目了然,通过抓包可由验证ip的格式

停掉,再抓一个tcp包

在r2上开启ftp服务

[r2]ftp server enable 开启FTP 服务

[r2]local-user hy 创建用户hy

New local user added. 新用户添加成功

[r2-luser-manage-hy]password sim 1234567890c 设置密码

[r2-luser-manage-hy]service-type ftp 用户类型

[r2-luser-manage-hy]authorization-attribute user-role level-15 用户级别

右键线,开始抓包

然后在R1上尝试登录r2的ftp(注意退到用户视图)

输入ftp 192.168.1.2

提示输入刚才在r2上设置的用户名和密码

输入之后就可以进入

再次右键开始抓包-启动Wireshark

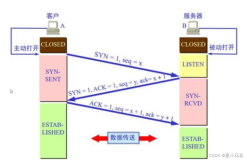

源端口为21,目的端口52736 序列号1,确认号也是1

刚刚设置的密码可以直接抓取获得 监听窃听数据