构建自己的centos镜像

docker pull centos下载下来的镜像都是基础版本,缺少很多常用的命令功能,比如:ll、vim等等,

下面介绍制作一个功能较全的自己的centos镜像。

步骤

1、编写dockerfile文件

FROM centos MAINTAINER xiao<example@163.com> ENV MYPATH /usr/local WORKDIR $MYPATH RUN yum -y install vim # vim命令 RUN yum -y install net-tools # ifconfig命令 EXPOSE 80 CMD echo $MYPATH CMD echo "---end--" CMD /bin/bash

2、构建镜像

- -f file 指定dockerfile文件的路径

- -t tag 指定name:tag

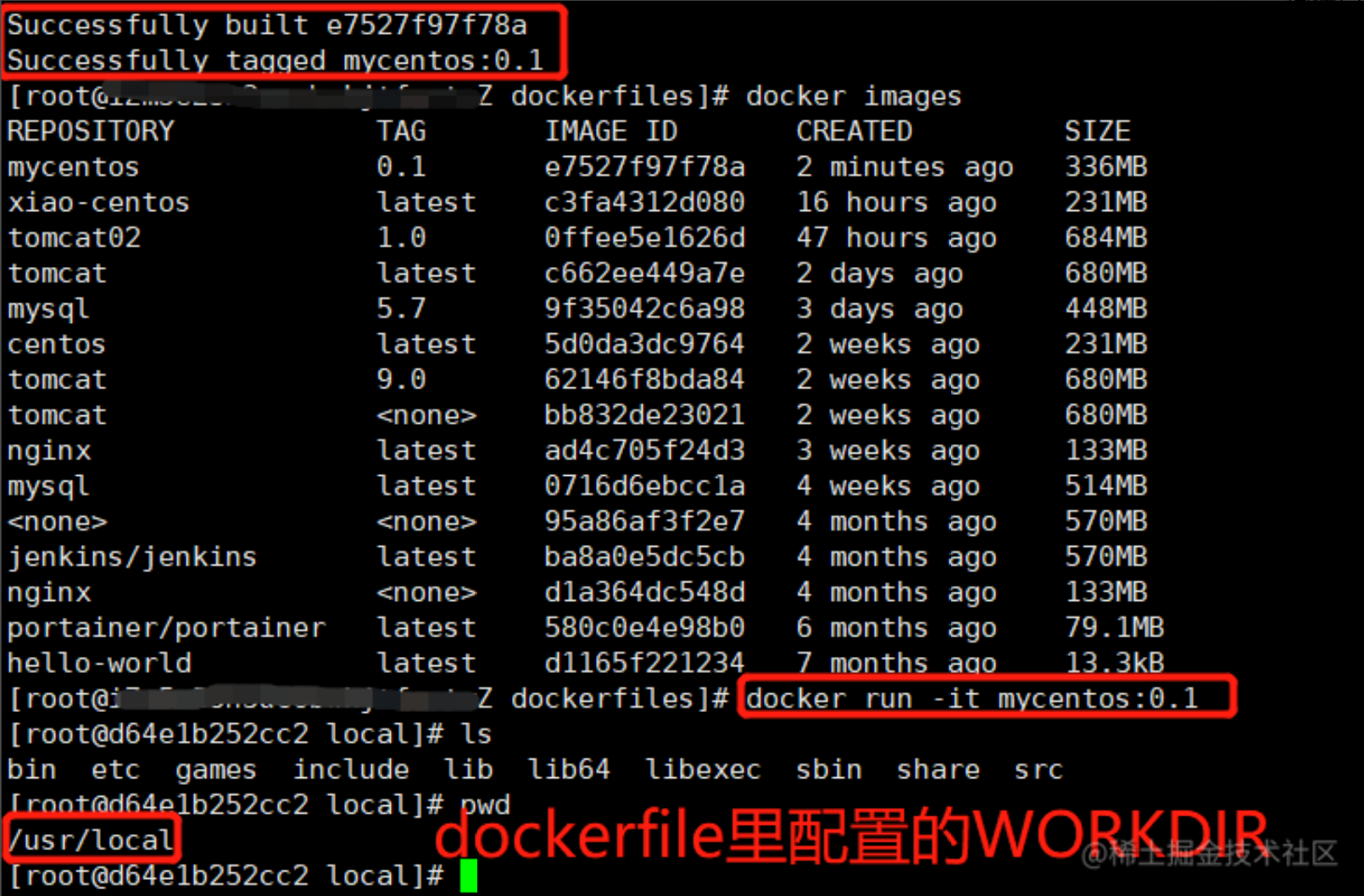

docker build -f ./mydockerfile -t mycentos:0.1 . Successfully built e7527f97f78a Successfully tagged mycentos:0.1

3、测试运行

docker images docker run -it mycentos:0.1

可以看到进入容器之后,直接就是在 /usr/local 目录下,是因为dockerfile配置的WORKDIR

这时,ifconfig、vim命令都可以使用了

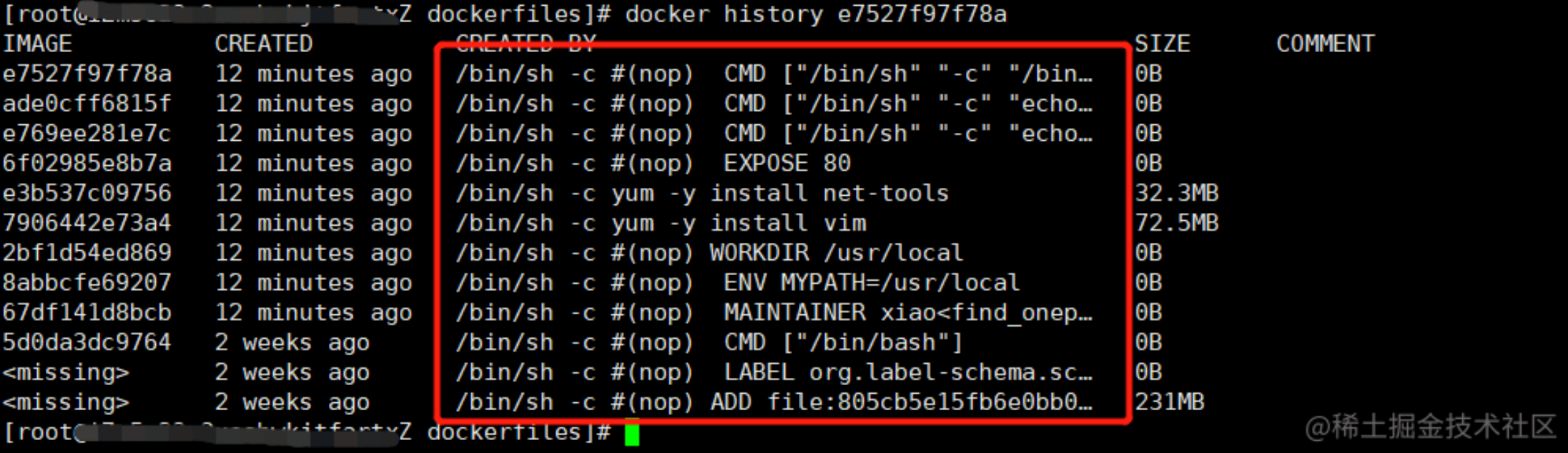

4、查看镜像构建历史记录

docker history imageID 复制代码

CMD和ENTRYPOINT的区别

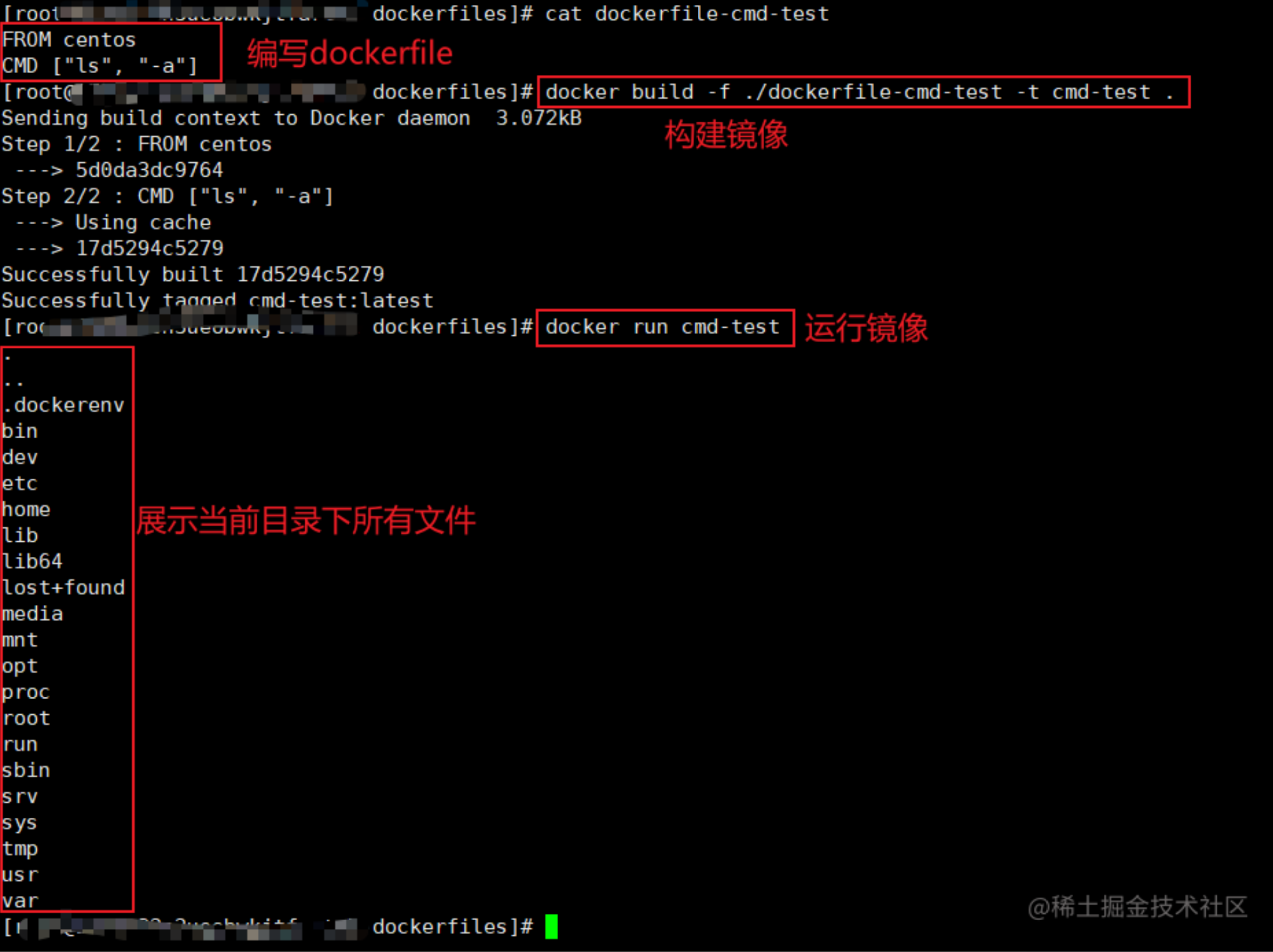

编写CMD测试dockerfile文件

- 编写dockerfile文件

FROM centos CMD ["ls", "-a"]

- 构建镜像

docker build -f ./dockerfile -t cmd-test .

- 启动镜像

docker run imageID/iamgeName

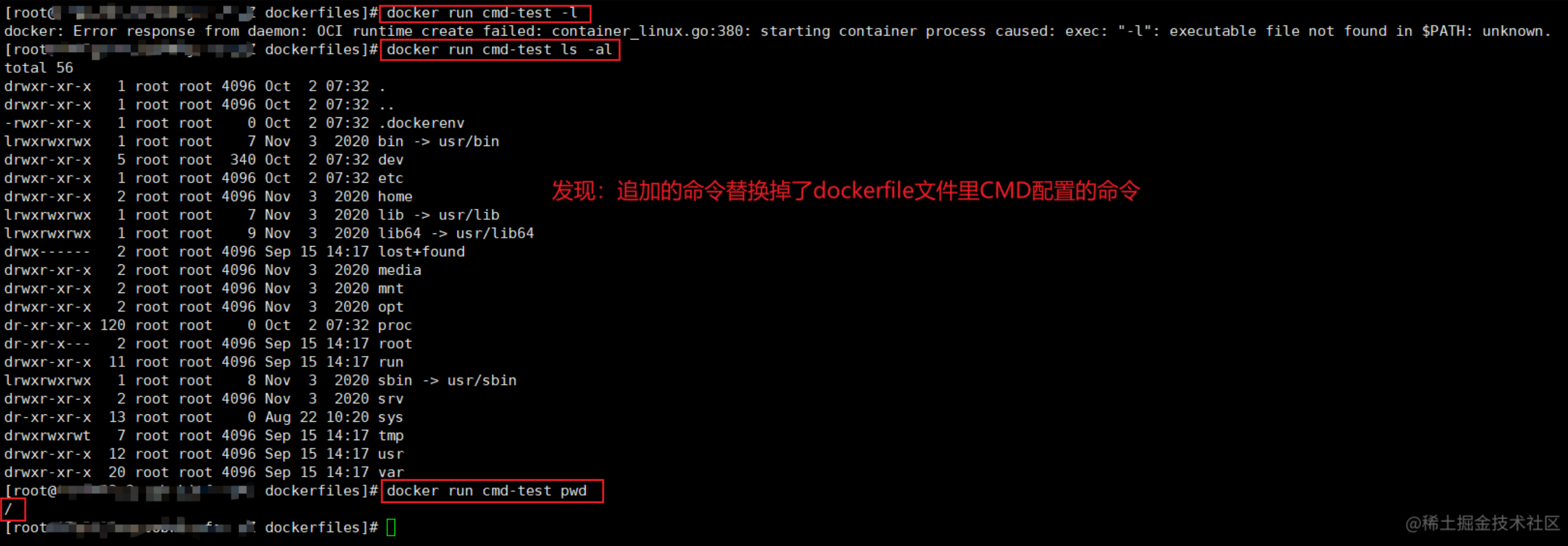

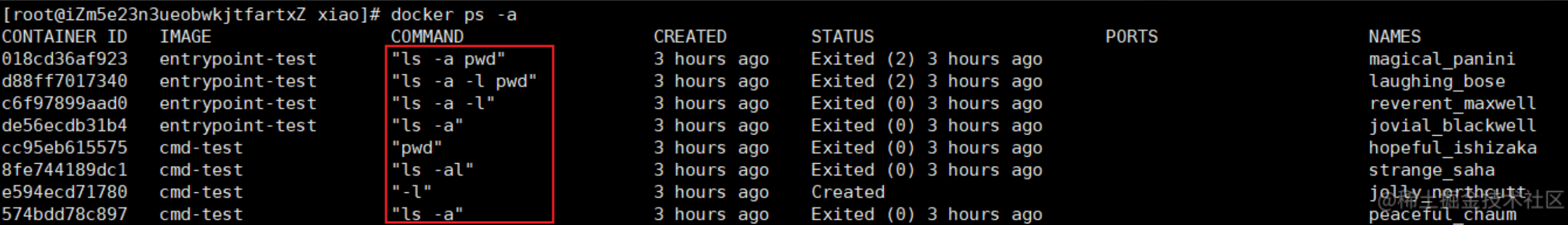

测试发现,启动镜像时追加的命令替换了CMD命令,如下图所示:

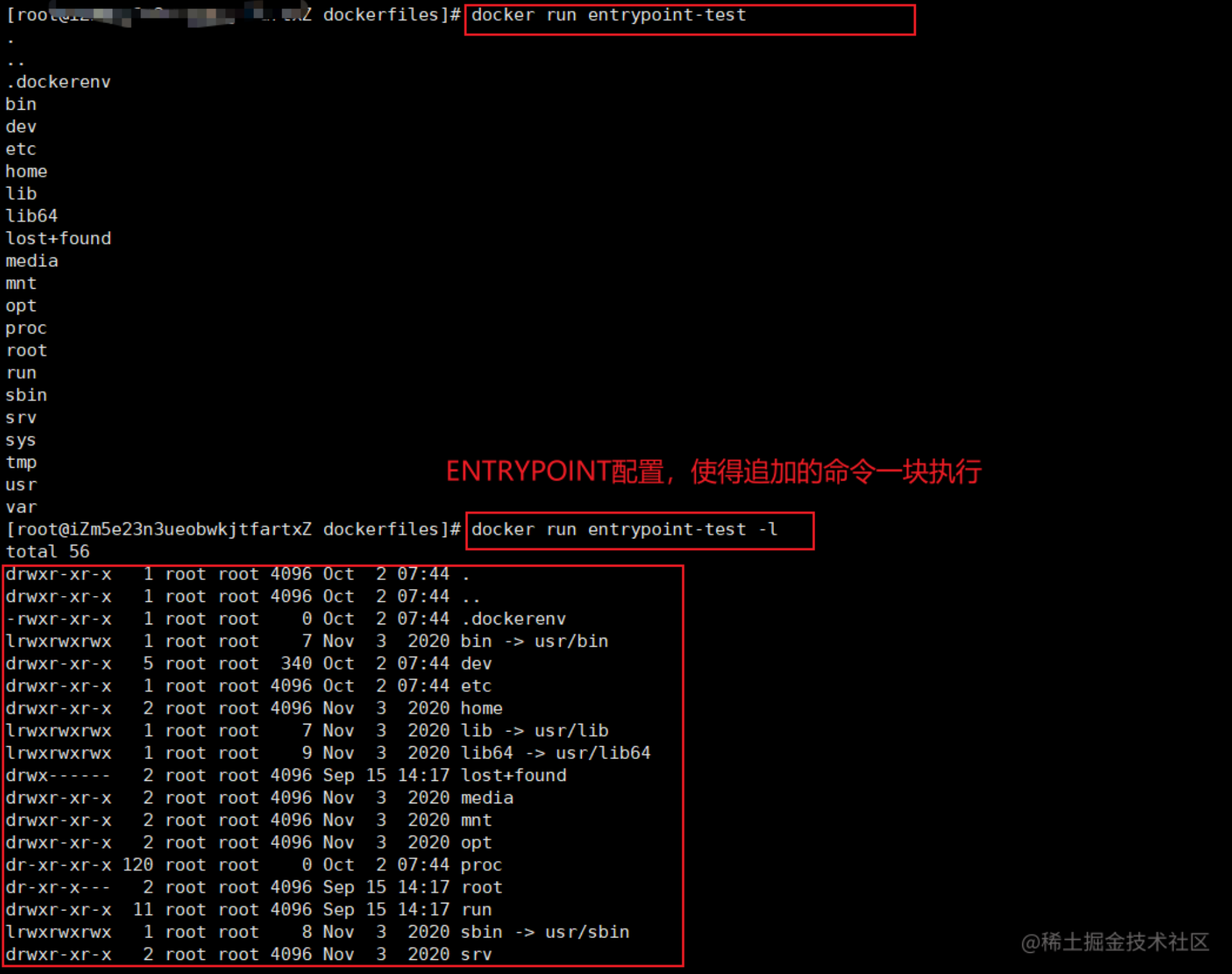

编写ENTRYPOINT测试dockerfile文件

每个Dockerfile只能有一个ENTRYPOINT,如果指定了多个,只有最后一个被执行,而且一定会被执行

FROM centos ENTRYPOINT ["ls", "-a"]

# nginx 镜像 ENTRYPOINT [ "/usr/sbin/nginx", "-g", "daemon off;" ]

总结

CMD命令会被启动容器时追加的命令替换执行,

2.ENTRYPOINT命令不会被启动容器时追加的命令替换,而是合并执行