士别三日wyx

已加入开发者社区1384天

勋章

专家博主

专家博主

星级博主

星级博主

技术博主

技术博主

初入江湖

初入江湖

我关注的人

粉丝

游客23a5dxrulvark

游客23a5dxrulvark

游客qdsybhnej74q4

游客qdsybhnej74q4

aliyun4117423448

aliyun4117423448

游客kglqtdutorl3g

游客kglqtdutorl3g

121380

121380

游客dlsgfgj5rhd6u

游客dlsgfgj5rhd6u

1772259303218688

1772259303218688

sharesec

sharesec

游客ojvgkqsmi2nwy

游客ojvgkqsmi2nwy

开发者小助理

开发者小助理

游客7cbdoykksfhw2

游客7cbdoykksfhw2

技术能力

兴趣领域

擅长领域

技术认证

暂时未有相关云产品技术能力~

CSDN top200,华为云享专家,阿里云博客专家,网络安全领域优质创作者

暂无精选文章

暂无更多信息

2022年01月

-

01.04 19:16:27

发表了文章

2022-01-04 19:16:27

发表了文章

2022-01-04 19:16:27

❤️DDOS攻击详解❤️——万物互联时代的巨大威胁!安全领域最棘手的问题之一

DDOS全称Distributed Denial of Service,翻译成中文是‘分布式拒绝服务’,DDOS攻击是安全领域最难解决的问题之一,由于其攻击方式的特殊性,始终没有一个完美的解决方案,随着万物互联时代的临近,网络设备的数量呈指数型增长,DDOS攻击将会成为一个巨大的威胁!!!

-

01.04 19:04:55

发表了文章

2022-01-04 19:04:55

发表了文章

2022-01-04 19:04:55

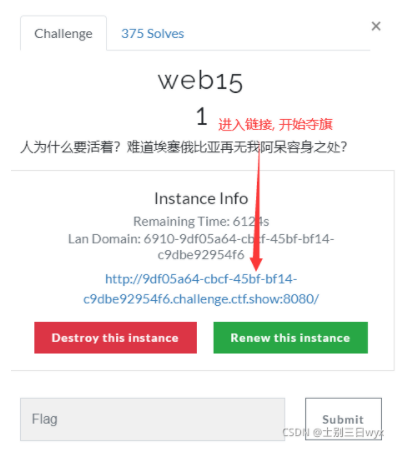

CTFshow web15

ctf.show 萌新模块 web15关, 这一关是代码执行漏洞, 需要灵活的运用PHP的命令执行函数, 在上一关的基础上又过滤了 = ? > 关键字, 看起来已经没啥思路了, 但仔细一看, 它居然取消了对分号;的过滤, 这样一来就好办了, 继续上一关的曲线救国思路, 先GET请求传递一句话木马, 再用POST请求传递系统命令, 即可拿到 flag

-

01.04 19:02:12

发表了文章

2022-01-04 19:02:12

发表了文章

2022-01-04 19:02:12

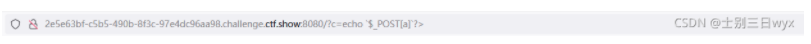

Burp Suite如何拦截GET请求提交POET请求的参数

今天打CTF靶场的时候遇到了一个问题, 使用Burp Suite拦截了一个GET请求后, 想在请求体中提交一个POST请求的参数, 结果参数不能被正常接收, 经过一下午的测试终于解决了这个问题, 下面分享一下解决的思路

-

01.04 18:59:00

发表了文章

2022-01-04 18:59:00

发表了文章

2022-01-04 18:59:00

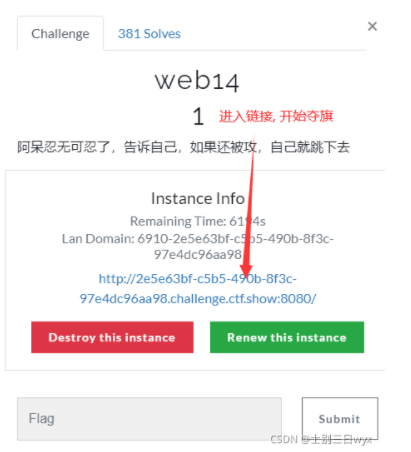

ctfshow-萌新-web14( 曲线救国-POST请求绕过获取网站敏感信息)

ctf.show 萌新模块 web14关, 此关卡是一个代码执行漏洞, 重点在于命令执行函数的利用方式, 源码中过滤比较严格, 尤其是过滤了分号;之后, 虽然可以用?>来代替分号, 但这样一来就只能执行一行代码, 难度较大, 需要注意的是, 源码中的过滤只针对GET请求的参数, 而未对POST请求的参数做限制, 这里推荐曲线救国, GET请求传递一句话木马, 然后在POST请求中传递参数执行系统命令, 从而获取 flag

-

01.04 18:13:15

发表了文章

2022-01-04 18:13:15

发表了文章

2022-01-04 18:13:15

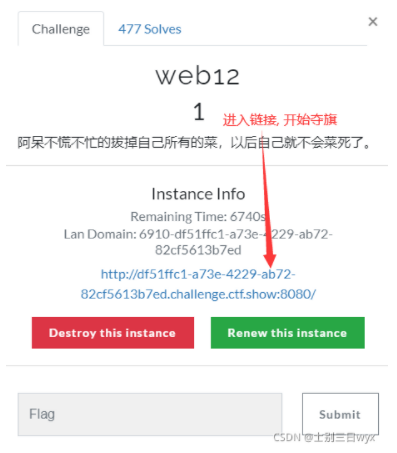

ctfshow-萌新-web12( 利用命令执行函数获取网站敏感信息)

ctf.show 萌新模块 web12关, 这一关考察的是代码执行漏洞的利用, 重点在于命令执行函数的利用方式, 推荐使用反引号(``) 或者 base64加密绕过

-

01.04 17:57:48

发表了文章

2022-01-04 17:57:48

发表了文章

2022-01-04 17:57:48

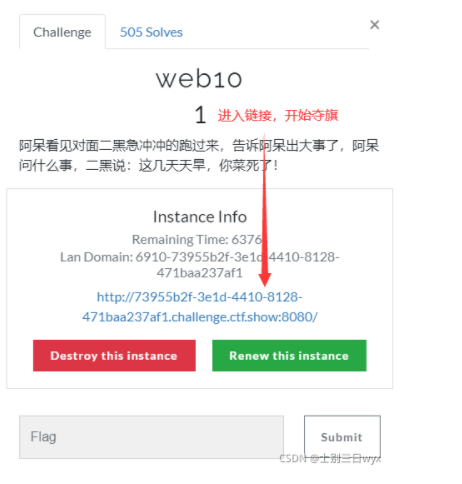

ctfshow-萌新-web10( 利用命令执行漏洞获取网站敏感信息)

ctf.show 萌新模块 web10关,这一关考察的是命令执行漏洞的利用,闯关者需要知道3个以上PHP命令执行函数的使用,推荐使用 passthru()

-

01.04 17:54:51

发表了文章

2022-01-04 17:54:51

发表了文章

2022-01-04 17:54:51

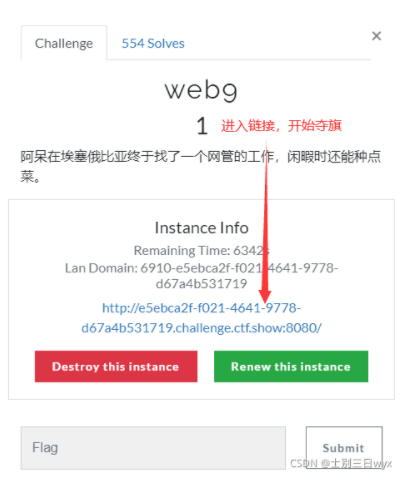

ctfshow-萌新-web9( 利用命令执行漏洞读取网站敏感文件)

ctf.show 萌新模块 web9关,这一关考察的是命令执行漏洞的利用方式,使用PHP的命令执行函数执行系统命令,读取网站根目录下的配置文件,获取flag

-

01.04 17:41:47

发表了文章

2022-01-04 17:41:47

发表了文章

2022-01-04 17:41:47

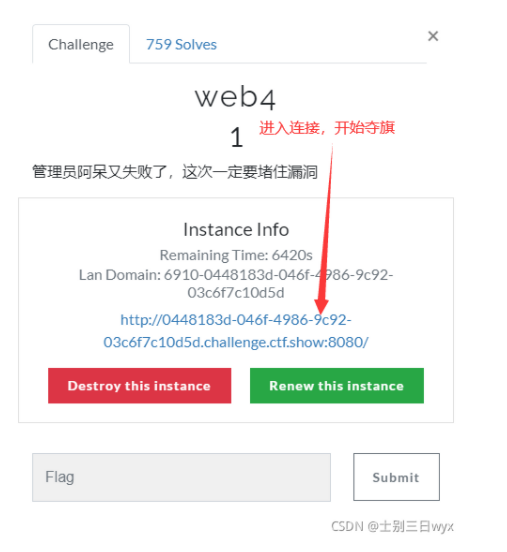

ctfshow-萌新-web4( 利用逻辑运算符绕过获取网站敏感信息)

ctf.show 萌新模块 web4关,这一关考察的是 intval()函数转换字符串的特性,以及SQL注入漏洞的绕过方式,源码中过滤了or,加减乘除(+-*/),左右移,括号,|,select等关键字,我们使用短路逻辑或(||)来替替代 or 即可

-

01.04 17:14:37

发表了文章

2022-01-04 17:14:37

发表了文章

2022-01-04 17:14:37

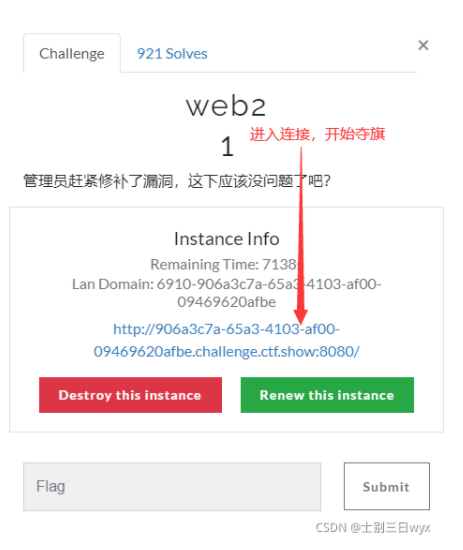

ctfshow-萌新-web2( 利用intval函数特性配合SQL的特殊符号获取敏感数据 )

tf.show 萌新模块 web2关,此关卡使用intval()函数强制将参数转换成数值型,可以使用字符绕过,配合特殊符号控制SQL的查询结果,从而获取flag,这一关过滤了or,我们可以使用加号,减号,乘号,除号,或,左移等方式绕过

-

01.04 17:04:39

发表了文章

2022-01-04 17:04:39

发表了文章

2022-01-04 17:04:39

ctfshow-网络迷踪-山外有山

ctf.show 网络迷踪模块-山外有山,题目中给出了一座山,使用百度搜图即可拿到山的名字

-

01.04 16:53:41

发表了文章

2022-01-04 16:53:41

发表了文章

2022-01-04 16:53:41

ctfshow-网络迷踪-初学再练( 一座雕像判断军事基地名称)

ctf.show 网络迷踪第4关,题目中只有一座雕像,需要根据雕像提交军事基地的名称,推荐使用谷歌识图,溯源到一篇博客,答案就在文章标题中

-

01.04 16:51:45

发表了文章

2022-01-04 16:51:45

发表了文章

2022-01-04 16:51:45

ctfshow-网络迷踪-初学又练(离谱!一张竞选海报判断经纬度)

ctf.show 网络迷踪模块第3关,题目中给了一张图片,图片最显眼的地方有一张海报,需要根据信息提交经纬度,图片中的位置应该是外国,这里推荐使用谷歌地图来查经纬度

-

01.04 16:44:51

发表了文章

2022-01-04 16:44:51

发表了文章

2022-01-04 16:44:51

ctfshow-WEB-web11( 利用session绕过登录验证)

ctf.show WEB模块第11关用session中保存的密码进行登录验证, 将 session中保存的密码清空即可绕过

-

01.04 16:25:02

发表了文章

2022-01-04 16:25:02

发表了文章

2022-01-04 16:25:02

ctfshow-WEB-web9( MD5加密漏洞绕过)

ctf.show WEB模块第9关是一个SQL注入漏洞, SQL中使用MD5进行加密, 推荐使用MD5加密漏洞绕过

-

01.04 13:19:44

发表了文章

2022-01-04 13:19:44

发表了文章

2022-01-04 13:19:44

Python基础-字符串(字符串常用函数/操作/字符串遍历)

字符串就是一串字符, 表示文本类型的数据, 可以用"一对双引号"或者'一对单引号'定义一个字符串, 字符串定义格式为 字符串变量名 = '字符串的文本内容'

-

01.04 12:41:17

发表了文章

2022-01-04 12:41:17

发表了文章

2022-01-04 12:41:17

Python基础(函数)

函数就是把具有独立功能的代码块封装成一个小模块,可以直接调用,从而提高代码的编写效率以及重用性, 需要注意的是, 函数需要被调用才会执行, 而调用函数需要根据函数名调用

-

01.04 12:31:26

发表了文章

2022-01-04 12:31:26

发表了文章

2022-01-04 12:31:26

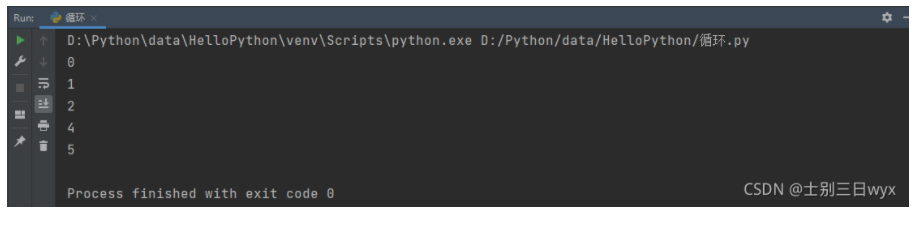

Python基础(循环控制语句break/continue)

Python中提供了两个关键字用来控制循环语句,分别是break和continue break在条件成立时,不会执行循环中的后续代码,并且会停止整个循环 continue在条件成立时,会不执行循环中的后续代码,并且会停止本次循环

-

01.04 12:26:55

发表了文章

2022-01-04 12:26:55

发表了文章

2022-01-04 12:26:55

Python基础(while循环/赋值运算符)

在程序开发中,一共有三种执行流程 1.顺序执行 -- 按照从上往下的顺序依次执行代码 2.分支执行 -- 根据条件判断,决定执行代码的分支 3.循环执行 -- 重复执行某一段代码 while循环是循环执行流程的一种,通过控制循环的条件,可以将一段代码重复执行多次

-

01.04 12:18:17

发表了文章

2022-01-04 12:18:17

发表了文章

2022-01-04 12:18:17

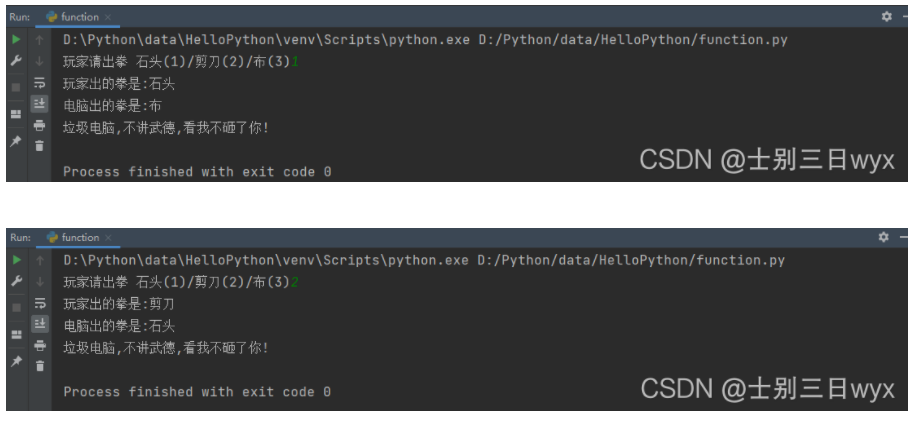

Python小游戏-石头剪刀布(和电脑斗智斗勇)

小时候经常玩一个游戏,几个人把手背在后面,出石头,剪刀,布,现在身边没小伙伴了,就只能跟电脑斗智斗勇了,利用random的随机数来模拟随机出拳 random.randint(1,3) -- 返回1~3之间的整数

-

01.04 12:14:05

发表了文章

2022-01-04 12:14:05

发表了文章

2022-01-04 12:14:05

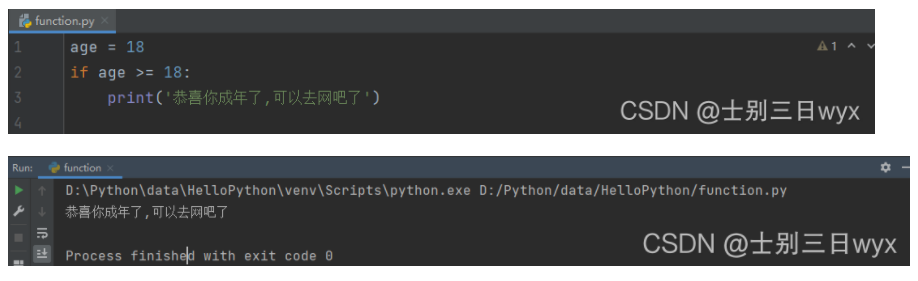

Python基础(if判断语句/逻辑运算符)

生活中我们常使用一些判断,比如满足某个条件,才能做某件事,如果不满足某个条件,就只能做另外一件事,或者什么也不做,而在Python中,我们使用if语句来进行条件的判断

-

01.04 12:09:36

发表了文章

2022-01-04 12:09:36

发表了文章

2022-01-04 12:09:36

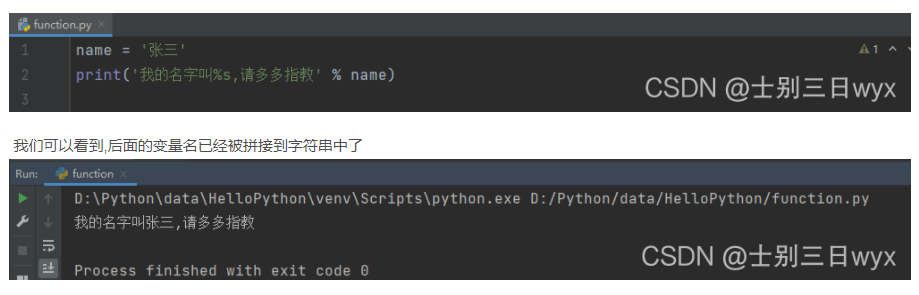

Python基础(使用print()函数输出格式化字符串)

print()函数用来将信息输出到控制台 如果希望输出文字信息的同时,一起输出数据,可以使用格式化操作符%,格式化操作符负责处理字符串中的格式,需要注意的是,链接不同的字符时,根据不同类型的数据需要使用不同的格式化字符

-

01.04 11:54:43

发表了文章

2022-01-04 11:54:43

发表了文章

2022-01-04 11:54:43

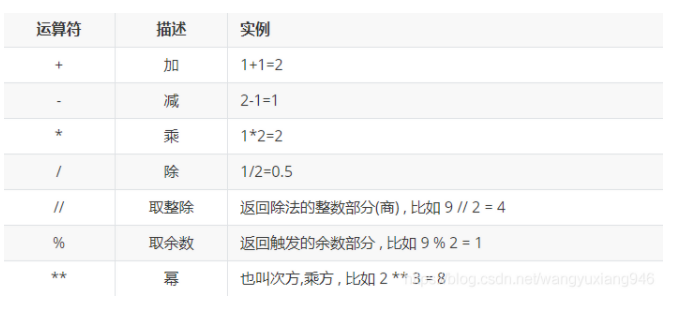

Python基础(注释/算数运算符/变量类型/拼接字符串)

注释 Python中的注释分为单行注释和多行注释两种 注释后面的内容不会被当做程序代码执行,而是被当做说明文字,只起到辅助说明作用 为了保证代码的可读性,Python对注释的格式做了一些规定

-

01.04 11:42:01

发表了文章

2022-01-04 11:42:01

发表了文章

2022-01-04 11:42:01

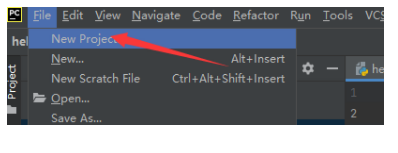

PyCharm新建项目-运行第一个helllo Python程序

项目创建步骤 1.新建HelloPython项目,使用Python解释器 2.在项目下新建helloPython.py文件 3.编写print('hello Python')代码,运行程序

-

01.04 11:37:28

发表了文章

2022-01-04 11:37:28

发表了文章

2022-01-04 11:37:28

Python入门(编写第一个Python程序-Hello Python)

Python是一基于用C语言实现的,开源的,面向对象的解释型语言 学习一门语言,第一个程序通常都是输出一句hello world,既然开始学习Python,那就输出一个hello Python吧

-

01.04 11:30:21

发表了文章

2022-01-04 11:30:21

发表了文章

2022-01-04 11:30:21

ctfshow-WEB-web7

tf.show WEB模块第7关是一个SQL注入漏洞,注入点是数值型注入,源码中过滤了空格,我们可以使用括号()或者注释/**/来代替空格

-

01.04 11:10:01

发表了文章

2022-01-04 11:10:01

发表了文章

2022-01-04 11:10:01

MD5加密漏洞(MD5绕过方式-0e绕过/数组绕过/MD5碰撞/MD5SQL注入)

MD5是一种散列函数,是哈希算法的一种,可以将任意长度的输入,通过散列算法变换成128位的散列值 -

01.04 11:01:14

发表了文章

2022-01-04 11:01:14

发表了文章

2022-01-04 11:01:14

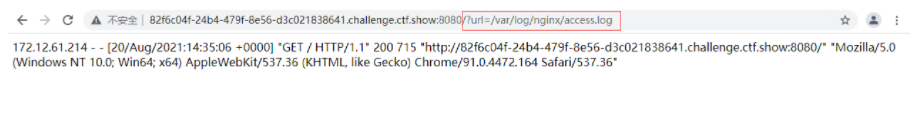

文件包含漏洞利用方式-日志注入getshell

中间件的日志文件会保存网站的访问记录,比如HTTP请求行,User-Agent,Referer等客户端信息 如果在HTTP请求中插入恶意代码,那么恶意代码就会保存到日志文件中,访问日志文件的时候,日志文件中的恶意代码就会执行,从而造成任意代码执行甚至获取shell 比如使用代理工具抓包,在HTTP请求中插入一句话木马,访问日志文件时会执行一句话木马,然后使用蚁剑等工具链接,从而getshell

-

01.04 10:55:11

发表了文章

2022-01-04 10:55:11

发表了文章

2022-01-04 10:55:11

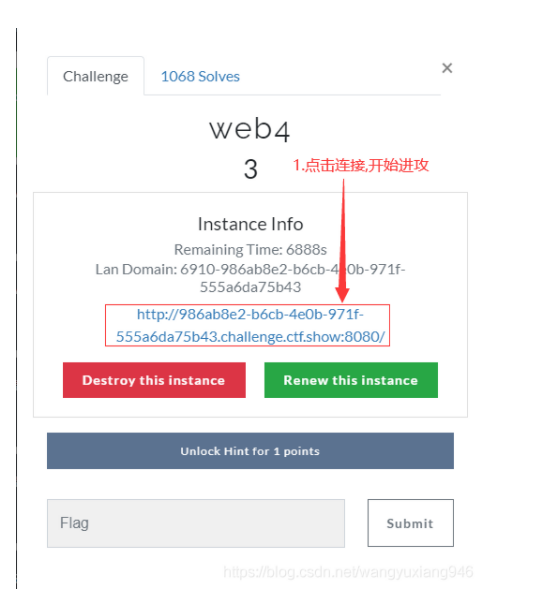

ctfshow-WEB-web4

tf.show WEB模块第4关是一个文件包含漏洞,页面提示了源码中的关键代码,使用include()函数接收url参数,include()函数包含的文件会被执行,从而造成任意代码执行,或者配合伪协议获取敏感文件甚至getshell; 然而这一关伪协议不起作用,我们可以通过日志注入进行任意命令执行,从而getshell

-

01.04 10:52:01

发表了文章

2022-01-04 10:52:01

发表了文章

2022-01-04 10:52:01

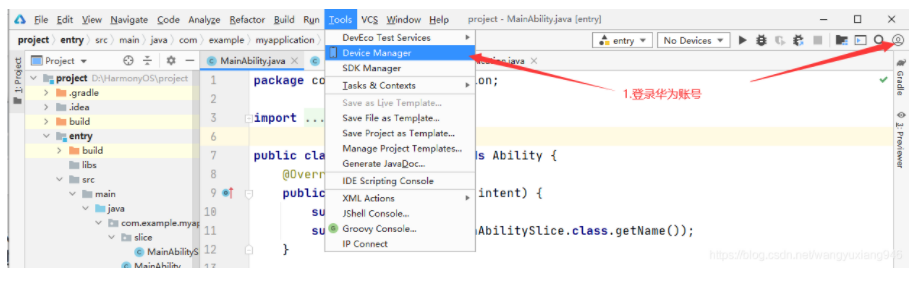

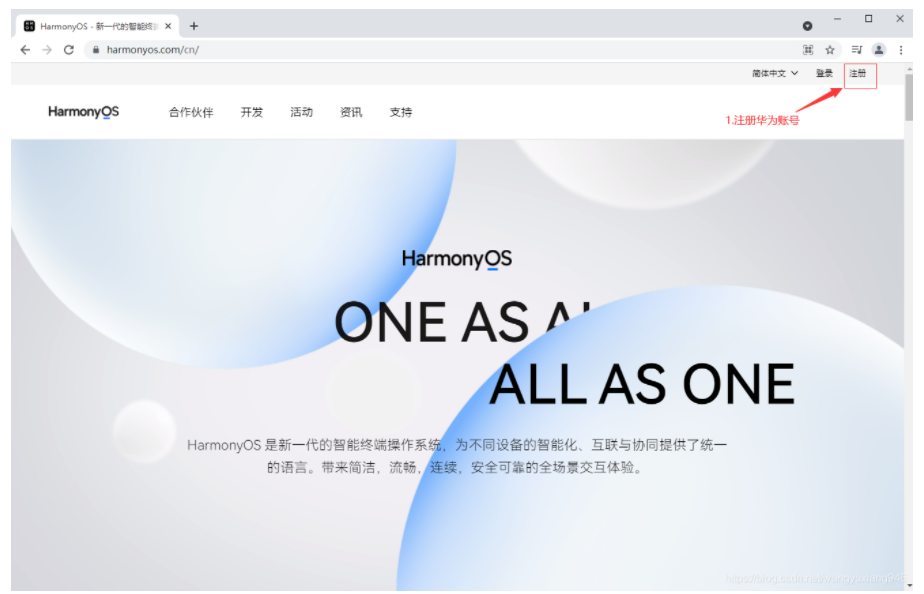

鸿蒙系统应用开发入门HelloWord(DevEco Studio怎么启动项目以及程序的运行过程)

使用DevEco Studio新建项目之后,会自带HelloWorld(其他语言需要我们自己写),由于项目使用的模拟器不是在我们本地,而是部署在华为的服务器中,所以我们需要登录华为账号并实名认证才可以使用

2021年12月

-

12.31 23:03:57

发表了文章

2021-12-31 23:03:57

发表了文章

2021-12-31 23:03:57

鸿蒙系统开发工具DevEco Studio 2.2下载/安装教程

鸿蒙开发包括鸿蒙应用开发(手机app)和鸿蒙设备开发(硬件开发)两大部分,其中设备开发又包括TV,音响,眼镜,手表,PC,平板,汽车,耳机以及未来的各种智能家居,手机作为一个超级终端,与各种设备实现互联,未来无论是在工作,学习,运动还是做家务,都会用到鸿蒙系统

-

12.31 22:52:58

发表了文章

2021-12-31 22:52:58

发表了文章

2021-12-31 22:52:58

PHP伪协议-文件包含漏洞常用的伪协议

在实战中文件包含漏洞配合PHP的伪协议可以发挥重大的作用,比如读取文件源码,任意命令执行或者开启后门获取webshell等,常用的伪协议有 php://filter 读

-

12.31 22:48:11

发表了文章

2021-12-31 22:48:11

发表了文章

2021-12-31 22:48:11

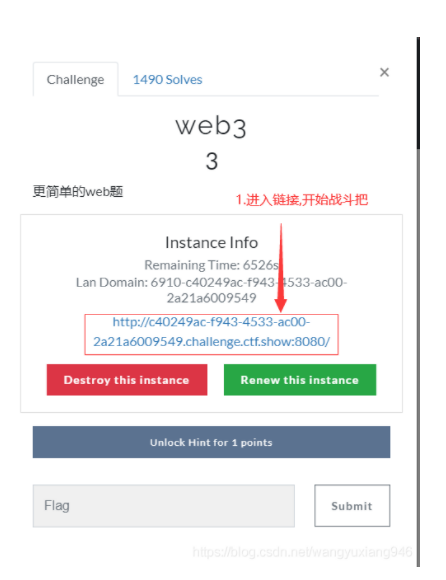

ctfshow-WEB-web3

ctf.show WEB模块的第3关是一个文件包含漏洞,include()函数包含的文件会被执行,我们使用PHP伪协议配合抓包工具进行命令执行,从而获取flag 这一关的flag就存放在网站跟路径下的文件中 php://input 可以访问请求的原始数据,配合文件包含漏洞可以将post请求体中的内容当做文件内容执行,enctype=multipart/form-data"时,php:/input将会无效

-

12.31 22:42:52

发表了文章

2021-12-31 22:42:52

发表了文章

2021-12-31 22:42:52

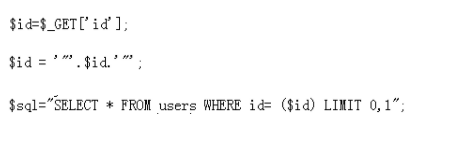

ctfshow-WEB-web2

ctf.show WEB模块第2关是一个SQL注入漏洞,请求方式是POST请求,注入点是单引号字符型注入,flag就藏在当前的数据库的flag表中,使用联合注入获取数据即可

-

12.31 22:37:30

发表了文章

2021-12-31 22:37:30

发表了文章

2021-12-31 22:37:30

ctfshow-WEB-web1签到题

ctf.show WEB模块的第一关,这一关的flag藏在注释中,由于开发人员的粗心,没有及时删除开发过程中的代码注释,从而留下了敏感信息

-

12.31 22:35:13

发表了文章

2021-12-31 22:35:13

发表了文章

2021-12-31 22:35:13

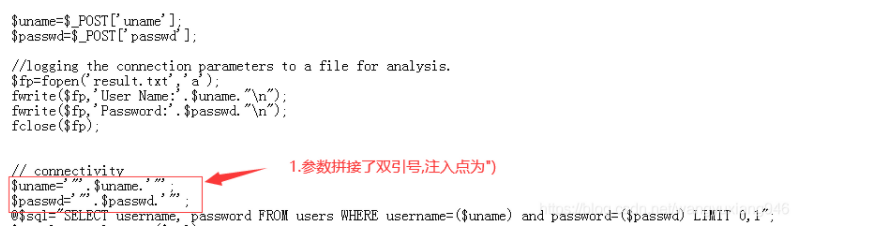

SQLi LABS Less-31

第31关的源码中并未对参数做过多的过滤,只是在参数两边拼接了双引号和括号

-

12.31 22:32:22

发表了文章

2021-12-31 22:32:22

发表了文章

2021-12-31 22:32:22

SQLi LABS Less-30

第30关使用GET请求传递参数,在url中构造payload即可 后端源码中并没有做什么过滤,只是在参数两边添加了双引号

-

12.31 22:29:43

发表了文章

2021-12-31 22:29:43

发表了文章

2021-12-31 22:29:43

SQLi LABS Less-29

第29关使用GET请求提交参数,在url中构造payload即可 源码中并没有做什么过滤,直接测试注入点即可

-

12.31 22:17:54

发表了文章

2021-12-31 22:17:54

发表了文章

2021-12-31 22:17:54

SQLi LABS Less-27a

第27关使用GET请求提交参数,在url地址栏中构造payload即可 后端源码中过滤了/*,--,#,空格,select,union,需要考虑一下怎么绕过这些规则

-

12.31 22:13:50

发表了文章

2021-12-31 22:13:50

发表了文章

2021-12-31 22:13:50

SQLi LABS Less-27

第27关使用GET请求传递参数,在url中构造payload即可 源码中过滤了/*,--,#,空格,select,union,需要考虑一下怎么绕过这些规则

-

12.31 17:23:23

发表了文章

2021-12-31 17:23:23

发表了文章

2021-12-31 17:23:23

SQLi LABS Less-26a

第26a关使用GET请求传递参数,在url地址栏中构造payload即可 源码中过滤了参数中的or,and,/*,--,#,空格,斜线,我们想办法绕过即可

-

12.31 17:19:55

发表了文章

2021-12-31 17:19:55

发表了文章

2021-12-31 17:19:55

SQLi LABS Less-26

第26关使用GET请求提交参数,我们可以直接在url地址栏中构造payload 源码中过滤了or,and,/*,#,--,空格,斜线,需要想办法绕过

-

12.31 17:16:32

发表了文章

2021-12-31 17:16:32

发表了文章

2021-12-31 17:16:32

SQLi LABS Less-25a

第25a关使用GET请求传递参数,在url地址栏中构造payload即可 后端源码中过滤了and和or,但只过滤了一次,我们可以通过双写绕过

-

12.31 16:58:01

发表了文章

2021-12-31 16:58:01

发表了文章

2021-12-31 16:58:01

SQLi LABS Less-23

第23关使用GET请求传递参数,在url地址栏构造payload即可 此关卡对注释符号进行了过滤,因此不能使用注释符,可以使用单引号闭合,使SQL的语法结构成立

-

12.31 16:51:01

发表了文章

2021-12-31 16:51:01

发表了文章

2021-12-31 16:51:01

SQLi LABS Less-22

2关使用POST请求提交参数,对账号和密码中的特殊字符执行了转译的操作,难度较大

-

12.31 16:48:19

发表了文章

2021-12-31 16:48:19

发表了文章

2021-12-31 16:48:19

SQLi LABS Less-21

21关使用POST请求提交参数,对用户名和密码中的特殊字符进行了转译,难度较大

-

12.31 15:30:19

发表了文章

2021-12-31 15:30:19

发表了文章

2021-12-31 15:30:19

SQLi LABS Less-19

第19关使用POST请求提交参数,后端对用户名和密码进行了特殊字符转译,难度较大源码如下

-

12.31 15:12:33

发表了文章

2021-12-31 15:12:33

发表了文章

2021-12-31 15:12:33

SQLi LABS Less-16

第16关使用POST请求提交参数,可以使用代理工具抓包或直接在输入框中修改参数 后端代码根据用户输入账号和密码去数据库中查询,查询成功则返回登录成功,否则返回登录失败,页面没有显示的数据,SQL语句中使用了错误抑制符@来限制数据库的报错信息,因此不能使用联合注入或报错注入,推荐使用布尔盲注,源码如下

-

12.31 15:07:55

发表了文章

2021-12-31 15:07:55

发表了文章

2021-12-31 15:07:55

DVWA-SQL注入(SQL Injection)低/中/高级别

DVWA是一个用来联系渗透的靶场,其中包含数个漏洞模块,本篇博客向大家简单介绍下SQL注入(SQL Injection)模块三个级别(low/medium/high)的通关步骤

-

12.31 15:01:46

发表了文章

2021-12-31 15:01:46

发表了文章

2021-12-31 15:01:46

wireshark过滤规则

wireshark是一款抓包软件,常用来分析网络底层协议,寻找网络安全问题,平时用的最多的是过滤功能,wireshark的过滤分功能有两种,抓包过滤器和显示过滤器 -

12.31 14:59:18

发表了文章

2021-12-31 14:59:18

发表了文章

2021-12-31 14:59:18

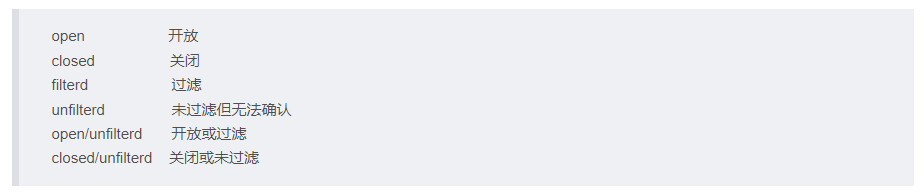

nmap常用命令/使用教程

nmap被称为诸神之眼,常用来网络探测,比如探测存活的服务器以及开放的服务端口

-

发表了文章

2022-11-23

发表了文章

2022-11-23

多样性数据源报表如何做?

-

发表了文章

2022-10-12

发表了文章

2022-10-12

SPL是怎么处理好数据中台的?

-

发表了文章

2022-09-20

发表了文章

2022-09-20

SQL 嵌套 N 层太长太难写怎么办?

-

发表了文章

2022-01-20

发表了文章

2022-01-20

如何科学的使用无影云电脑

-

发表了文章

2022-01-05

发表了文章

2022-01-05

《Python入门到精通》函数

-

发表了文章

2022-01-05

发表了文章

2022-01-05

《Python入门到精通》流程控制语句

-

发表了文章

2022-01-05

发表了文章

2022-01-05

《Python入门到精通》运算符

-

发表了文章

2022-01-05

发表了文章

2022-01-05

Python字典常用函数使用详解(内附详细案例)

-

发表了文章

2022-01-05

发表了文章

2022-01-05

《Python入门到精通》Python基础语法

-

发表了文章

2022-01-05

发表了文章

2022-01-05

python 列表 remove()函数使用详解

-

发表了文章

2022-01-05

发表了文章

2022-01-05

客户要求1000块做个百度,Python10行代码解决

-

发表了文章

2022-01-05

发表了文章

2022-01-05

《计算机组成原理》BCD码 8421编码原理剖析

-

发表了文章

2022-01-05

发表了文章

2022-01-05

千万不要说联通的网络不好……

-

发表了文章

2022-01-05

发表了文章

2022-01-05

10年程序员怒斥:只会八股文没用,公司招你来是做项目的,不是背题的……

-

发表了文章

2022-01-05

发表了文章

2022-01-05

高级程序员解决问题的思维模式和普通程序员的区别在哪里?

-

发表了文章

2022-01-05

发表了文章

2022-01-05

用Python写了一个谈恋爱AA公式后,我被分手了

-

发表了文章

2022-01-05

发表了文章

2022-01-05

解密常见的社会工程学攻击

-

发表了文章

2022-01-05

发表了文章

2022-01-05

Windows系统 services.msc命令详解,Windows命令行查看本地服务

-

发表了文章

2022-01-05

发表了文章

2022-01-05

Windows系统 cleanmgr命令详解,Windows命令行清理磁盘

-

发表了文章

2022-01-05

发表了文章

2022-01-05

Windows系统 lusrmgr命令详解,Windows命令行查看本地用户和组

滑动查看更多

暂无更多信息

暂无更多信息