一台ECS绑定了多个安全组,ACL规则生效的原则是怎样的呢?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

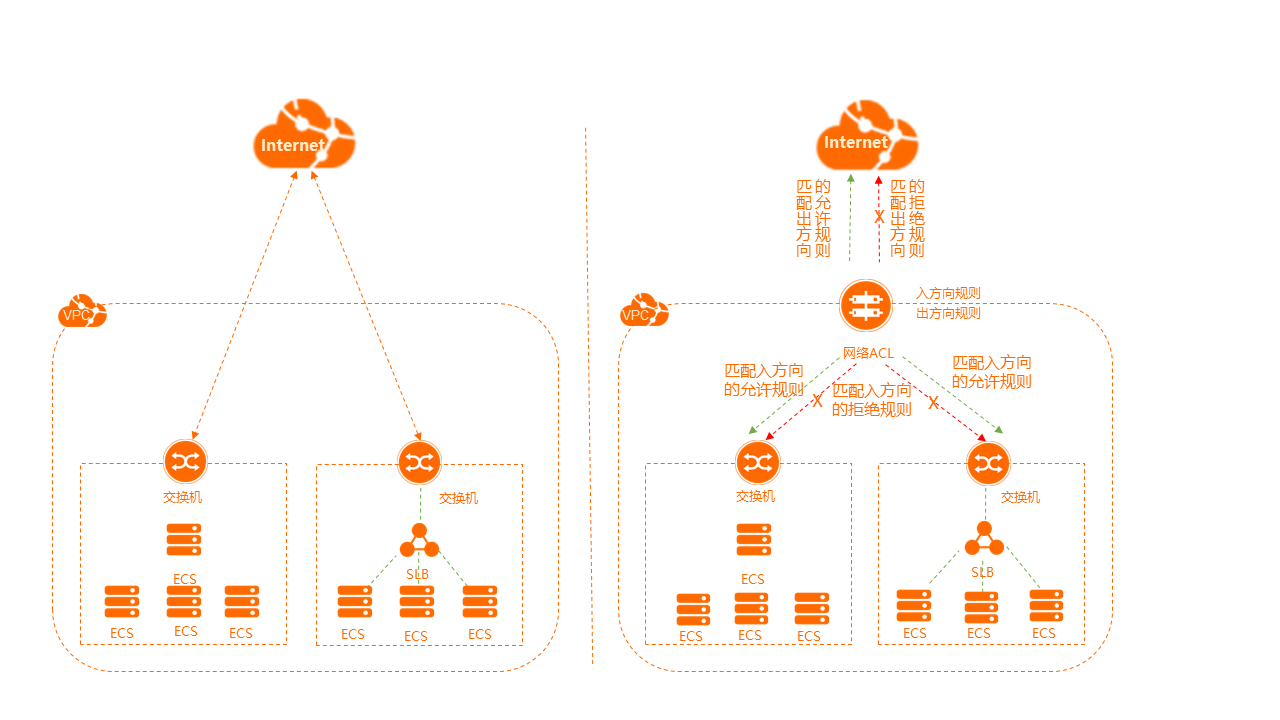

网络ACL(Network Access Control List)是专有网络VPC中的网络访问控制功能。客户可以自定义设置网络ACL规则,并将网络ACL与交换机绑定,实现对交换机中云服务器ECS实例流量的访问控制。

网络ACL概述https://help.aliyun.com/zh/vpc/user-guide/overview-7?spm=a2c4g.11186623.0.i14

网络ACL(Network Access Control List)是专有网络VPC中的网络访问控制功能。您可以自定义设置网络ACL规则,并将网络ACL与交换机绑定,实现对交换机中云服务器ECS实例流量的访问控制。

当一台ECS绑定了多个安全组时,其ACL规则生效的原则是由高到低依次匹配规则。首先,会将ECS实例的所有安全组的规则汇总在一起,按照固定的策略排序。然后,这些规则会与安全组对流量的默认访问控制规则一起,共同作用于ECS实例。如果两条安全组规则只有授权策略不同,那么拒绝策略的规则将会生效。因此,为了确保ECS实例的正常运行,您需要根据实际情况合理配置各个安全组的规则。

如果多个安全组中有相同的出站或入站规则,则使用优先级最高的规则。这意味着,在执行该规则之前,其他低优先级的规则将不会被执行。

如果一个安全组中有多个规则具有相同的目的端口和协议,则该端口上的所有规则都将被执行。

如果您设置了安全组之间的通信,则必须在每个安全组中配置相应的规则。否则,即使实例位于同一个 VPC 中,也无法通信。

您可以在控制台上设置安全组的优级。默认情况下,新创建的安全组优先级最高。

阿里云ECS实例可以绑定多个安全组,当有多个安全组关联到同一个ECS实例时,所有安全组规则将合并成一条规则,也就是最严格的规则会被应用。比如,有两个安全组,第一个安全组设置了禁止某个IP访问ECS实例,第二个安全组设置了允许这个IP访问,那么最终的结果就是禁止这个IP访问ECS实例。

同时需要注意的是,ECS实例还会受到网络ACL规则的影响。网络ACL规则也是按照最严格的方式进行处理,也就是说如果安全组规则允许一个请求,但是网络ACL规则拒绝了这个请求,那么这个请求还是会被拒绝。反之亦然。

总的来说,阿里云ECS实例的入站和出站流量会先受到安全组规则的限制,然后再受到网络ACL规则的限制。这两个规则都是基于最严格的规则生效原则进行处理,也就是最严格的规则会被应用。