版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

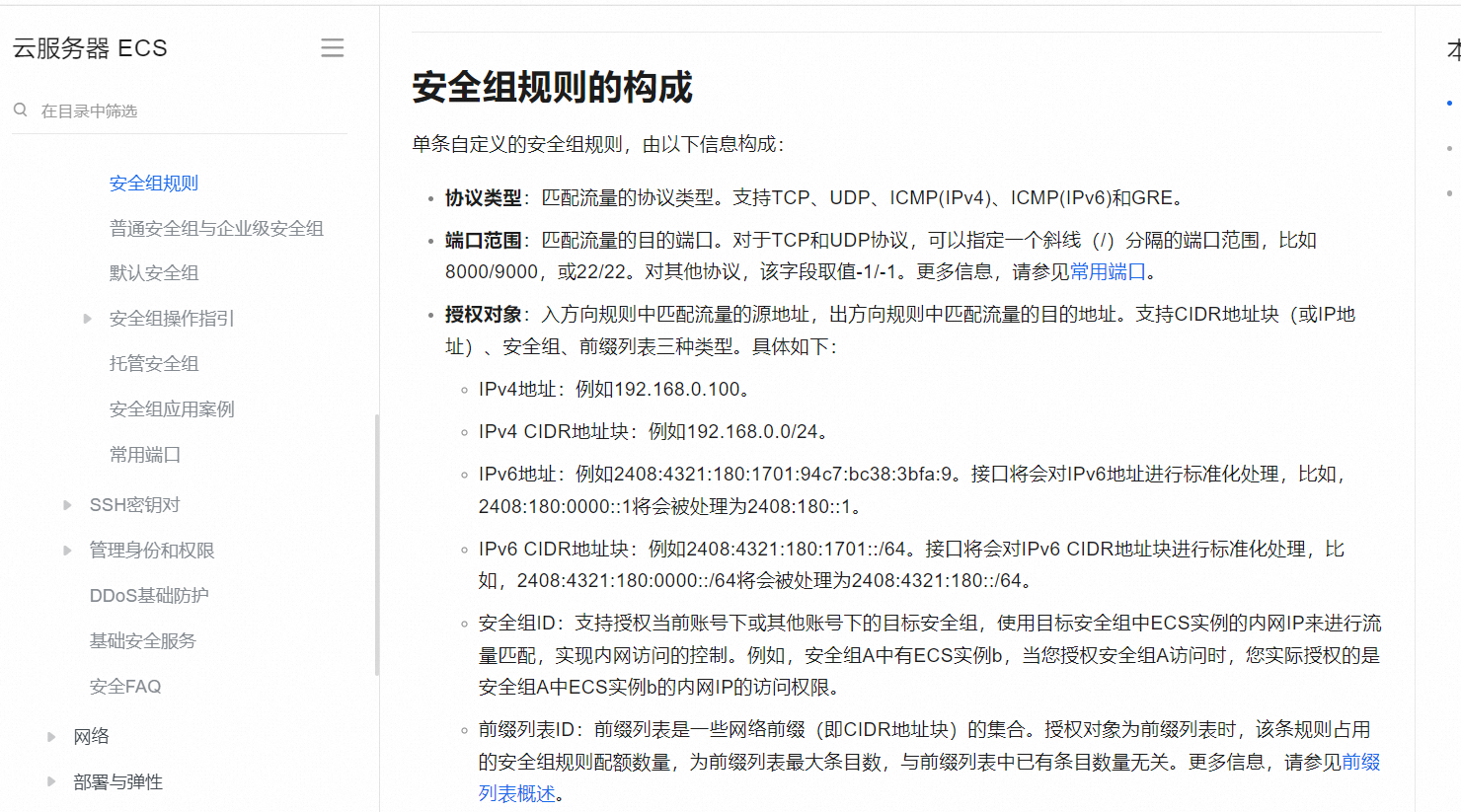

在阿里云ECS中,安全组规则的授权对象是不能直接使用域名的。在创建安全组规则时,授权对象通常是IPv4 CIDR块、IPv6 CIDR块或安全组ID。如果您想让安全组规则允许特定域名的请求,通常可以将该域名解析到一个固定的IP地址,然后将这个IP地址作为授权对象添加到安全组规则中。

如果您使用的是阿里云的负载均衡SLB服务,并且该负载均衡器绑定了安全组,那么您可以通过给负载均衡器绑定安全组的方式来实现基于域名的授权。在这种情况下,只要请求到达了负载均衡器并且其源域符合您的要求,那么就会被转发到后端ECS实例上。

在大多数情况下,安全组规则的授权对象不能直接使用域名,而应该使用IP地址或者其他可识别的目标资源标识符(如安全组ID)。如果您想要基于域名进行授权,则需要结合其他产品功能一起使用才能达到预期效果。

ECS安全组的授权对象不可以使用域名,只能使用IP地址。请您注意,若需要开放某个域名,则需要将其转换为对应的公网IP地址,才能添加到安全组的授权对象中。

您好,阿里云服务器ECS的安全组授权对象不支持使用域名的,仅支持IP。安全组授权对象就是配置安全组规则需要实施的目标对象,实现对某个ip、网段允许或者禁止访问。

例如:ECS实例内网之间访问控制,安全组规则的授权对象为ECS的私网IP。限制ECS公网访问,安全组规则的授权对象为外部公网IP。

支持同时添加多组授权对象,用英文半角逗号(,)隔开,最多支持添加10组授权对象。但是每组授权对象会对应一条规则,例如同时添加了10组授权对象,会对应生成10条规则。

如果填写0.0.0.0/0(IPv4)或者::/0(IPv6),表示允许所有IP地址的访问,设置时请务必谨慎。

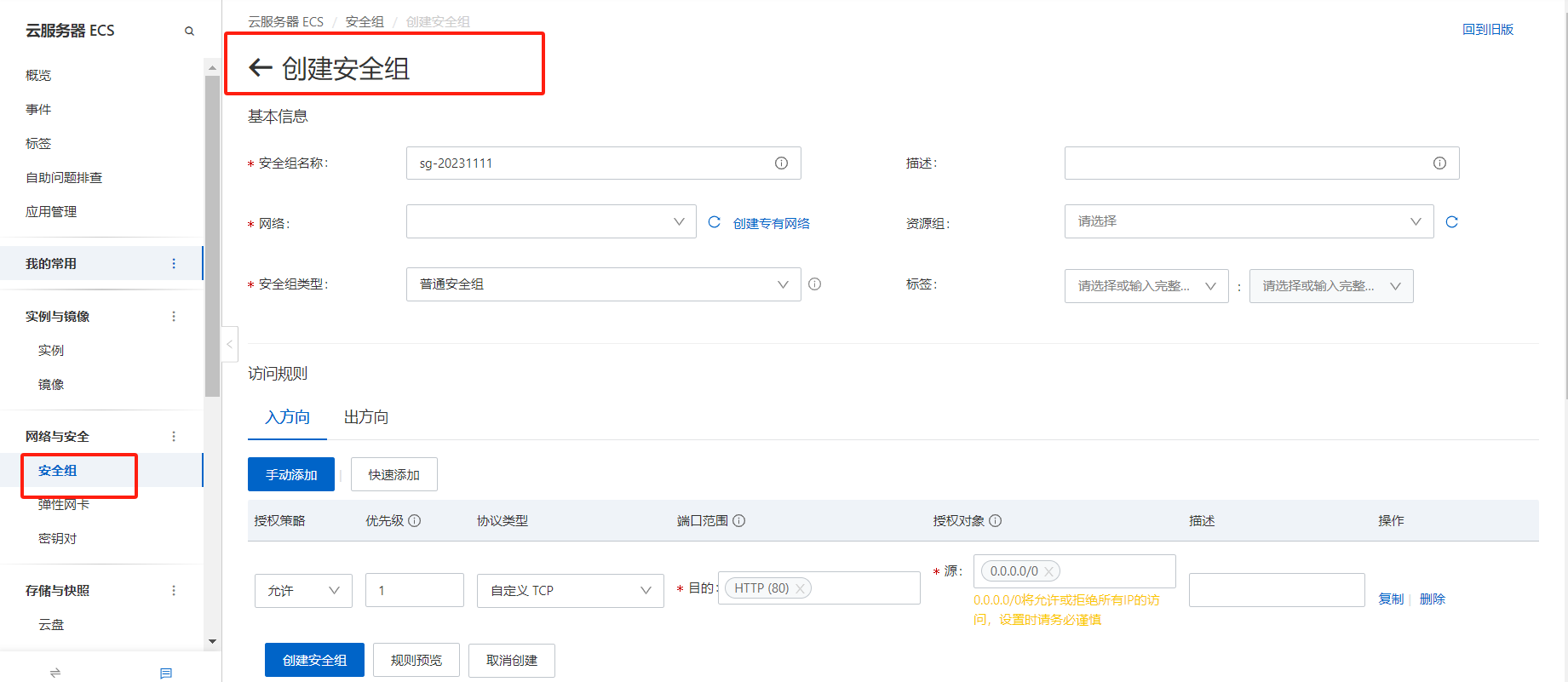

云服务器ECS配置安全组的操作可以参考文档:文档

是的,在阿里云 Elastic Compute Service (ECS) 的安全组中,您可以使用域名作为授权对象。

具体来说,您可以将域名添加到安全组的入站规则中,从而允许特定的域名与您的 ECS 实例进行通信。请注意,使用域名作为授权对象时,建议您同时使用端口号作为过滤条件,以确保安全性。

要使用域名作为授权对象,请按照以下步骤操作:

目前不能直接用域名的。一般还是用IP段。

ECS安全组实践(安全组授权)https://help.aliyun.com/zh/ecs/use-cases/best-practices-for-ecs-security-groups-1?spm=a2c4g.11186623.0.i29

网络类型

阿里云的网络类型分为经典网络和专有网络VPC,对安全组支持不同的设置规则:

如果是经典网络,您可以设置内网入方向、内网出方向、公网入方向和公网出方向的安全组规则。

如果是专有网络VPC,您可以设置内网入方向和内网出方向的安全组规则。

安全组是区分网络类型的,一台经典网络类型的ECS实例只能加入经典网络的安全组。一台专有网络VPC类型的ECS实例只能加入本VPC的安全组。

安全组内网通讯的概念

本文开始之前,您应知道以下几个安全组内网通讯的概念:

即使是同一个账户下的ECS实例,如果分属不同安全组,内网网络也是不通的。这个对于经典网络和专有网络VPC都适用。所以,经典网络类型的ECS实例也是内网安全的。

如果您有两台ECS实例,不在同一个安全组,您希望它们内网不互通,但实际上它们却内网互通,那么,您需要检查您的安全组内网规则设置。如果内网协议存在下面的协议,建议您重新设置。

允许所有端口。

授权对象为CIDR网段(SourceCidrIp):0.0.0.0/0或者10.0.0.0/8的规则。

说明

如果是经典网络,上述协议会造成您的内网暴露给其他的访问。

如果您想实现在不同安全组的资源之间的网络互通,您应使用安全组方式授权。对于内网访问,您应使用源安全组授权,而不是CIDR网段授权。

安全组规则的属性

安全组规则主要是描述不同的访问权限,包括如下属性:

Policy:授权策略,参数值可以是Accept(允许)或Drop(拒绝)。

Priority:优先级,根据安全组规则的创建时间降序排序匹配。规则优先级可选范围为1~100,默认值为1,即最高优先级。数字越大,代表优先级越低。

NicType:网卡类型。如果只指定了SourceGroupId而没有指定SourceCidrIp,表示通过安全组方式授权,此时,NicType必须指定为intranet。

规则描述:

IpProtocol:IP协议,取值:tcp、udp、icmp、gre或all。all表示所有的协议。

PortRange:IP协议相关的端口号范围:

IpProtocol取值为tcp或udp时,端口号取值范围为1~65535,格式必须是“起始端口号/终止端口号”,如“1/200”表示端口号范围为1~200。如果输入值为“200/1”,接口调用将报错。

IpProtocol取值为icmp、gre或all时,端口号范围值为-1/-1,表示不限制端口。

如果通过安全组授权,应指定SourceGroupId,即源安全组ID。此时,根据是否跨账号授权,您可以选择设置源安全组所属的账号SourceGroupOwnerAccount。

如果通过CIDR授权,应指定SourceCidrIp,即源IP地址段,必须使用CIDR格式。

是的,在 Elastic Compute Service (ECS) 中的安全组可以使用域名作为授权对象。 ECS 的安全组是一个虚拟防火墙,可以用于限制 ECS 实例之间的网络流量,并提供基于 IP 地址范围的安全策略。

要使用域名作为授权对象,您可以使用以下方法: