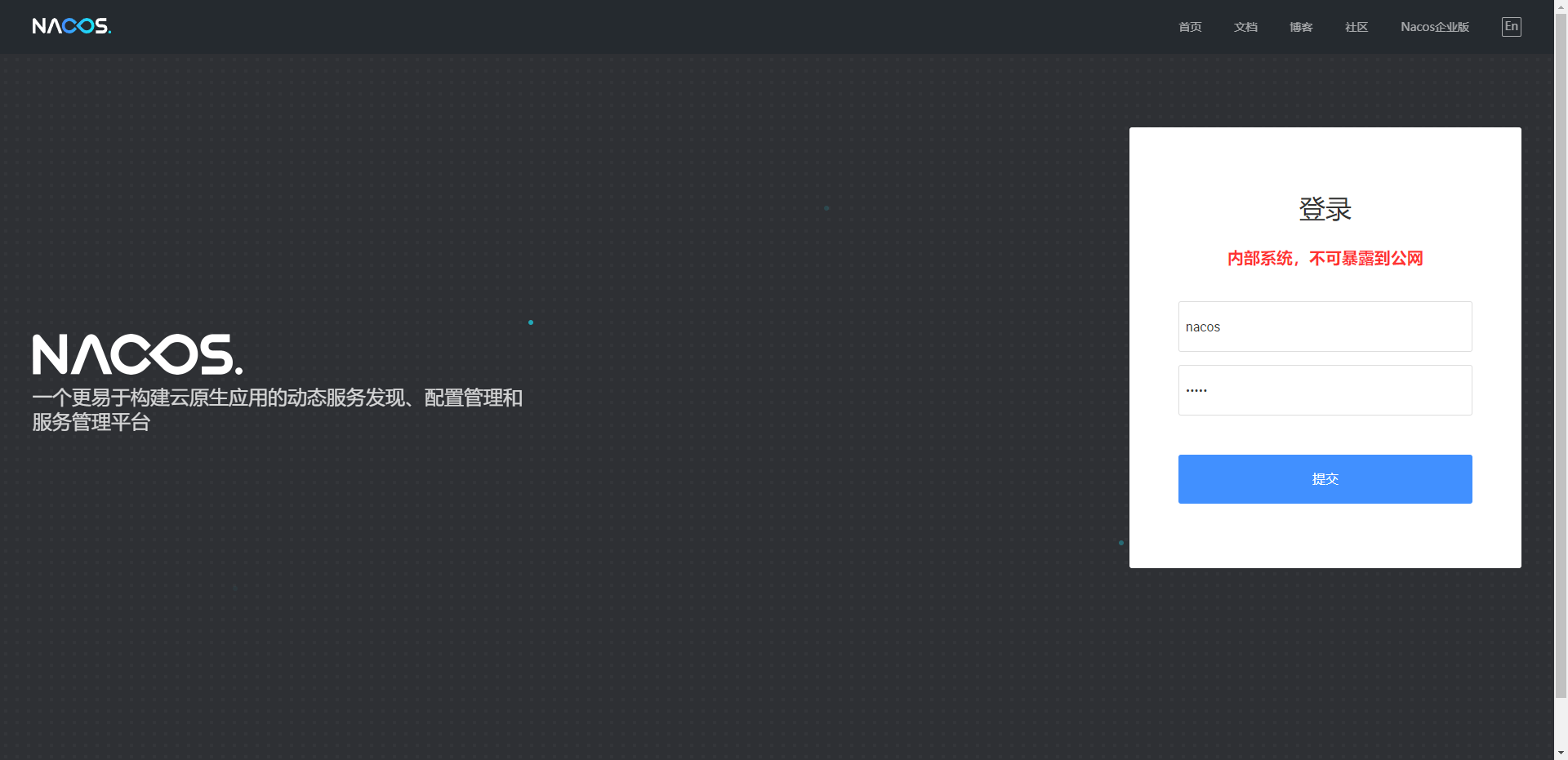

"Nacos中我装了个2.2.3的单机版,开启了鉴权,但管理端这个页面nacos密码不对呢,怎么解决? "

"

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

如果你在Nacos 2.2.3单机版中遇到了鉴权问题,可以尝试以下步骤来解决:

首先,确认你是否正确设置了Nacos的管理员密码。你可以通过在命令行中输入nacos-console.sh help来查看帮助信息,其中会告诉你如何设置和管理管理员密码。

如果你已经正确设置了管理员密码,但仍然遇到问题,那么可能是由于Nacos的版本问题。Nacos 2.2.3是一个较旧的版本,可能存在一些已知的问题。建议你升级到最新版本的Nacos,以获得更好的稳定性和安全性。

如果问题仍然存在,你可能需要查看Nacos的日志,以获取更多的错误信息。你可以通过在命令行中输入nacos-console.sh log来查看Nacos的日志。

关于Nacos默认token.secret.key及server.identity风险说明及解决方案公告https://nacos.io/zh-cn/blog/announcement-token-secret-key.html

社区在2.2.0.1和1.4.5版本已移除了自带的默认值,并在token.secret.key未传入或非法时阻止Nacos节点启动来提醒用户设置自定义token.secret.key。考虑到现在的控制台登陆页面并没有进行模块化,无法和是否开启鉴权功能关联,因此暂时需要强制设置token.secret.key,社区正在进行控制台登陆页面和鉴权功能的关联,待完成后,未开启鉴权的集群将不再强制需要token.secret.key,开启后仍然强制需要。

同时Nacos社区还收到关于通过nacos.core.auth.server.identity.key 和 nacos.core.auth.server.identity.value默认值进行撞击,绕过身份验证安全漏洞的问题。社区在2.2.1和1.4.5版本已移除了自带的默认值,并在开启鉴权后,未填写这两个参数时阻止Nacos节点启动来提醒用户设置自定义的nacos.core.auth.server.identity.key 和 nacos.core.auth.server.identity.value。

说明:这两个默认值原意是为了方便新用户在快速搭建新集群进行使用时可以减少一些繁琐步骤,更简单的使用nacos,在实际部署时提供机制修改配置来提高安全性;随着社区用户对安全性要求提升,默认值可能会导致部分用户未修改直接使用时出现安全风险,因此Nacos社区去除了默认值,并在启动时进行校验,阻止启动提示用户配置。

使用旧版本的用户请根据文档进行环境检查,查看是否使用了默认的token.secret.key、nacos.core.auth.server.identity.key 和 nacos.core.auth.server.identity.value,如仍然使用默认值,请参考文档内容尽快进行修改。

新部署环境请使用最新2.2.1版本部署,并根据文档设置token.secret.key、nacos.core.auth.server.identity.key 和 nacos.core.auth.server.identity.value,并尽快修改默认密码。

阿里云拥有国内全面的云原生产品技术以及大规模的云原生应用实践,通过全面容器化、核心技术互联网化、应用 Serverless 化三大范式,助力制造业企业高效上云,实现系统稳定、应用敏捷智能。拥抱云原生,让创新无处不在。