写了一套OAuth2.0的授权代码,集成了网关gateway,代理了oauth-server这个服务,本地测试的好好的,但是网关和oauth-server上了阿里云出了个奇怪的问题,我本地写了个第三方的web项目,调用部署上去的阿里云授权中心【公网ip】在代理转发oaut-server的请求时,突然就变成了私网ip,导致流程无法进行下去,我贴一下图: 环境介绍:网关-10000端口 oauth-server:8000

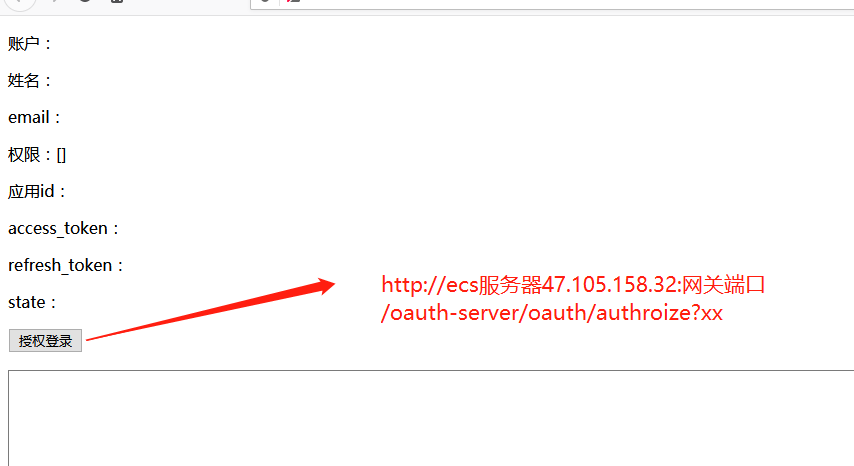

1.本地环境向网关发起授权请求

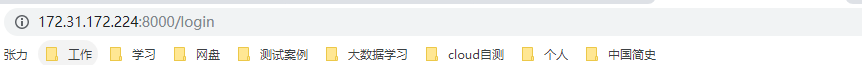

2.跳转到部署在阿里云ecs服务器的网关->找到授权中心,判断出用户没有登录,于是授权中心自己跳转到自己的登录页,但是ip发生变化【公->私】,导致我本地无法访问

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

遇到这个问题,很可能是由于阿里云ECS服务器的网络配置或安全策略导致的。在阿里云上部署应用时,需要确保服务间的通信以及对外访问的路径是正确的配置。根据你的描述,问题可能出在以下几个方面:

ECS实例网络类型:首先确认你的ECS实例是使用经典网络还是专有网络(VPC)。如果是专有网络,ECS实例默认配置的是私网IP,需要通过NAT网关、弹性公网IP(EIP)或者负载均衡(SLB)来实现与公网的通信。

网关转发设置:在阿里云的API Gateway或自建的网关中,确保你正确配置了路由和后端服务地址。如果后端服务(oauth-server)运行在VPC内,且直接使用私网IP进行代理转发,那么外部访问时自然会遇到无法路由的问题。你需要确保网关能够正确地将公网请求转发到VPC内的私有服务。

NAT网关或EIP配置:为了解决VPC内部服务被公网访问的问题,你可以考虑以下方案:

安全组规则:检查ECS实例的安全组规则,确保入方向规则允许来自公网的流量到达oauth-server服务所监听的端口(8000端口)。同时,如果使用了API Gateway或其他网关服务,也要确保其安全组规则正确配置。

VPC端点服务:如果不想直接将服务暴露在公网,也可以考虑使用VPC端点服务(Endpoint Service),它允许VPC内的服务以安全的方式被其他VPC或专有网络连接,但这需要调用方也在阿里云上,并且对架构有一定调整。

综上所述,建议你检查并调整网络配置,比如通过添加SLB并配置相应的安全组规则,使得外部请求能够顺畅地访问到位于VPC内的oauth-server服务。您也可以通过ECS一键诊断全面排查并修复ECS问题。