安全

云安全开发者的大本营

云安全技术开发者的舞台&安全技术讨论交流的阵地。持续输出基于云计算和阿里多年电商、金融安全技术沉淀的产品能力和安全技术咨询服务;持续组织安全攻防大赛、安全技术创新会议培养安全开发者使用粘性;持续提供安全众测、安全生态服务的业务实战场景增加开发者的参与深度和实战能力。

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

0

回答

1

回答

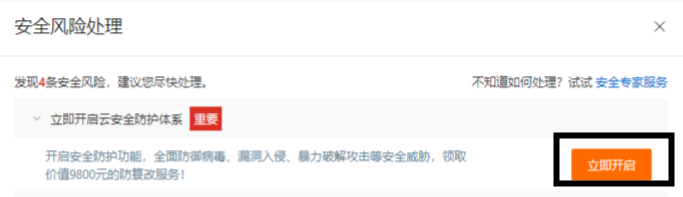

这说明您账号下的资产遭受的DDoS攻击量超过了清洗阈值(限流)或黑洞阈值(屏蔽),您可以登录

流量安全(DDoS基础防护)控制台->资产中心,然后按IP查询您的资产,点击IP进入详情页,即可看到流量情况。

建议您提升资产的规格和带宽,会相应提高黑洞阈值 ,或者进入

流量安全控制台首页,点击

立即处理,选择购买DDoS防护产品。DDoS防护产品能帮助遭受DDoS攻击的资产快速解除黑洞,恢复业务可用性。

ECS配置安全组ACL,无法抵御DDoS攻击。ACL只能在服务器边缘生效,无法阻挡从大量“僵尸”网络汇集的DDoS攻击流量,通过互联网一级级传递到云网络,并抵达服务器边缘。DDoS攻击流量抵达服务器边缘时,其规模已远超服务器ACL的处置能力。因此,要防御DDoS攻击,需要尽可能在上层网络边界部署防护策略。 对抗DDoS攻击的关键是通过足够大的网络带宽,并结合流量分析和过滤手段,将其中的攻击流量清洗掉。如果依赖将服务器带宽扩容到与攻击等规模的带宽,并部署清洗集群进行流量清洗,将会产生单一客户无法承担的带宽和服务器成本。如果不同客户分别在目的端建设DDoS清洗设施,则进一步加剧了攻防成本的不对等。 因此,经济有效的DDoS防御方式是由云服务供应商集中建设大容量的网络带宽并在上层网络部署清洗设施,以近源方式清洗DDoS攻击流量,同时通过SaaS服务的形式将DDoS防御服务提供给有需求的客户采购,使清洗资源可以复用,从而降低单客户防御DDoS的成本。

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

2

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

请先确认目标端所在地域对应的

DTS IP是否已经在数据库侧加白,如确认已经加白,需要检查账号密码是否正确,如确认无误,可以参考如下方法排查:

-

MySQL类可以连接实例执行如下命令,确认user对应的host是否为%,如果为%则表示无远程登录限制:select host,user from mysql.user where user='数据库账号';

-

云Redis实例默认账号直接输入密码连接即可,普通账号需要使用“用户:密码”的方式连接(注意用户和密码之间的冒号必须是半角状态)。

-

如Redis实例是自建数据库,需要查下redis.conf文件bind参数是否有限制。

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

1

回答

2

回答

1

回答

1

回答

已经全部加载了,小花花送你

线下活动

近期公开课

全部

-

2025-08-08 15:28:33

秒懂边缘云|1分钟了解边缘安全加速 ESA test_qiye_first

test_qiye_first

-

2025-03-25 17:59:08

2024 Forrester 公有云平台Wave™评估报告解读 阿里云-分析师关系团队

阿里云-分析师关系团队

-

2024-12-23 15:06:57

DataWorks 安全中心 DataWorks@佳里

DataWorks@佳里

-

2024-12-06 15:16:57

数据安全中心:云上全域数据防泄漏与安全解决方案 2025「AI安全」全球攻防赛小编

2025「AI安全」全球攻防赛小编