前言

CVE-2021-44983 是一个影响 taoCMS 3.0.1 的远程代码执行(RCE)。该允许者通过上传恶意文件并在服务器上执行任意代码来利用这一安全缺陷。

描述

taoCMS 是一个内容管理系统(CMS),用于创建和管理网站内容。CVE-2021-44983 源于文件上传功能缺乏适当的验证和过滤。由于没有对上传的文件类型进行严格的验证,可以上传包含恶意代码的文件,这些文件可以在服务器上执行,从而实现远程代码执行。

影响

受影响的软件版本:

- taoCMS 3.0.1

利用

- 上传恶意文件:

- 利用 taoCMS 的文件上传功能,将包含恶意代码的文件上传到服务器。由于缺乏适当的验证和过滤,服务器接收并存储了这个恶意文件。

- 执行恶意代码:

- 一旦文件上传成功,可以通过访问该文件来触发其执行。恶意代码将在服务器上运行,从而允许执行任意命令,获取对系统的完全控制权。

缓解措施

为了防止 CVE-2021-44983 的利用,建议采取以下措施:

- 更新软件:

- 检查并应用软件开发商提供的最新安全更新或补丁,以修复此。

- 强化文件上传验证:

- 实现严格的文件类型验证和过滤,确保仅允许特定类型的文件上传。

- 使用白名单机制,仅允许可信文件类型(如图片、文档等)上传,并拒绝所有其他类型的文件。

- 使用 Web 应用防火墙(WAF):

- 部署 WAF 来检测和阻止试图利用此的恶意请求。

- 定期安全审计:

- 定期进行安全审计和扫描,识别并修复潜在的安全问题。

总结

CVE-2021-44983 是一个严重的远程代码执行,存在于 taoCMS 3.0.1 中。通过缺乏适当验证的文件上传功能,可以上传并执行恶意代码,完全控制受影响的系统。管理员应尽快更新软件并采取适当的防护措施,以防止此类的发生。

春秋云场是一个专注于网络安全培训和实战演练的平台,旨在通过模拟真实的网络环境和场景,提升用户的网络安全防护能力和实战技能。这个平台主要提供以下功能和特点:

实战演练:

提供各种网络安全攻防演练场景,模拟真实的网络事件,帮助用户在实际操作中掌握网络安全技术。

场景涵盖Web安全、系统安全、网络安全、社工等多个领域。

复现:

用户可以通过平台对已知的安全进行复现,了解的产生原因、利用方法和修复措施。

通过实战操作,帮助用户掌握利用和防护的技能。

教学培训:

提供系统化的网络安全课程,从基础到高级,覆盖多个安全领域,适合不同水平的用户。

包含理论讲解和实战操作,帮助学员全面提升网络安全知识和实战能力。

竞赛与评测:

定期举办网络安全竞赛,如CTF(Capture The Flag)比赛,激发学员的学习兴趣和动力。

提供个人和团队的安全能力评测,帮助学员了解自己的安全技能水平。

资源共享:

平台提供丰富的学习资源,包括教程、工具、案例分析等,方便用户随时查阅和学习。

用户可以在社区中分享经验和资源,互相交流和学习。

春秋云镜适合网络安全从业人员、学生以及对网络安全感兴趣的个人,通过在平台上进行不断的学习和实战演练,可以有效提升网络安全技能和防护能力。

介绍

Apache Struts Showcase App 是一个用于展示 Apache Struts 框架功能和特性的示例应用程序。该应用程序旨在帮助开发者了解如何使用 Struts 框架来构建 Web 应用程序,并提供实际的代码示例和用例。

主要功能和特性

- 展示 Struts 基本功能

- Showcase App 包含了大量示例,展示了 Struts 框架的基本功能,如表单处理、验证、国际化、文件上传、数据标签等。

- 表单处理

- 展示了如何使用 Struts 标签库和表单标签来创建和处理 HTML 表单。示例包括简单表单提交、表单数据验证和错误处理等。

- 验证机制

- 展示了 Struts 验证框架的使用方法,包括内置验证器、自定义验证器以及通过注解和 XML 配置文件进行验证。

- 国际化

- 展示了如何使用 Struts 的国际化(i18n)功能,通过资源文件和标签库实现多语言支持。

- 文件上传

- 包含了文件上传的示例,展示了如何使用 Struts 标签和 Action 类来处理文件上传请求。

- 数据标签

- 演示了 Struts 数据标签的使用方法,如循环、条件判断、数据显示等。这些标签使得 JSP 页面中的数据展示更加简洁和高效。

- 插件机制

- Showcase App 还展示了如何使用和配置 Struts 插件,如 Spring 插件、REST 插件等,扩展框架的功能。

结构和组成

- Action 类

- Showcase App 包含多个 Action 类,每个类对应一个特定的功能或示例。Action 类负责处理用户请求、执行业务逻辑,并返回视图。

- JSP 页面

- 各种示例的视图部分由 JSP 页面组成,展示了如何使用 Struts 标签库和 JSTL 标签来生成动态内容。

- 配置文件

- 使用 struts.xml 和其他配置文件定义了 Action 类、结果视图、拦截器等。通过这些配置文件,可以清晰地看到 Struts 框架的配置和工作原理。

- 资源文件

- 包含用于国际化的资源文件,这些文件定义了不同语言的文本内容,展示了如何在应用程序中实现多语言支持。

学习和应用

- 入门学习

- Showcase App 是学习 Apache Struts 的理想起点。通过浏览和运行示例代码,开发者可以快速了解 Struts 的基本概念和使用方法。

- 最佳实践

- Showcase App 中的代码示例遵循了 Struts 框架的最佳实践,开发者可以参考这些示例来编写高质量的代码。

- 功能扩展

- 开发者可以基于 Showcase App 扩展自己的功能和特性,通过修改和添加代码,创建满足自己需求的应用程序。

复现

打开

页面如下,有几个链接

点第一个看看就知道怎么回事了

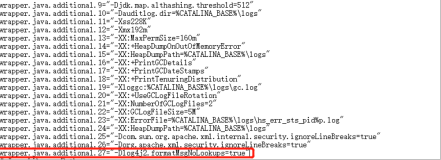

使用 K8 获取目标信息(没有的参考上一篇 CVE-2013-2135 的文章)

获取 flag