⭐️前言

恶意软件,改你的注册表,搞你的启动项。

让他的软件自动运行,我们如何避免?

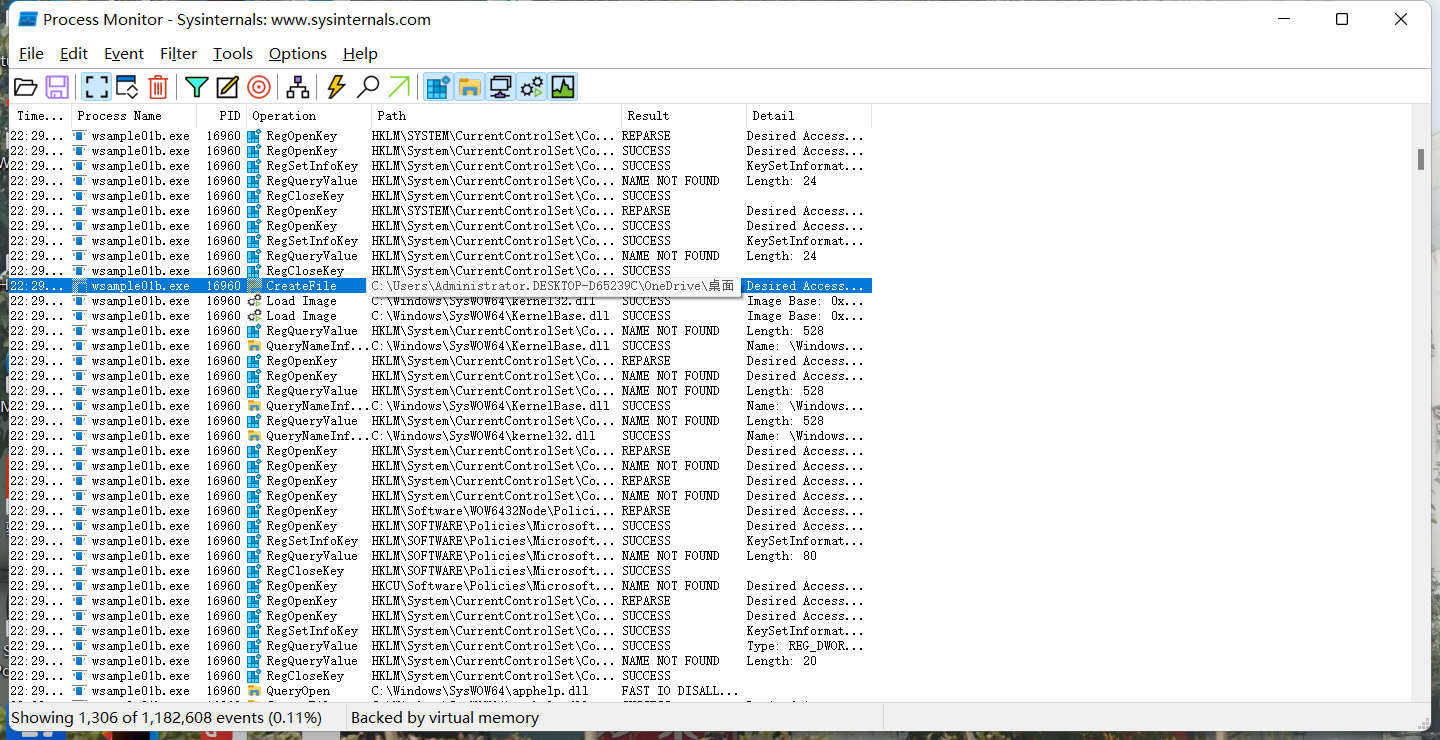

我们要用process monitor分析一下!

跟上爆哥的节奏!

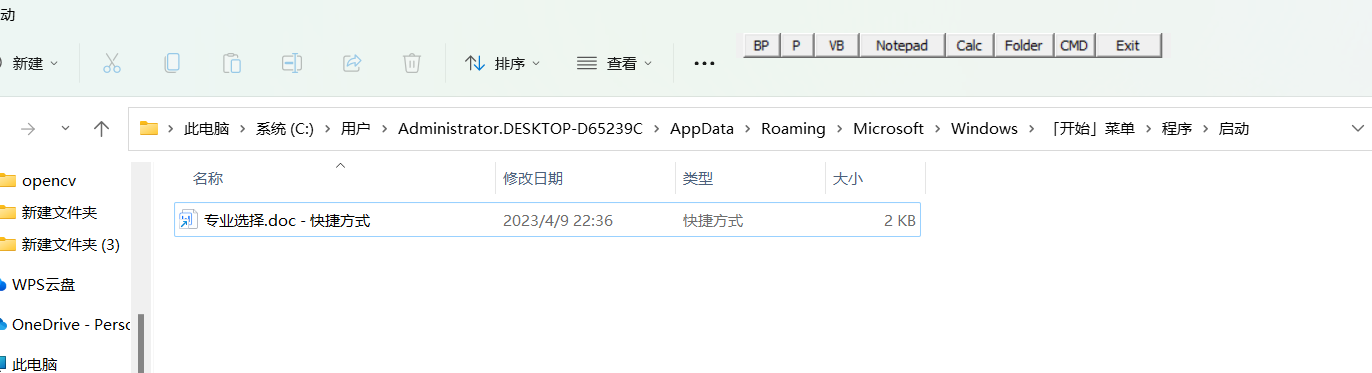

🌟 看看这个间谍软件做了什么

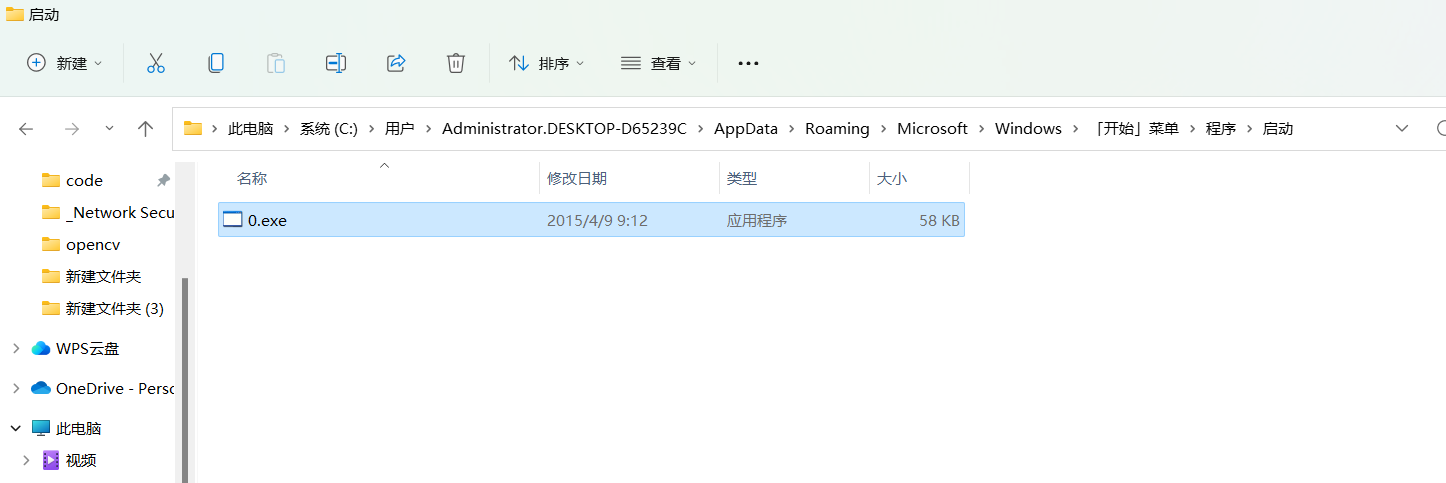

真的可怕。他会改你的注册表,把自己加到启动菜单

!!!!!!!!!!

C:\Users\Administrator.DESKTOP-D65239C\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

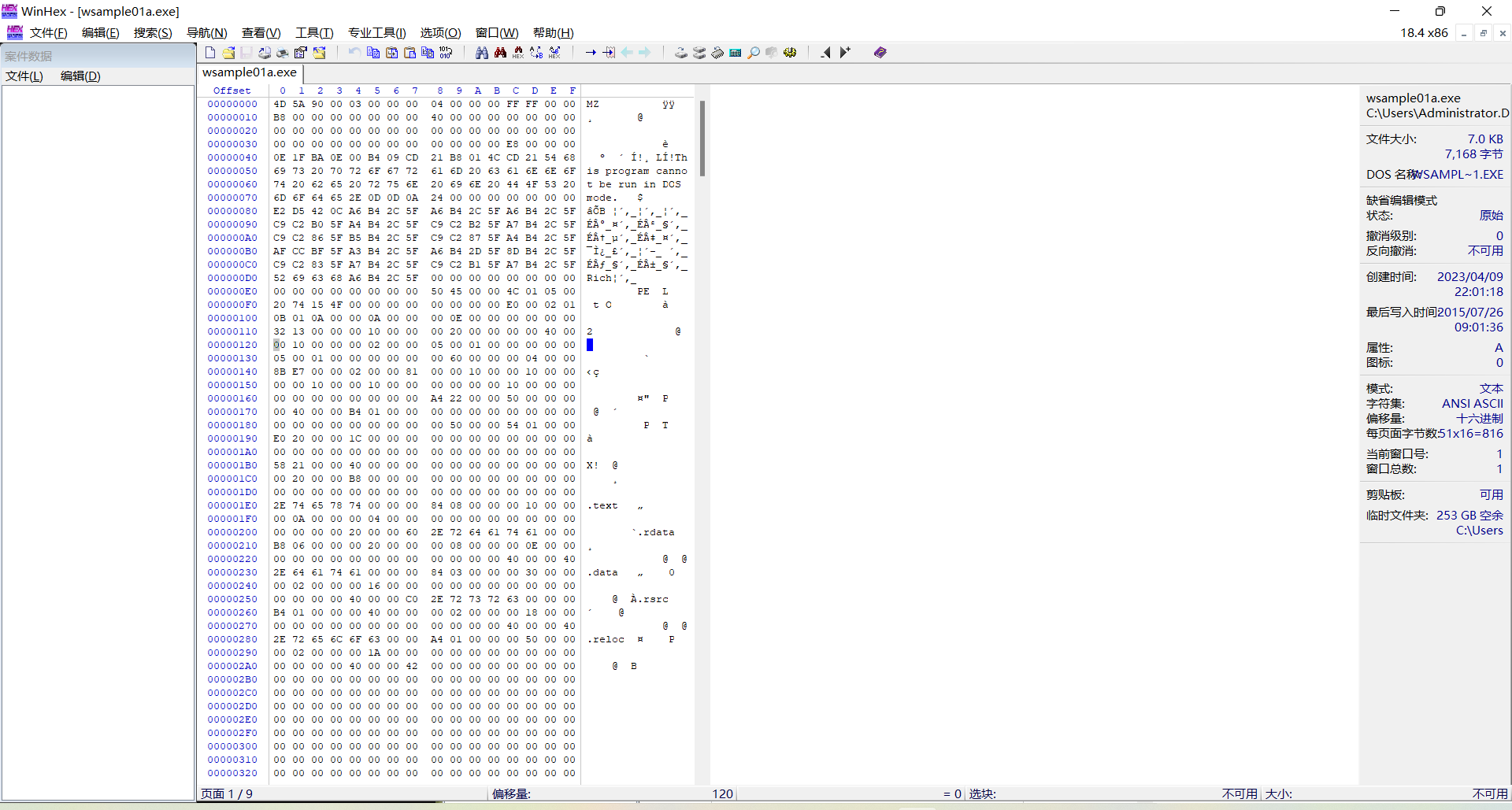

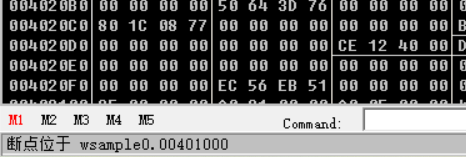

🌟 winhex查看

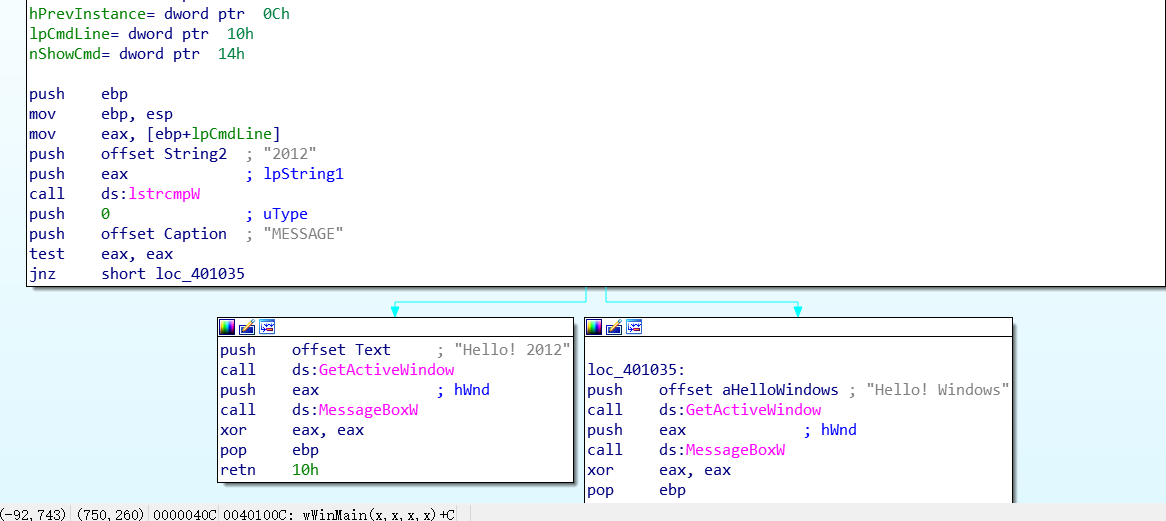

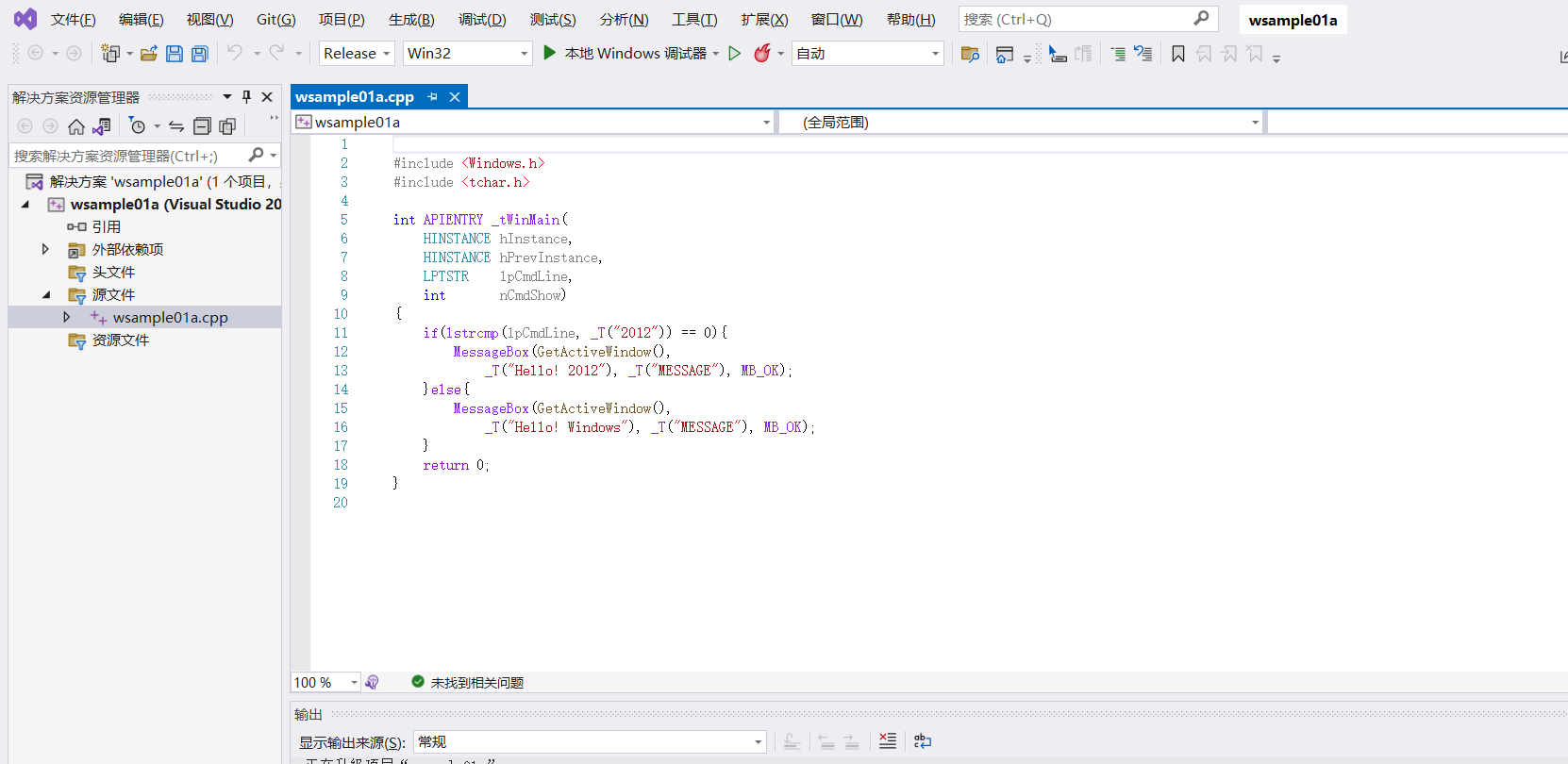

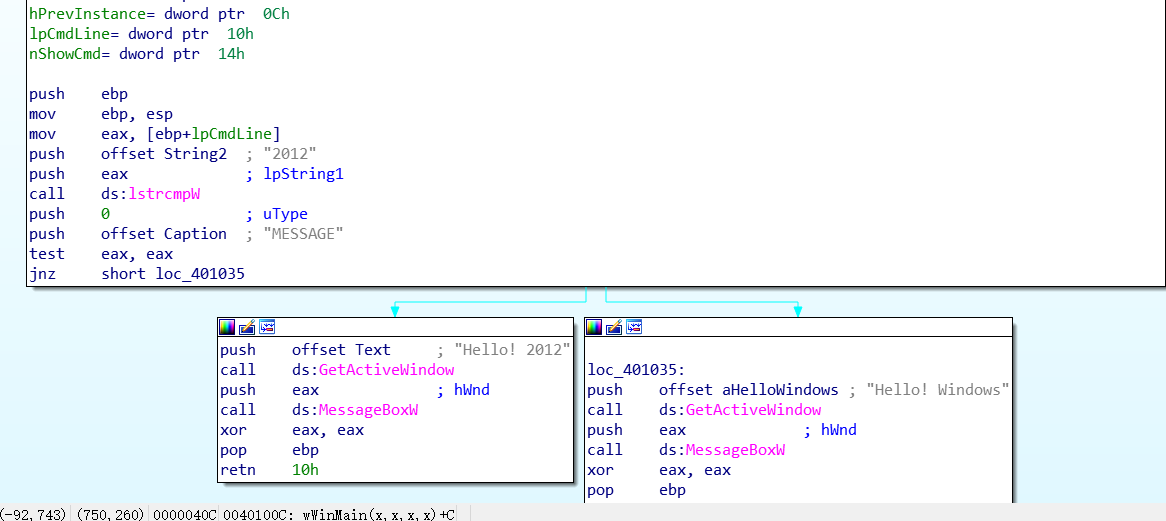

☀️IDA分析

我们看到两条逻辑,会走到两条路

一个是2012,另一个就是hellowindows

我们看到上面写着2012,可能是个对比参数

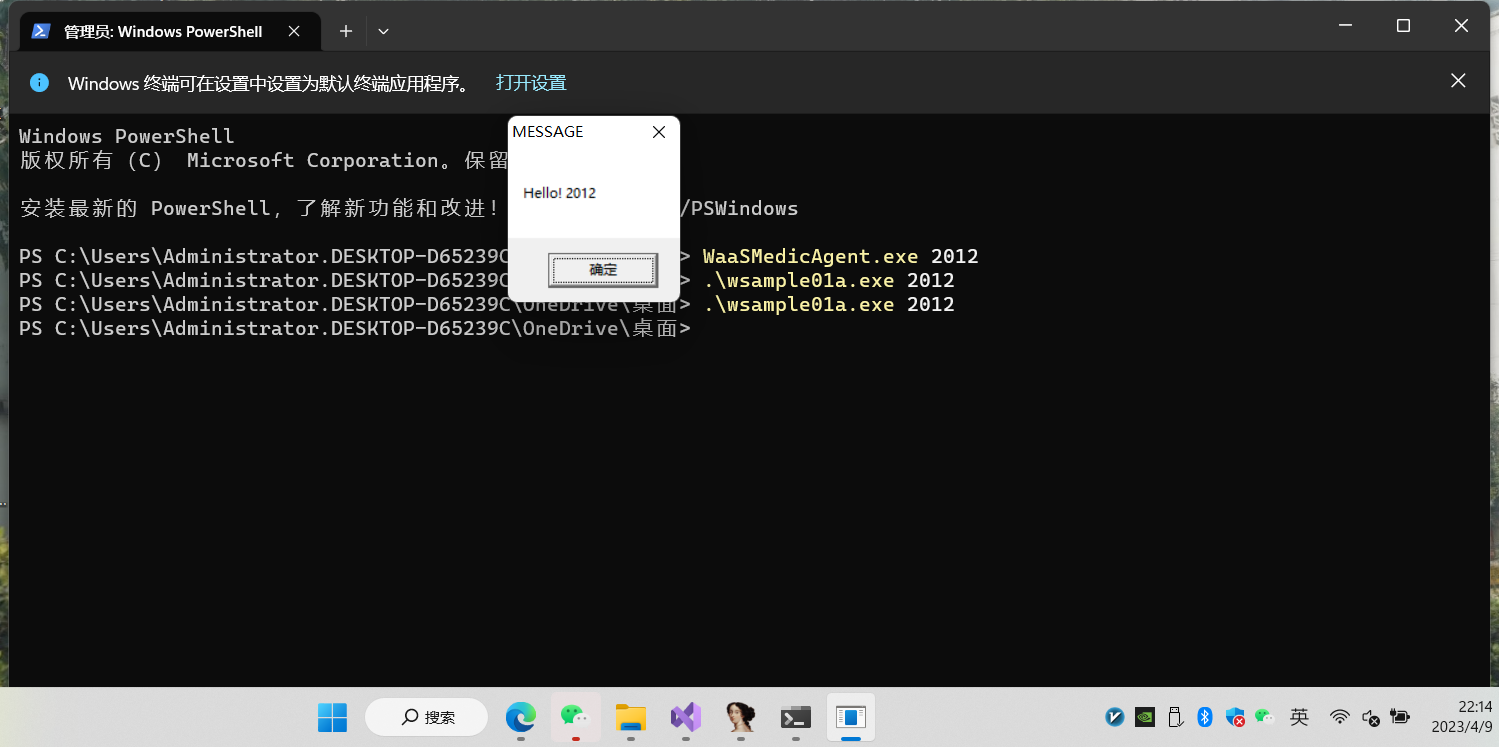

我们用这个做参数启动它!

然后发现就可以走到另一条路了

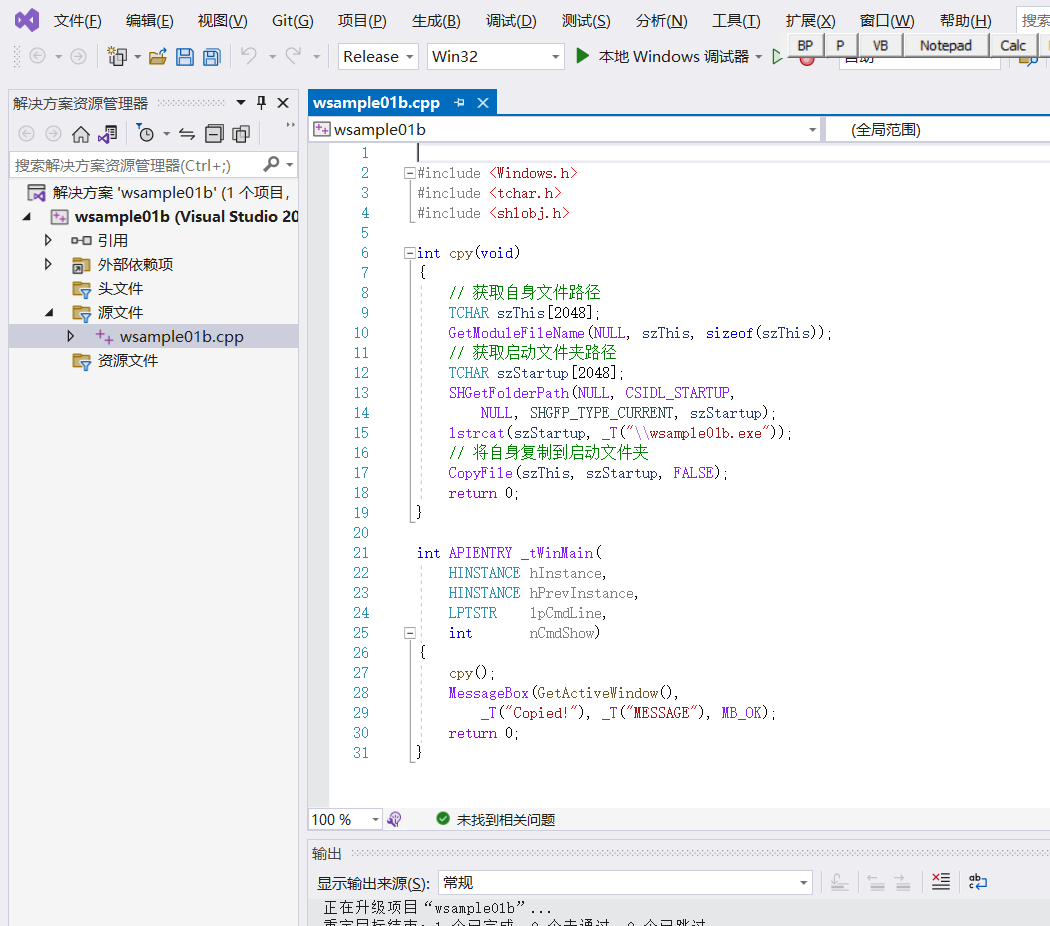

☀️我们对比源代码和汇编代码

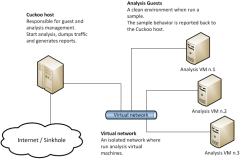

⭐️如何跟踪程序

也就是动态调试,我们跟踪看一个程序在搞什么鬼!

看看做了什么恶

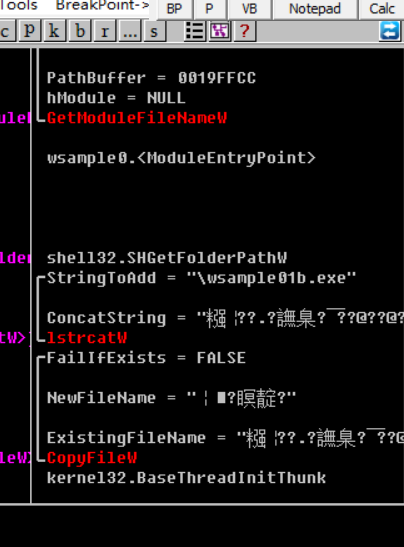

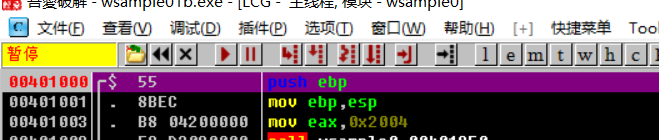

🌟 学会用调试器OD

OD能看

寄存器 反编译代码

栈 内存转储数据

非常无敌!

☀️跳转地址看一下

我们只需要了解大概脉络,不是去编程

所以不用完全看明白汇编代码

只需要明白大概怎么一回事

学汇编干嘛,又不是用来编程!!!

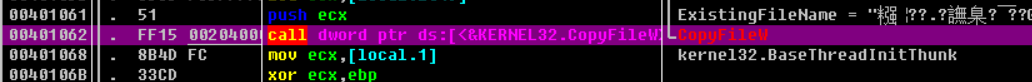

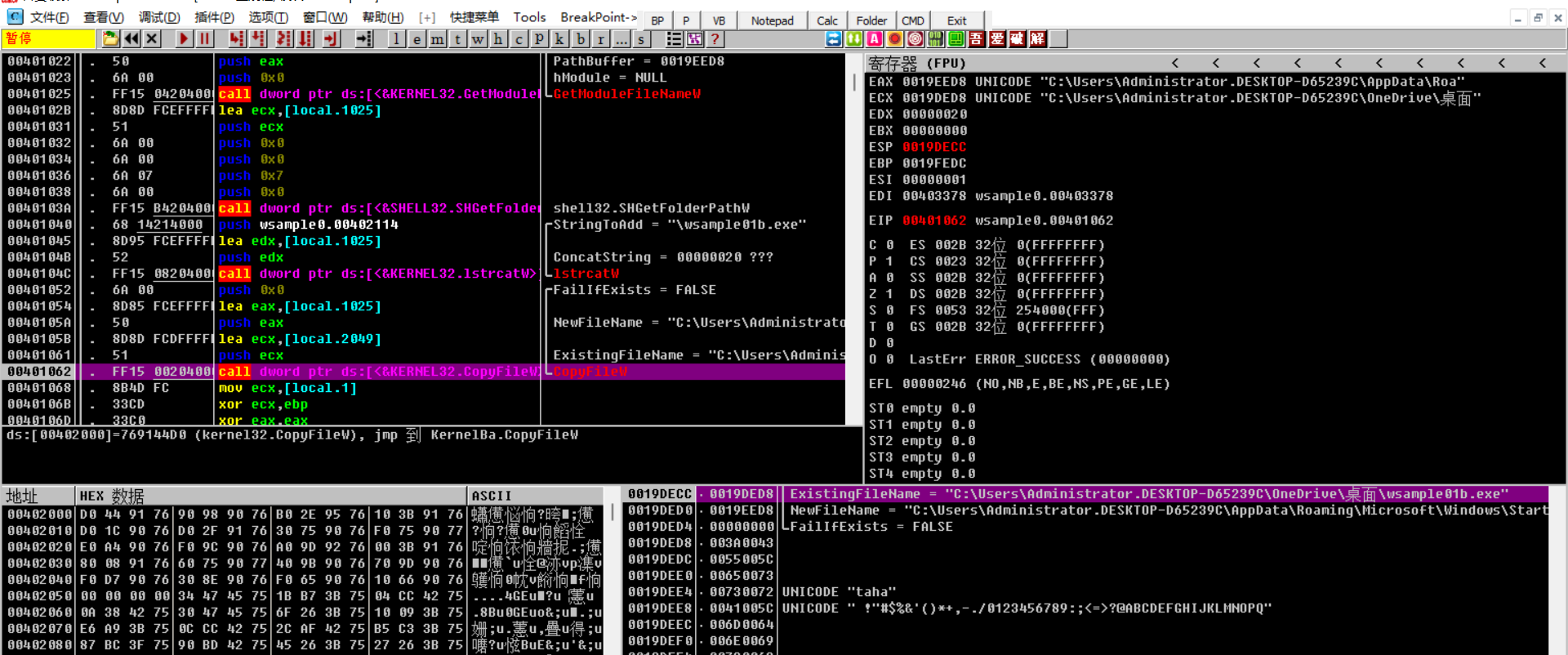

☀️分析汇编

看右边,依次调用了

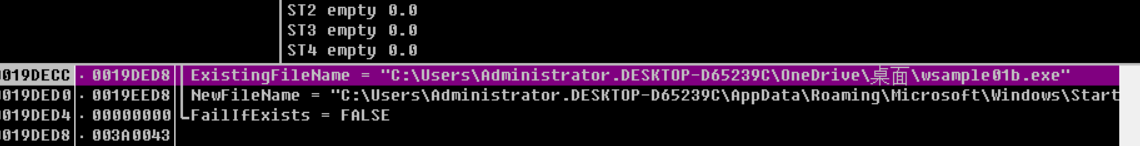

这一条就是复制文件到启动项的罪魁祸首!!!

我们来验证推测

在这里下断点

地址变成红色说明下了断点了

toggle

美: [ˈtɑɡ(ə)l]

英: [ˈtɒɡ(ə)l]

n. 套索扣;转换键;切换键

v. (两种状态之间)切换

网络 开关;触发器;肘节

运行到此处段下来

然后我们按f7就是单步跳入,按f8单步跳出

什么意思呢?

需要进入就跳入函数

不需要就f8跳出掠过

执行到这一步我们看寄存器的变化、

全部暴露了,他在搞事情!!!

他在搞启动项!!!

我们看他的栈、寄存器!!!

他就是罪魁祸首!!

现在里面没东西

我们执行一步就知道了!!!

全部暴露!

🌟 寄存器解析

上面九个e开头的我不讲

从下面那几个字母,我说一说

都是flag

就是计组里面的CF、ZF、AF等等,就是0标识位啊,这些我们学的东西,也是寄存器就是分开了分开看的那个特殊的寄存器

☀️比较源码

我们发现和我们分析汇编差不多,得到的结论一致!

⭐️总结

静态分析拿来总揽全局,看看大概流程

动态分析,根据静态分析的字段来找,然后细看局部!

当然,我们可以先用winhex这样的二进制工具看一下整体!

再用od看一下需要特别关注的地方!

其次了,windbg也很棒,用来看内核程序,分析rootkit这样的内核恶意程序离不开他!