关于您提到的“Nacos有改过这个漏洞的兄弟嘛?”的问题,以下是详细的解答:

1. Derby运维接口漏洞

- 漏洞描述:单机模式下使用Nacos时可能存在边界场景的风险,尤其是未开启鉴权且暴露在公网环境中的实例。

- 修复措施:

- 检查是否部署了单机Derby版本。

- 开启鉴权机制以限制非信任网络的访问。

- 升级至Nacos开源社区的最新版本,解决管控接口问题。

- MSE Nacos状态:MSE Nacos产品不受此漏洞影响,因为它不依赖Derby进行数据存储,也不暴露Derby数据库运维接口。

2. 权限绕过漏洞(CVE-2021-29441)

- 漏洞描述:Nacos在低版本(1.2.0至1.4.0)中存在过于简单的服务端间请求判断条件,攻击者可通过模拟服务端请求绕过权限认证,获取敏感信息。

- 修复措施:

- 确认是否开放了公网白名单,若未设置则需配置以阻止非预期来源的请求。

- 将基础版1.1.3升级至1.2.1及以上版本。

- 开启鉴权功能,使用阿里云RAM进行权限认证。

- MSE Nacos状态:MSE Nacos产品不受此漏洞影响,所有版本均通过阿里云RAM进行权限认证。

3. Jraft端口反序列化漏洞

- 漏洞描述:Nacos在1.4.0至1.4.5或2.0.0至2.2.2版本中,因Hessian反序列化未限制导致RCE(远程代码执行)漏洞,主要影响对外暴露7848端口的实例。

- 修复措施:

- 关闭7848端口的外部访问权限。

- 升级至Nacos社区最新版本。

- MSE Nacos状态:MSE Nacos产品不受此漏洞影响,因为其所有版本均不对外暴露7848端口。

4. 其他相关漏洞

- 默认token.secret.key风险:

- 风险描述:使用默认

token.secret.key的Nacos集群容易受到攻击者的利用。

- 修复措施:设置公网白名单,升级旧版本,开启鉴权。

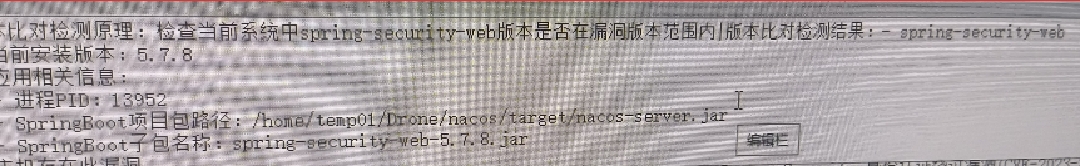

- Spring框架RCE漏洞:

- 风险描述:Spring框架存在远程命令执行漏洞,可能影响使用Nacos的系统。

- 修复措施:升级至Spring官方最新版本。

重要提醒

- MSE Nacos用户:MSE Nacos产品在上述所有漏洞中均不受影响,但仍建议采取以下措施增强安全性:

- 设置公网白名单,仅允许信任的IP地址访问。

- 升级至最新版本以获得最新的安全更新。

- 开启鉴权功能,启用注册中心鉴权。

- 自行搭建Nacos用户:请根据具体漏洞描述和修复措施逐一排查并升级系统,确保安全性。

如果您仍有疑问或需要进一步的操作指导,请随时告知!