Nacos这种文件配置多了会有什么隐患么 ?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

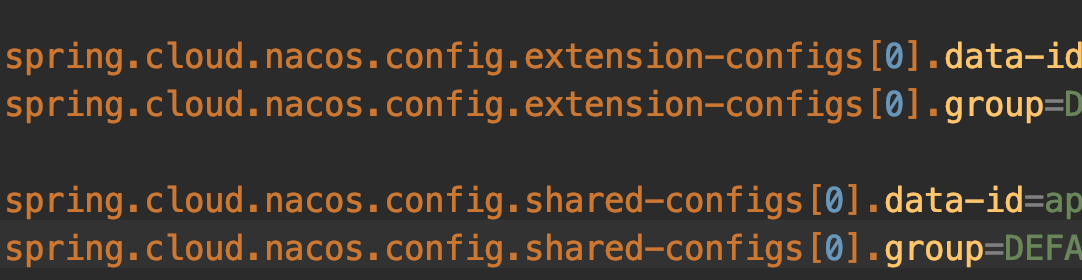

Nacos配置文件数量过多或单个配置文件内容过大可能会带来以下隐患,这些问题在实际使用中需要特别注意:

线程池资源耗尽:

Nacos客户端会为每个配置监听任务创建线程池。如果配置文件数量过多,可能导致线程池资源被大量占用,甚至超出系统限制。例如,nacos.client.config.listener.task线程池的总数不应超过NacosConfigService数量与CPU核心数的乘积。

建议:避免频繁创建和销毁Nacos客户端实例,并确保旧实例通过shutdown方法正确关闭。

服务端压力增加:

配置文件过多会导致Nacos服务端的存储和推送压力增大,可能影响服务的稳定性和响应速度。

维护成本高:

随着配置文件数量的增加,管理和维护这些配置的难度也会显著提升。尤其是在多环境(如开发、测试、生产)下,配置的一致性和版本控制可能成为难题。

建议:通过命名空间(Namespace)隔离不同环境的配置,减少混乱。

配置冲突风险:

如果多个配置文件中存在相同的Key,可能会导致配置覆盖或冲突,进而引发应用行为异常。

配置内容过大影响推送效率:

单个配置文件的内容过大(普通配置建议不超过100 KB,加密配置建议不超过50 KB)可能导致Nacos服务端推送时出现延迟或失败,影响应用的正常运行。

建议:将大配置拆分为多个小配置,降低单次推送的压力。

灰度发布风险:

在进行配置更新时,如果直接全量推送,可能导致整个集群因配置错误而不可用。推荐使用灰度发布机制,逐步验证新配置的正确性。

建议:基于IP地址或标签选择灰度节点,分批推送配置。

敏感数据泄露:

如果Nacos暴露在公网且未开启鉴权功能,攻击者可能获取到敏感配置信息,造成资产损失。

建议:

本地缓存问题:

即使白名单外的地址无法访问Nacos,由于本地缓存的存在,仍可能获取到旧的配置信息。

建议:定期清理本地缓存目录(如$HOME/nacos/config/),确保配置的实时性。

为了避免上述隐患,建议采取以下措施: 1. 优化配置结构:将大配置拆分为多个小配置,减少单个配置文件的大小。 2. 启用鉴权与加密:确保Nacos服务的安全性,避免敏感数据泄露。 3. 使用灰度发布:在配置更新时,优先选择灰度发布机制,降低全量推送的风险。 4. 定期清理缓存:避免因本地缓存导致的配置不一致问题。 5. 升级客户端版本:使用最新版本的Nacos客户端,提升性能和兼容性。

通过以上措施,可以有效降低Nacos配置文件过多带来的隐患,保障系统的稳定性和安全性。

阿里云拥有国内全面的云原生产品技术以及大规模的云原生应用实践,通过全面容器化、核心技术互联网化、应用 Serverless 化三大范式,助力制造业企业高效上云,实现系统稳定、应用敏捷智能。拥抱云原生,让创新无处不在。