本文讲的是

如何使用CHM 绕过Device guard,

在过去6个月里,利用业余时间我进行了一些安全研究,因为我觉得很有趣。在此期间,我很幸运地找到了另一个有效的Device Guard UMCI旁路(我发现了

Bypassing Application Whitelisting with BGInfo

),并将其报告给了Microsoft安全响应中心

。

在与MSRC进行交流后,他们告诉我,这已经被另一个安全研究人员发现,但是他会把这个cve给我。我不是一个逆向工程师,所以我不会做已修复漏洞的逆向,而是专注于我如何发现这一点,我发现这个开始于我在Windows和system32文件夹中查找二进制文件。我经常这样做,以发现新的东西,我偶然发现一个名为hh.exe的二进制文件。

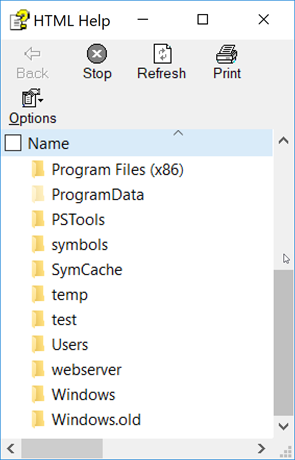

我继续运行“hh.exe /?”。假设我会得到一些帮助的命令或错误。那么这不是发生了什么事。

我取而代之:

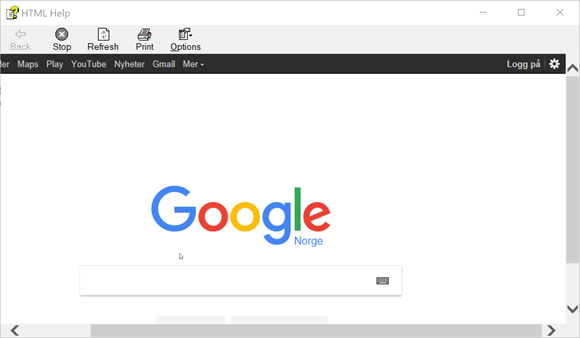

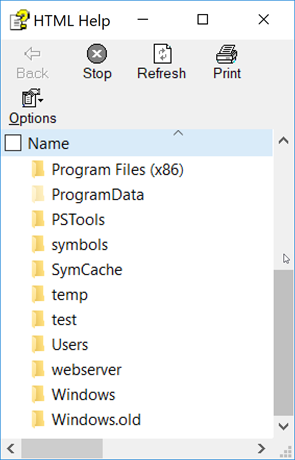

这触发了我的好奇心。这个技巧仍然适用于最新的Windows 10,尝试了很多不同方法后,我意识到可以通过hh.exe浏览互联网。只要输入“hh.exe http://www.google.com”即可证明这一点。(仍然在最新的Windows 10中工作)

看起来像这样:

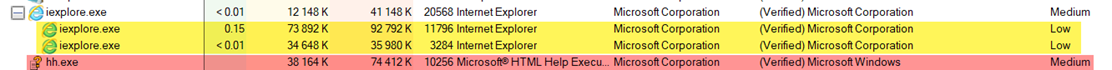

第一件令我想到的是检查hh.exe进程的完整性级别,并猜测什么…。

是的,我的hh.exe中的“浏览器”是以中等完整性模式运行的,而正常的iexplore进程运行在低。这应该可以更容易地利用hh.exe中的浏览器。

尝试了很多不同的方法后,我想我会尝试创建一个自定义的帮助文件,其中包含代码,因为HH.exe主要用于显示帮助文件。我在网上搜索了这些项目的任何有效来源,并偶然发现:

https://raw.githubusercontent.com/samratashok/nishang/master/Client/Out-CHM.ps1(感谢Nikhil“SamratAshok”Mittal)

要运行此脚本,我必须首先下载并安装“HTML帮助研讨会和文档”:http://www.microsoft.com/en-us/download/details.aspx?id=21138

我最终创建了我自己的Nikhil版本的脚本,因为我只想证明我的PoC并可以弹出一个计算器。我的PoC脚本可以在这里找到:https://gist.githubusercontent.com/api0cradle/95ae3c7120f16255d94088bd8959f4b2/raw/fa25b85e85bbb64c5cf021adf92b125357086a6f/GenerateCHM_1.0.ps1

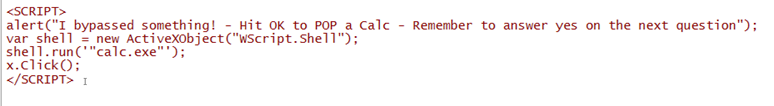

此脚本生成一个简单的.CHM,通过ActiveX启动Calc.exe。

当然你也可以做其他有趣的攻击。例如,运行Cn33liz StarFighters 以获取帝国代理:https://github.com/Cn33liz/StarFighters/

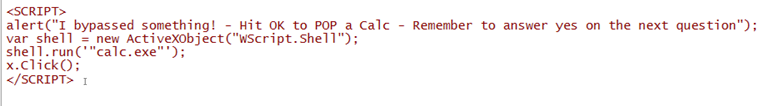

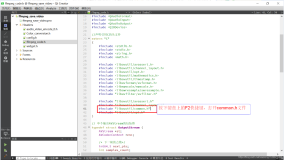

我的PoC脚本的有趣部分是这些行:

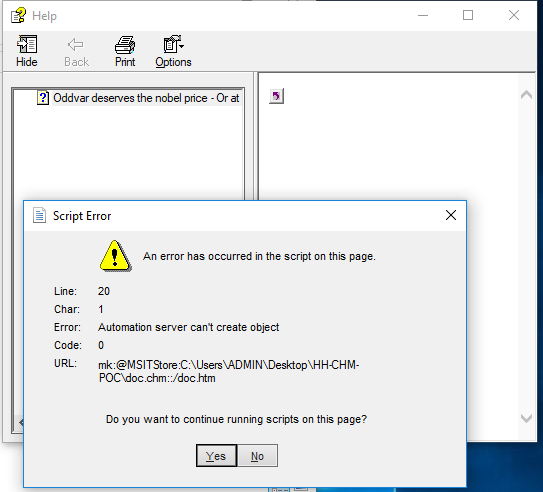

这个gif显示了Device Guard旁路操作:

Windows 10 Creators更新版v1703(又名Redstone 2)中已解决此问题,或者如果要在旧版本的Windows 10上进行修补,可以在这里找到正确的补丁https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8625

在我将机器更新到Windows 10的v1703之后,当我尝试运行自定义CHM文件时,我收到此错误:

希望这篇文章可以让你学到知识,能启发您进行自己的安全研究,使Windows更安全。如果您有兴趣了解有关Device Guard的更多信息,我建议您阅读Microsoft官方文档和Matt Graeber的一些博客(他们帮助我):

https://docs.microsoft.com/en-us/windows/device-security/device-guard/device-guard-deployment-guide

http://www.exploit-monday.com/2016/09/introduction-to-windows-device-guard.html

http://www.exploit-monday.com/2016/09/using-device-guard-to -mitigate-against.html

http://www.exploit-monday.com/2016/10/code-integrity-policy-reference.html

http://www.exploit-monday.com/2016/11/code-integrity -policy-audit-methods.html

http://www.exploit-monday.com/2016/11/Effectiveness-of-Device-Guard-UMCI.html

http://www.exploit-monday.com/2016/12 /updating-device-guard-code-integrity.html

原文发布时间为:2017年8月22日

本文作者:愣娃

本文来自云栖社区合作伙伴嘶吼,了解相关信息可以关注嘶吼网站。