CCleaner恶意代码分析预警

2017-09-18

1603

版权

版权声明:

本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《

阿里云开发者社区用户服务协议》和

《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写

侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

简介:

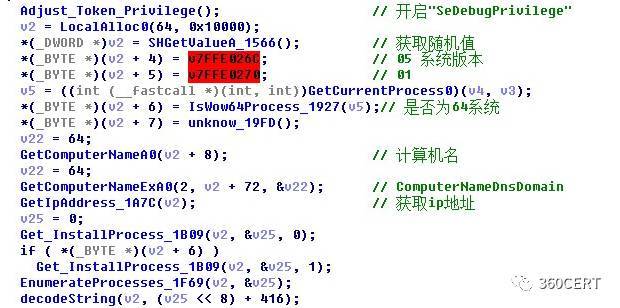

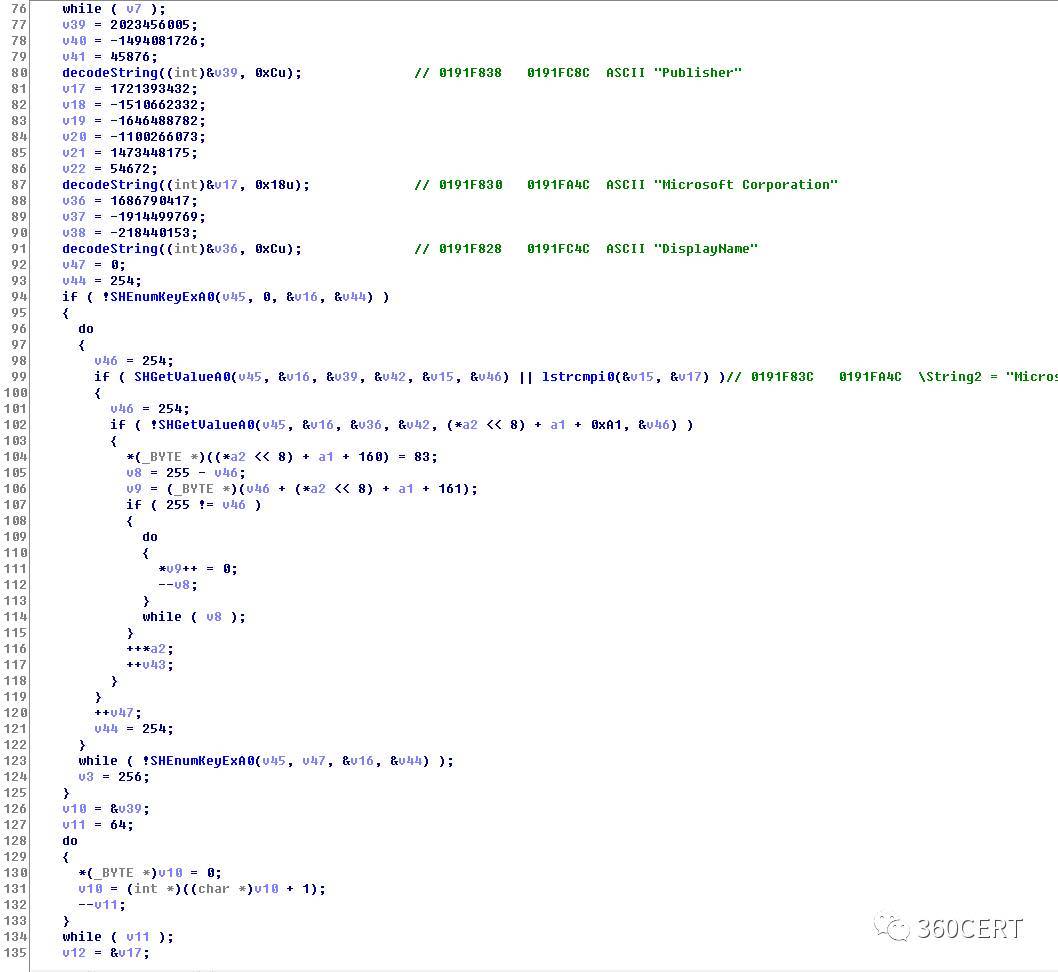

本文讲的是CCleaner恶意代码分析预警,2017年9月18日,Piriform 官方发布安全公告,公告称旗下的CCleaner version 5.33.6162和CCleaner Cloud version 1.07.3191中的32位应用程序被 篡改并植入了恶意代码。

目录

相关文章

|

3月前

|

存储

开发框架

安全

如何处理预防XSS漏洞攻击问题

防止XSS攻击需要从多个方面入手,包括输入验证和过滤、输出编码、设置正确的HTTP头部、使用最新的安全框架和库、定期进行安全审计和漏洞扫描以及培训和意识提升等。只有综合运用这些措施,才能有效地防止XSS攻击,保护网站和用户的安全。

114

0

0

|

8月前

|

安全

|

11月前

|

安全

API

数据库

|

11月前

|

安全

API

Windows

|

11月前

|

安全

API

开发工具

|

安全

前端开发

网络安全

渗透测试服务 针对CSRF漏洞检测与代码防御办法

XSS跨站以及CSRF攻击,在目前的渗透测试,以及网站漏洞检测中 ,经常的被爆出有高危漏洞,我们SINE安全公司在对客户网站进行渗透测试时,也常有的发现客户网站以及APP存在以上的漏洞,其实CSRF以及XSS跨站很容易被发现以及利用,在收集客户网站域名,以及其他信息的时候,大体的注意一些请求操作,前端输入,get,post请求中,可否插入csrf代码,以及XSS代码。

149

0

0

|

SQL

自然语言处理

监控

网站代码漏洞审计 白盒渗透测试详情

网站白盒渗透测试中要测试的内容非常多,总算赶到了代码审计这一点。期待看过的朋友有一定的感悟,大伙儿通常把代码审计分成黑盒和白盒,大伙儿通常相结合在一起用。平常大家在白盒审计上有多种多样方式,比如一些常见的危险代码函数或执行函数,以及上传漏洞绕过,命令执行反序列化等这些漏洞,总体来讲我们可以梳理为:1.细读全篇 2.追踪.

183

0

0

|

安全

网络安全

Android开发

APP安全漏洞检测报告 渗透测试项

2019年第三季度以来,我们SINE安全,APP漏洞检测中心发现许多APP被检测出含有高危漏洞,包括目前漏洞比较严重的SIM卡漏洞以及安卓端、IOS端漏洞,根据上半年的安全检测以及漏洞测试分析发现,目前移动APP软件漏洞的发展速度上涨百分之30,大部分的APP漏洞都已被商业利用以及窃取用户隐私信息,造成APP软件的数据泄露,数据被篡改,等等。

2096

0

1

|

安全

热门文章

最新文章

1

疑犯追踪第一季/全集Person Of Interest迅雷下载

2

【直播系列之一】1篇文章看懂峰值带宽、流量、转码、连麦、截图五大直播计费方式

3

理解事务的4种隔离级别

4

阿里云网站域名备案流程全过程讲解(图文)

5

在服务器的raid1中安装windows server系统(踩坑记录)

6

如何用Vue实现简易的富文本编辑器,并支持Markdown语法

7

怎么才能快速提高小程序留存率!

8

程序员请放下浮躁的心

9

如何解决域中普通用户只限于10台客户机加入域的数量问题

10

博客园模板 样式优化

1

未来技术纵横谈:区块链、物联网与虚拟现实的融合与创新

34

2

软件体系结构 - 缓存技术(9)缓存穿透

30

3

提升Android应用性能的实用技巧

32

4

工具变量法(两阶段最小二乘法2SLS)线性模型分析人均食品消费时间序列数据和回归诊断(下)

32

5

软件体系结构 - 缓存技术(8)缓存雪崩

36

6

软件体系结构 - 缓存技术(7)Redis持久化方法

36

7

Python用KShape对时间序列进行聚类和肘方法确定最优聚类数k可视化

25

8

软件体系结构 - 缓存技术(6)淘汰策略

31

9

基于R语言股票市场收益的统计可视化分析

34

10

软件体系结构 - 数据分片(2)一致性哈希分片

35

![[恶意代码分析]恶意代码种类以及分析环境介绍](https://ucc.alicdn.com/pic/developer-ecology/4b9fc27df4c04454b03638c718eaa2ca.png?x-oss-process=image/resize,h_160,m_lfit)