简介

Burp Suite是用于攻击和测试Web应用程序安全性的集成平台,包含多个协同工作的工具,支持信息共享与复杂攻击。设计有加速攻击流程的接口,所有工具共享强大框架,处理HTTP消息、持久性、认证、代理、日志和警报。主要用于安全性渗透测试,功能包括拦截修改请求、扫描漏洞、暴力破解表单和执行随机性检查等,提升测试效率。

安装与配置

- 软件下载地址:

- 安装:

- 提示:该软件需要JAVA环境的支持,需提前安装配置好JAVA环境。

- 双击软件安装包,选择安装位置后,都选下一步,直到安装结束。

- 效果图

- 菜单介绍:

- target(目标):显示目标目录结构

- Proxy(代理):拦截HTTP/S的代理服务器,是浏览器和目标应用程序之间的中间人,可以拦截、查看、修改双向上的原始数据流。

- Spider(蜘蛛):网络爬虫,能完整枚举应用程序的内容和功能。

- 注 :在新版本中,将该功能合并在bashboard菜单中

- Scanner(扫描器):自动扫描web安全漏洞

- 注 :在新版本中,将该功能合并在bashboard菜单中

- Intruder(入侵):可对web应用进行自动化攻击

- REpeater(中继器):靠手动操作来触发HTTP请求,并分析应用响应

- Sequencer(会话):分析不可预知的应用程序会话和重要数据项的随机性

- Decoder(解码器):手动执行或对应用智能解码

- Comparer(对比):通过响应和请求得到两项数据的可视化对比

- Extender(扩展):添加第三方插件

https证书导入

Burp Suite 默认是不能抓取到https的请求包的,如果想要抓取HTTPS请求包,需要安装Ca证书。

HTTPS简介

HTTPS (全称:Hypertext Transfer Protocol Secure [5]),是以安全为目标的 HTTP 通道,在HTTP的基础上通过传输加密和身份认证保证了传输过程的安全性 [1]。HTTPS 在HTTP 的基础下加入SSL,HTTPS 的安全基础是 SSL,因此加密的详细内容就需要 SSL。 HTTPS 存在不同于 HTTP 的默认端口及一个加密/身份验证层(在 HTTP与 TCP 之间)。这个系统提供了身份验证与加密通讯方法。它被广泛用于万维网上安全敏感的通讯,例如交易支付等方面

CA证书简介

CA(Certificate Authority,证书授权)是由认证机构服务者签发,是数字签名的技术基础保障,也是网上实体身份的证明,能够证明某一实体的身份及其公钥的合法性,证明该实体与公钥二者之间的匹配关系。

证书是公钥的载体,证书上的公钥与实体身份相绑定。现,一个是签名证书行的PKI机制一般为双证书机制,即一个实体应具有两个证书、两个密钥对,其中一个是加密证书,一个是签名证书,而加密证书原则上是不能用于签名的。

在电子商务系统中,所有实体的证书都是由证书授权中心即CA中心颁发并签名的。一个完整的、安全的电子商务系统必须建立一个完整的、合理的CA体系。CA体系由证书审批部门和证书操作部门组成。

证书安装

- 配置代理

- Proxy SwitchyOmega 扩展安装

- 示例:火狐浏览器

- 浏览器》设置》扩展与主题》 寻找更多附加组件搜索框(搜索:Proxy SwitchyOmega》点击对应扩展,点击安装即可。

- 配置代理:

- 点击新建情景模式》输入名称》选择类型》点击创建

- 填写代理服务器》点击应用选项》完成配置。

- 证书导出

- 浏览器访问:http://burp/,并点击CA certificate下载CA证书。

- 浏览器》设置》搜索证书》点击查看证书》导入下载的CA证书后》重启浏览器

其他模块

Targe功能

Repeater功能

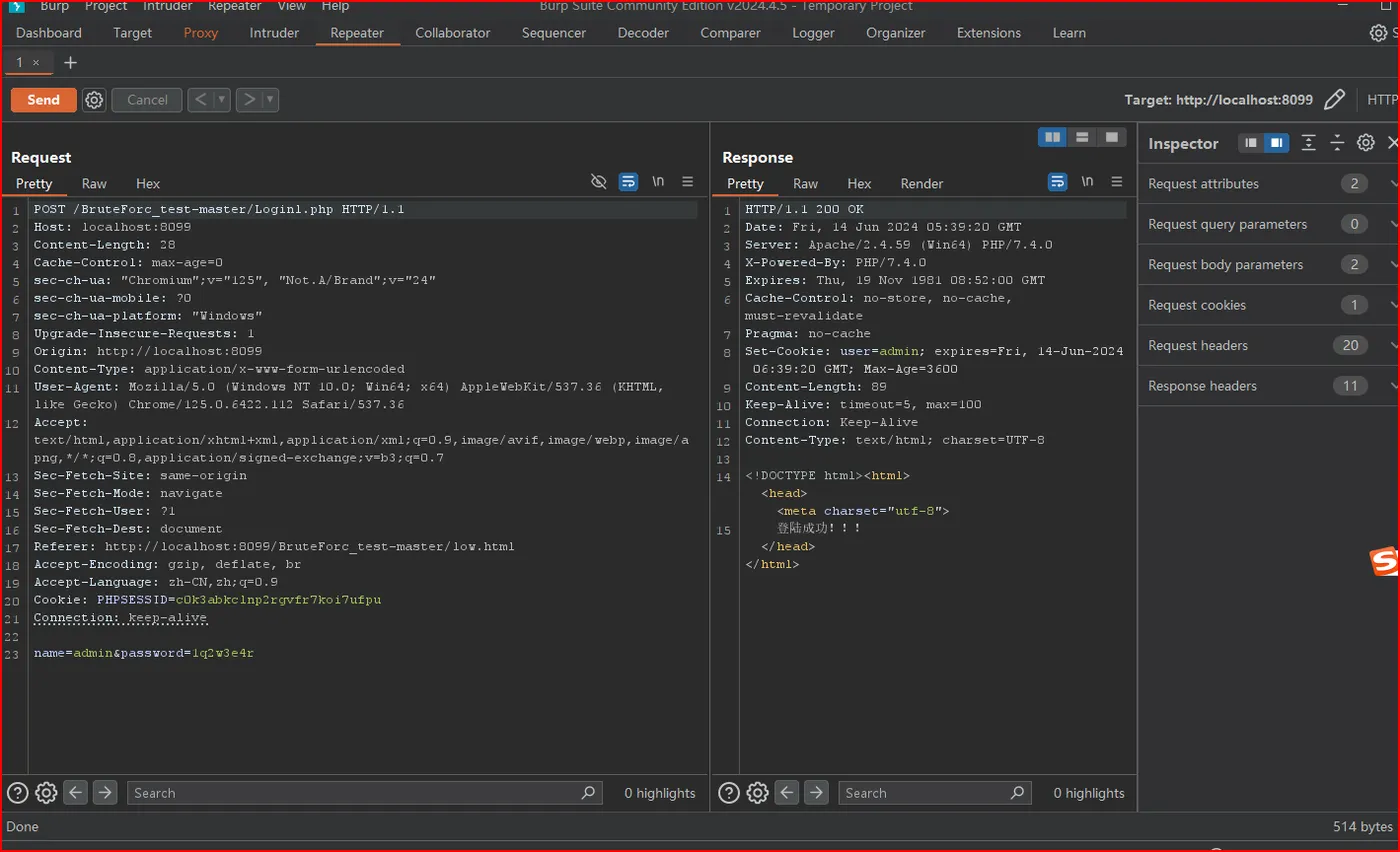

作用:是将抓到的包进行持续重放,模拟浏览器显示内容

- 将请求包发送到repeater

- 可以直接修改Request中的值,点击send后Response返回响应结果。

BruteForc_test靶场实战

- 下载地址:https://github.com/3sNwgeek/BruteForc_test

- 下载完成后,放入到apache服务中即可启动访问

level-1_hint:签到题

- 抓包

- 请求包发送爆破模块

- 爆破模块

- 添加用户名和密码变量

- 攻击模式:

- Sniper(单个逐一爆破,适用于单个变量的爆破)

- Batt ering ram (同时爆破,多个变量一起爆破,适用于验证码爆破)

- Pitchfork(字典爆破)

- Cluster bomb:(字典交集爆破,适用于账号密码都不知道)

- 首先尝试单个密码爆破

- payloads设置

- 导入密码字典

- github公开常用密码字典:https://github.com/k8gege/PasswordDic?tab=readme-ov-file

- 点击 start 开始爆破

- 爆破结束后,通过查询长度的异常值来判断是否是符合的密码

- 密码结果为:1q2w3e4r