面对Nacos作为一款流行的微服务注册与配置中心,其稳定性和易用性备受开发者青睐。但在实际使用过程中,难免会遇到各种各样的问题,其中“暴露到公网后被非法访问甚至改写数据库”是一个较为严重的安全隐患。本文将深入探讨这一问题的原因及解决方案,旨在帮助开发者快速定位并解决问题,确保服务的安全运行。

首先,让我们了解什么是“暴露到公网后被非法访问甚至改写数据库”。在Nacos中,如果服务器直接暴露在公网上,没有足够的安全措施,可能会遭到恶意攻击,导致数据库被非法访问甚至篡改。因此,采取有效的安全措施至关重要。

安全加固步骤

限制公网访问:

为了防止Nacos服务器被公网直接访问,可以使用防火墙规则或云服务商提供的安全组功能来限制只有特定IP地址或IP段可以访问Nacos服务器。# iptables规则示例 iptables -A INPUT -p tcp --dport 8848 -s 192.168.1.0/24 -j ACCEPT iptables -A INPUT -p tcp --dport 8848 -j DROP使用HTTPS协议:

使用HTTPS协议可以加密客户端与Nacos服务器之间的通信,防止敏感信息被窃听。可以通过配置Nacos服务器支持HTTPS来实现这一点。配置示例:

# 在Nacos配置文件中添加HTTPS支持 server.port=8443 nacos.core.ssl.enabled=true nacos.core.ssl.key-store.type=JKS nacos.core.ssl.key-store.path=/path/to/keystore.jks nacos.core.ssl.key-store.password=myKeystorePassword nacos.core.ssl.key-password=myKeyPassword强化数据库安全:

如果Nacos使用的是关系型数据库(如MySQL),确保数据库的安全性同样重要。可以采取以下措施:- 限制数据库访问权限:只允许Nacos服务器上的应用程序访问数据库。

- 禁用远程访问:确保数据库仅允许本地访问。

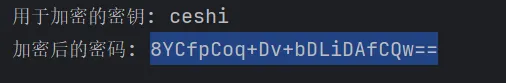

- 使用强密码:为数据库账户设置复杂的密码。

- 定期备份:定期备份数据库,以便在数据丢失或损坏时能够迅速恢复。

启用访问控制:

Nacos支持基于用户名和密码的身份验证。可以配置Nacos来启用访问控制,以限制谁可以访问Nacos服务器。配置示例:

# 在Nacos配置文件中添加访问控制 nacos.auth.enable=true nacos.auth.username=admin nacos.auth.password=admin123监控和审计:

为了及时发现异常访问行为,可以启用Nacos的日志记录功能,并定期审查日志文件。此外,还可以使用第三方监控工具来实时监控Nacos服务器的状态。配置示例:

# 在Nacos配置文件中添加日志级别 logging.level.root=INFO logging.level.org.springframework.security=DEBUG使用安全组:

如果Nacos部署在云平台上,可以利用云服务商提供的安全组功能来进一步限制网络流量。# 云平台安全组规则示例 SECURITY_GROUP_ID=sg-12345678 SECURITY_RULE_NAME=nacos-access-rule SECURITY_RULE_DESCRIPTION="Allow access to Nacos from specific IP" SECURITY_RULE_PORT=8848 SECURITY_RULE_CIDR=192.168.1.0/24 aws ec2 create-security-group --group-name $SECURITY_RULE_NAME --description "$SECURITY_RULE_DESCRIPTION" --vpc-id vpc-123456 aws ec2 authorize-security-group-ingress --group-id $SECURITY_GROUP_ID --protocol tcp --port $SECURITY_RULE_PORT --cidr $SECURITY_RULE_CIDR

总结

当遇到Nacos中的“暴露到公网后被非法访问甚至改写数据库”问题时,应先从限制公网访问、使用HTTPS协议、强化数据库安全、启用访问控制、监控和审计等方面进行加固。如果问题依然存在,则可以考虑使用安全组进一步限制网络流量。通过上述步骤,大多数情况下都能够有效解决这一问题,确保服务的安全运行。

总之,对于Nacos中的“暴露到公网后被非法访问甚至改写数据库”问题,采取系统的安全措施至关重要。通过逐一加固潜在的安全漏洞,结合实际情况灵活调整,往往能够找到最合适的解决方案。