开发者学堂课程【IDaaS企业身份管理:【视频】打通身份孤岛】学习笔记,与课程紧密联系,让用户快速学习知识。

课程地址:https://developer.aliyun.com/learning/course/980/detail/14910

【视频】打通身份孤岛

四、实战演示-从钉钉拉取通讯录

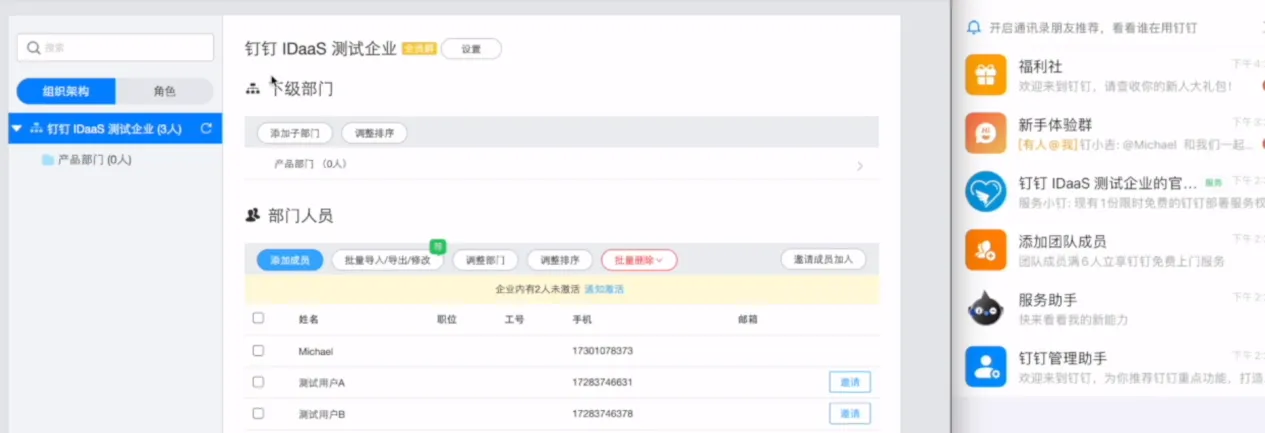

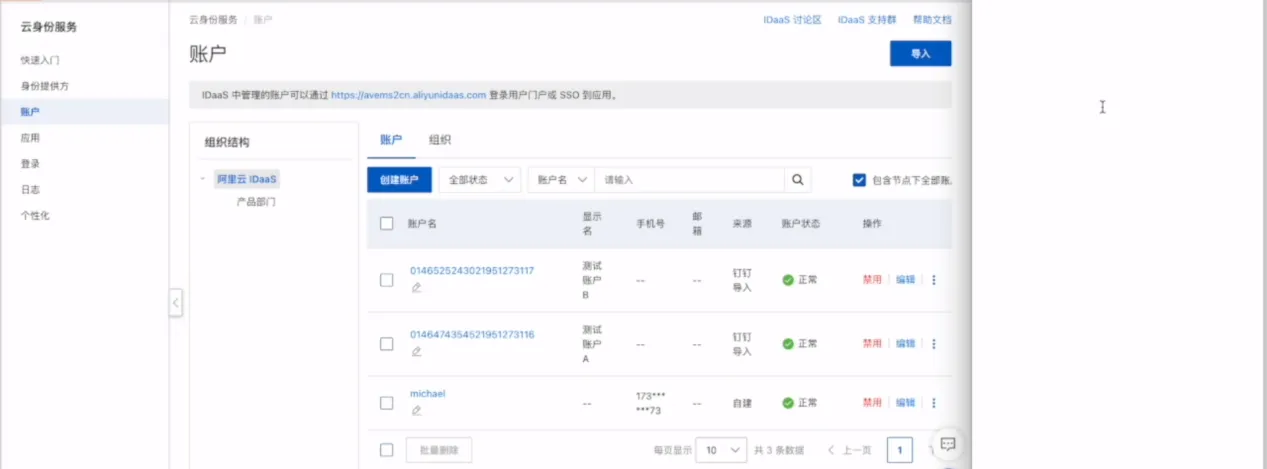

首先准备了一个钉钉的测试企业,创建了测试用户a和b,产品部以及测试的组织,接下来要把钉钉的信息都拉取过来。

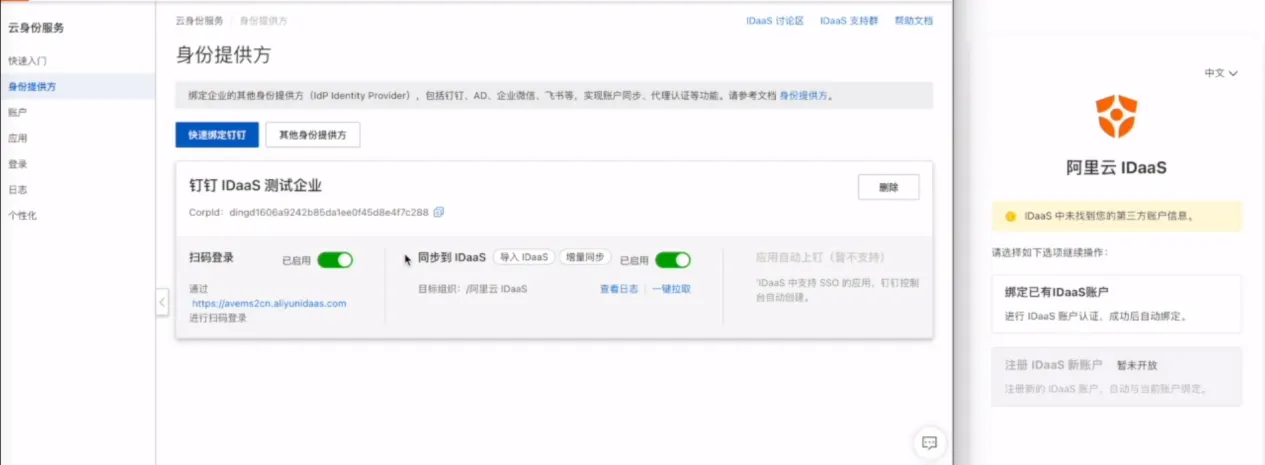

回到产品官网详情页,前往控制台,进入到实例,进入身份提供方,右侧看到手机的截屏,手机已经登陆了移动端钉钉。

进行快速绑定,通过手机扫码,首先要在手机钉钉中开通阿里云第三方录制的相关音频,在手机端点击“免费开通”,选择全部员工都可访问,点击同意协议,立即开通。开通成功后,点击打开应用,进入下一个IDaas的页面。在左侧点击开通后,会出现一个需要绑定的二维码,扫码完成后,和钉钉之间的信息就全部绑定成功了,点击确认授权。钉钉企业已经在IDaas中完成绑定了。

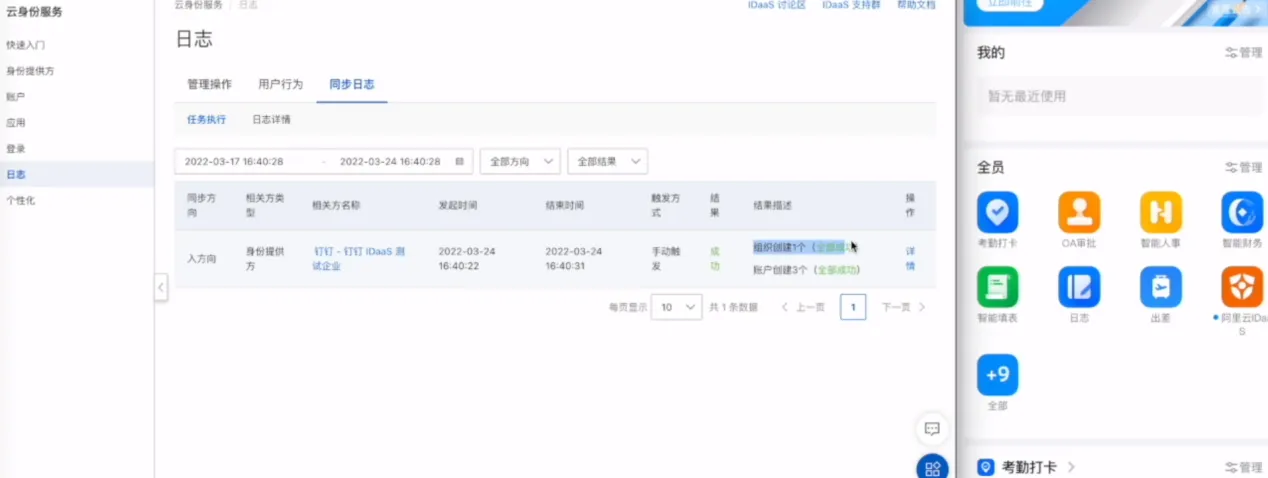

会显示三列的内容,第一列是扫码登录,已经正式启用成功,进行扫码登录或者已经导过来的账号,即之前已经创建好的账号的话,可以单独去绑定一个钉钉的身份信息,允许在未来进行定位算法。第二块IDaas显示一起用,直接点击一键拉取,它会提示把授权范围内的全量的总额和账户全部都拉到公司之间目标节点下来。目标组织节点,在一开始刚才配置的时候选择的是全选,在这里直接确认即可。

导入中点击查看详情,在移动端回到工作台,可以观察到这个应用已经开通完成。

后续版本会支持宣传提供方页面,在高级功能里面去配置一些信息,在钉钉里面可以开启获取手机和邮箱的权限,以便直接拉取信息。整体而已,是非常方便的。

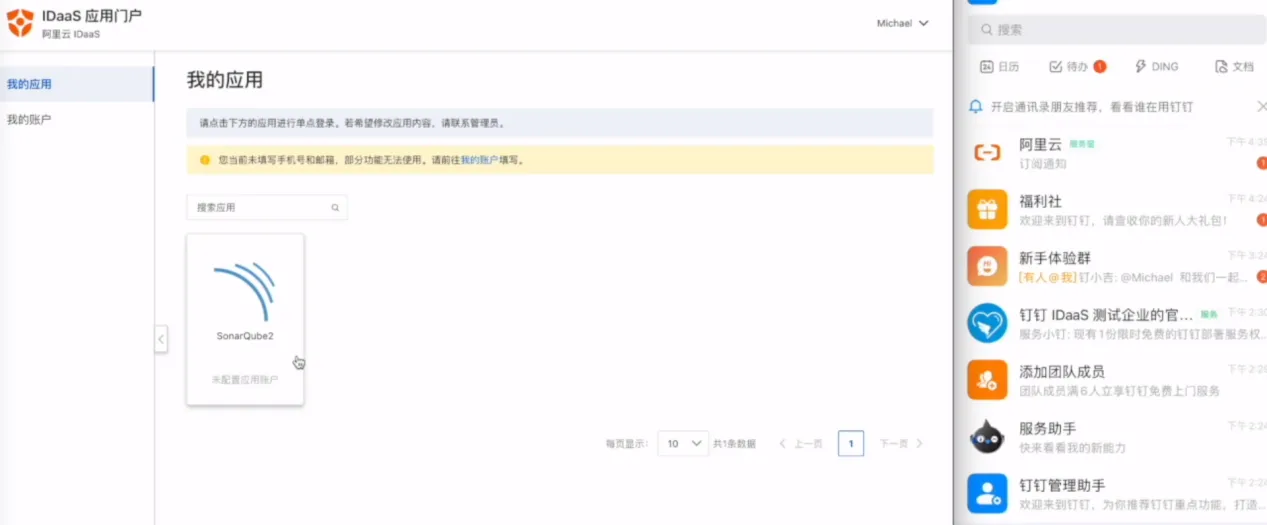

当账号成功导入完成之后,可以在账户里再次进行扫码登录。可以发现直接登录到了IDaas的应用门户。

上图中的Sonar Qube2设置的是全员可访问。之前单独配置了一个阿里云的用户sso的应用,因为那个应用是需要手动去分配哪些用户可访问,之前没有对那个用户进行授权,所以在这里是目前是看不到的,授权以后,用户信息也会出现在这里。

五、实战演示-应用同步配置

从钉钉同步到IDaas中并不是一个终结,很有可能这部分的身份还需要继续同步给其他的下游的应用,或者同步到ad,以下游应用作为一个事例来这个看一下在IDaas怎么去触发到下游的同步。最关键的一点是怎么能够把这条线串起来,在钉钉那边产生的变更可以自动到下游或者其他的业务系统中,通过这一桥梁能够确保整个一处的钉钉里面的修改,在所有的企业身份库中都可以得到及时的这个更新。

接下来查看配置怎么从IDaas同步到应用侧,当前界面是刚才从钉钉那边把账户和拉取过来的数据,右侧可以看到是一个空白页,这其实不是个空白页,是在后边搭建了一个公网可访问的可以接收请求的地址,会把这个请求直接当做内容吐出来,相当于是应用侧,以便一个比较直观的感受,看到应用侧那边接收到IDaas发过去的请求。

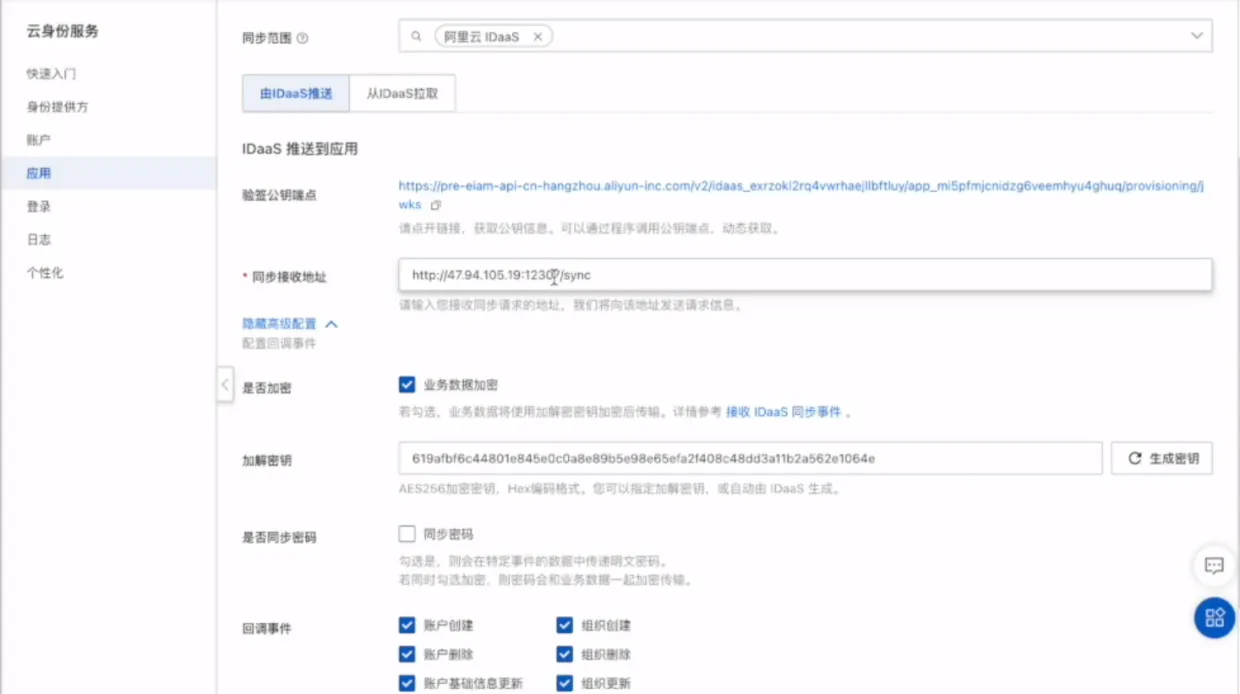

随机进入到一个Sonar Qube ,会有一个同步菜单。在菜单里面需要必填的是同步接收地址,整个的这个配置中同步范围默认是全员范围在这里可以选择想把哪一个节点下的这个账号以及自己的组织节点全部同步出去,此处保持默认,这样通讯录能够和应用能够保持一致。把验签有端点以及出口IP等等信息获取到了之后,再给到应用那边去,包括加减密钥等等信息给到业务。那边去完成对应的验签,解密等等一系列的操作,填写同步接收地址,如果需要去参考一些对接的详情。

总体而言无论发生了什么样的变更,IDaas里面发生什么样的变更,都会往同一个地址按照不同的事件类型去发送请求,下图就是一系列的事件类型,可以在这里随意的勾选希望关注到的事件类型。

在这里直接全选,并且进行保存,保存了之后同步的配置就立即开始生效了,点击一键推送按钮,可以看到对应的账户信息已经推送到这个下游应用中。

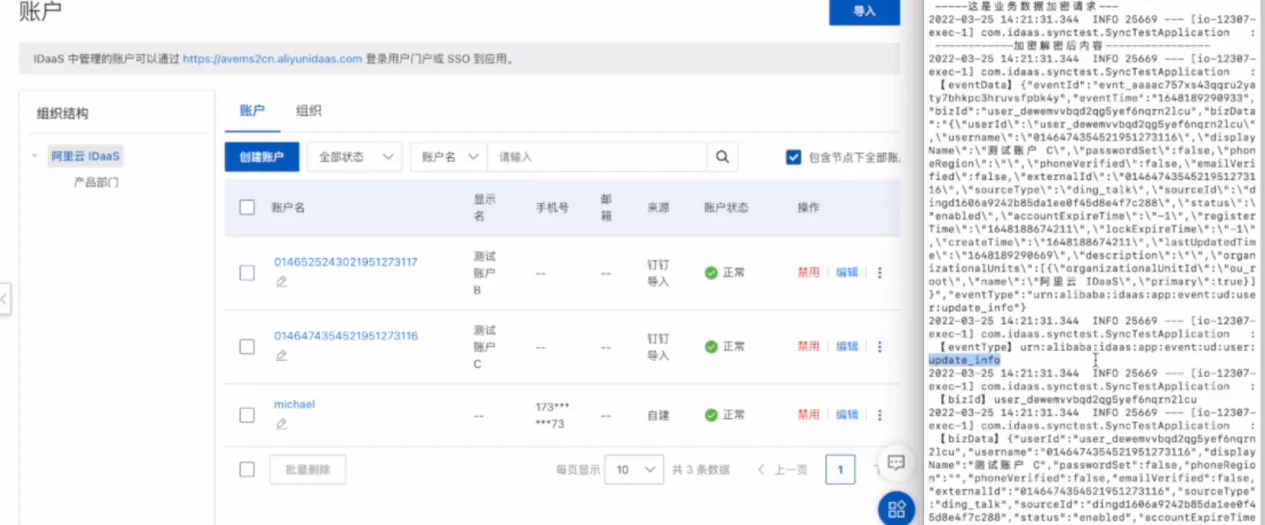

在钉钉这边去进行整体的变更,把应用账户a变更为账户c,会发生的变化:首先在钉钉这边保存成功,然后下图这个页面再一次刷新,可以看到a的名称已经变成c,同时下图右侧可以看到发起了信息变更的请求:

接收到了新的应用,显示名称叫应用账户c,那么这个请求就已经成功接收。假设在钉钉中把这个账户进行一次删除,删除之后在IDaas中这个应用账户中,该账户则已经消失。从IDaas中删除的账户,不能再通过IDaas进行任何情况的访问,会看到下游也会接收到一个user delete这个类型,并且把对应的账户进行删除处理。

通过这样的方式,IDaas既可以当做一个管理中心可以在IDaas上面进行这一系列的管理操作,同时又可以当做一个桥梁,把企业现在正在使用的无论是钉钉还是ad的身份管理的中心,把他们的信息通过IDaas作为桥梁,能够散播到所有的其他的下游业务系统中。这样的话,就不会出现需要重复修改,重复变更的这种情况,能做到一处修改,处处生效。不仅节省时间和精力,同时还能确保操作过程中不会出现误操作或者漏操作等等这样的情况或者行为。这是IDaas能够带来的通过身份同步实现的统一的这个身份管理。

但如果希望刚才这种场景联通的话,IDaas作为公共云服务,需要可以接收网络请求的服务端能够在网络上有一定的连通性,所以在IDaas这边会提供出口IP。应用那边需要把IDaas出口IP加到白名单中,而应用也需要确保IDaas的访问请求能够顺利的到达。同时在这样的过程中,虽然IDaas会有签名和加密的机制,但还是强烈的建议您一定要使用为hdds,通过hdds额外叠加一层传输层面的保护,这是非常重要的一件事情。