Apache Flink未授权访问上传导致的RCE漏洞,这个漏洞目前方案解决吗?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

针对Apache Flink Web Dashboard存在的未授权访问致远程命令执行(RCE)漏洞,用户应采取以下措施进行安全自查与防护

立即更新: 确保使用的Apache Flink版本已经包含了该漏洞的安全修复。持续关注Apache Flink的官方发布,及时应用安全更新和补丁。

访问控制: 实施严格的网络访问控制策略,仅允许信任的源访问Flink Web Dashboard端口,避免暴露于公网或不受控网络环境。

安全自查: 定期进行安全审计,检查是否有未授权访问的迹象,以及监控是否有异常的日志记录或网络活动。

配置验证: 确认Flink的配置遵循最佳安全实践,包括但不限于使用HTTPS加密Web Dashboard通信,以及配置适当的认证机制。

通过上述措施,可以有效缓解或防止因未授权访问而导致的安全风险。务必重视并尽快采取行动,以保护您的系统免受潜在威胁。

针对Apache Flink Web Dashboard存在的未授权访问致远程命令执行漏洞,目前已经解决适用客户

使用 Apache Flink 的用户

新增功能/规格

攻击者可以利用 Apache Flink Web Dashboard 未授权访问致远程命令执行漏洞实现内网渗透和敏感信息获取。请使用 Apache Flink 的用户进行安全自查。

Apache Flink的未授权访问上传导致的RCE漏洞,阿里云实时计算Flink版会及时关注并跟进Apache Flink的官方安全更新。一旦官方提供了修复措施,阿里云会尽快对服务进行升级和安全加固,以保障用户的数据安全。建议您保持订阅阿里云的安全公告和更新通知,及时获取并应用安全补丁。同时确保您的实例配置了合适的访问控制策略,限制不必要的网络访问。

漏洞描述

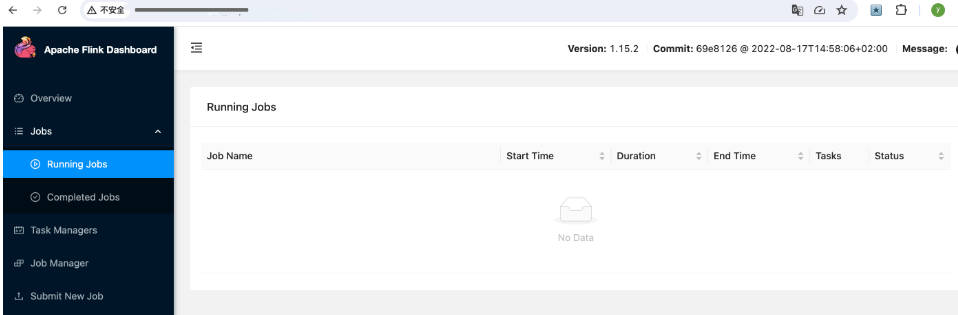

攻击者没有获取到登录权限或未授权的情况下,或者不需要输入密码,即可通过直接输入网站控制台主页面地址,或者不允许查看的链接便可进行访问,同时进行操作。

修复建议:

根据业务/系统具体情况,结合如下建议做出具体选择:

修复方案:

用 Nginx 搞个简单的用户密码登录插件配置,给Flink Web Dashboard 加上登录认证,然后在 flink-conf.yaml 中配置关闭 submit jar 功能菜单的显示;更安全的办法是添加 Kerberos 安全认证。

——参考链接。

实时计算Flink版是阿里云提供的全托管Serverless Flink云服务,基于 Apache Flink 构建的企业级、高性能实时大数据处理系统。提供全托管版 Flink 集群和引擎,提高作业开发运维效率。