Cloud Toolkit ecs服务器部署需要什么子账号权限?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

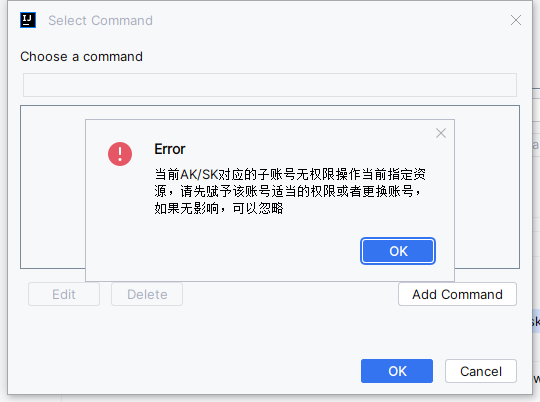

在使用 Cloud Toolkit 部署应用到 ECS服务器 时,子账号需要具备以下权限以确保部署操作能够顺利完成:

子账号需要拥有有效的 AccessKey ID 和 AccessKey Secret,用于调用阿里云API进行身份验证。建议为子账号生成独立的AccessKey,而不是直接使用主账号的AccessKey。

子账号需要具备对目标ECS实例的操作权限,包括但不限于以下操作: - 查询实例信息:ecs:DescribeInstances - 启动实例:ecs:StartInstances - 停止实例:ecs:StopInstances - 重启实例:ecs:RebootInstances

这些权限可以通过为子账号绑定 AliyunECSFullAccess 策略来实现,或者根据最小权限原则,仅授予上述具体操作的权限。

如果部署过程中涉及专有网络(VPC)的变更或配置,子账号还需要具备以下权限: - 管理VPC资源:vpc:DescribeVpcs、vpc:ModifyVpcAttribute - 管理安全组规则:ecs:AuthorizeSecurityGroup、ecs:RevokeSecurityGroup

建议为主账号授予子账号 AliyunVPCFullAccess 权限,或者根据实际需求分配细粒度权限。

根据部署场景的不同,可能还需要以下权限: - OSS存储权限:如果应用依赖OSS存储,子账号需要具备 oss:GetObject 和 oss:PutObject 等权限。 - RDS数据库权限:如果应用需要连接RDS实例,子账号需要具备 rds:DescribeDBInstances 和 rds:ModifyDBInstanceNetwork 等权限。

如果通过Cloud Toolkit将应用部署到 EDAS,子账号需要具备以下权限: - 创建和管理应用:edas:CreateApplication、edas:DeployApplication - 操作实例:edas:StartInstance、edas:StopInstance

具体权限策略可以参考EDAS的RAM用户管理文档。

通过以上权限配置,您可以确保子账号在使用Cloud Toolkit部署应用到ECS服务器时具备足够的权限,同时遵循安全最佳实践。