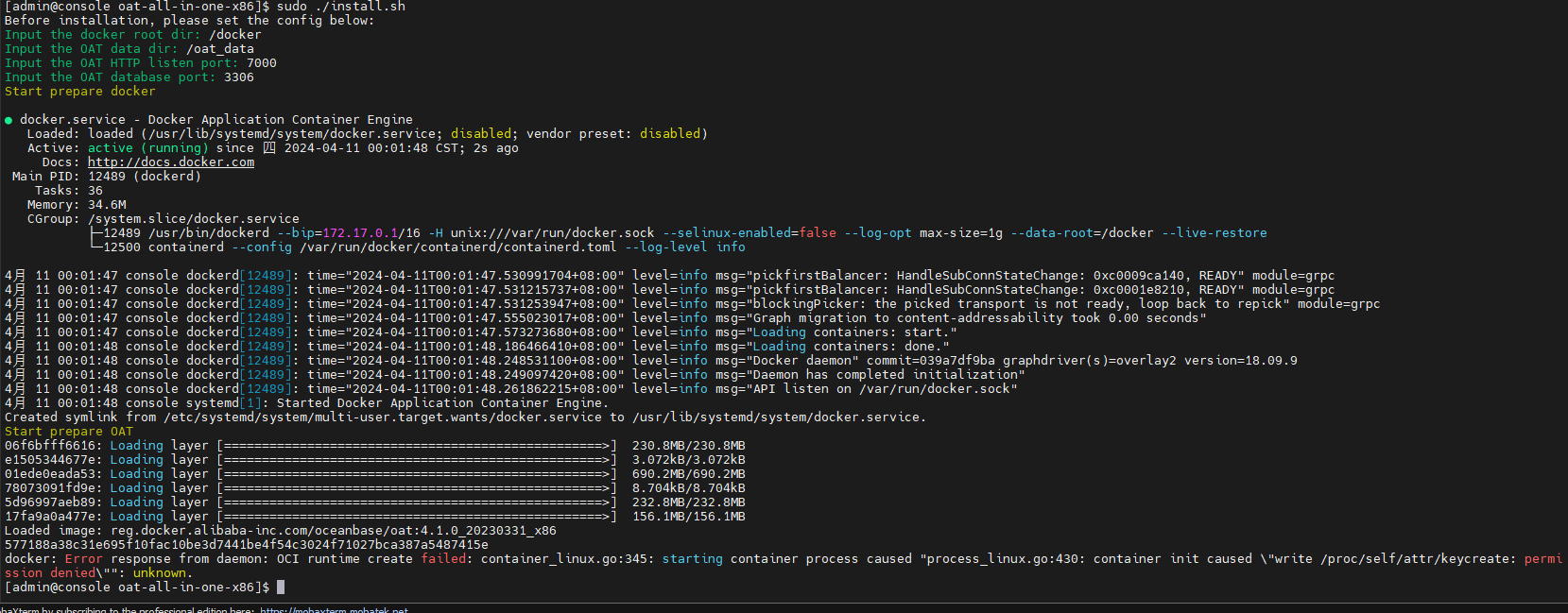

OceanBase数据库docker: Error response from daemon: OCI runtime create failed: container_linux.go:345: starting container process caused ""process_linux.go:430: container init caused \""write /proc/self/attr/keycreate: permission denied\"""": unknown. 这个怎么搞

"

"

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

根据您提供的错误信息,问题的核心是 Docker 容器在启动时遇到了权限问题,具体表现为 write /proc/self/attr/keycreate: permission denied。这通常与宿主机的 SELinux 配置或权限管理有关。以下是解决该问题的详细步骤和建议:

SELinux 是 Linux 系统中的一种安全机制,可能会限制 Docker 容器的某些操作。如果 SELinux 处于 enforcing 模式,可能会导致上述错误。

临时禁用 SELinux(仅用于测试):

sudo setenforce 0

这会将 SELinux 设置为 permissive 模式,允许容器启动。如果问题解决,说明问题确实与 SELinux 相关。

永久调整 SELinux 配置(推荐): 编辑 /etc/selinux/config 文件,将 SELINUX=enforcing 修改为 SELINUX=permissive 或 SELINUX=disabled,然后重启系统:

sudo vi /etc/selinux/config

sudo reboot

注意:禁用 SELinux 可能会降低系统的安全性,请确保了解相关风险,并在生产环境中谨慎操作。

如果您希望保留 SELinux 的功能,可以通过调整 Docker 的 SELinux 标签来解决问题。

在运行容器时,添加 --security-opt label=disable 参数以禁用 SELinux 标签:

docker run --security-opt label=disable <image_name>

或者,在启动 Docker 服务时,全局禁用 SELinux 标签: 编辑 /etc/docker/daemon.json 文件,添加以下内容:

{

"selinux-enabled": false

}

然后重启 Docker 服务:

sudo systemctl restart docker

如果 SELinux 配置无误,可能是宿主机的文件系统权限导致的问题。

确保 Docker 的存储目录(通常是 /var/lib/docker)具有正确的权限:

sudo chmod -R 755 /var/lib/docker

sudo chown -R root:root /var/lib/docker

如果使用了自定义的 Docker 数据目录,请确保该目录的权限正确。

某些情况下,Docker 或 Linux 内核的版本过旧可能导致兼容性问题。

更新 Docker 到最新版本:

sudo yum update docker-ce

sudo systemctl restart docker

更新 Linux 内核到最新稳定版本:

sudo yum update kernel

sudo reboot

如果上述方法均无效,可能是容器镜像本身存在问题。

重新拉取镜像并尝试启动:

docker pull <image_name>

docker run <image_name>

检查镜像是否与当前系统架构兼容(例如,x86_64 或 ARM)。

如果问题仍未解决,可以尝试以下操作: - 检查宿主机的日志文件(如 /var/log/messages 或 journalctl -xe),查找更详细的错误信息。 - 确保 Docker 的存储驱动(如 overlay2)与宿主机的文件系统兼容。

上述方法涵盖了常见的解决方案,您可以根据实际情况逐步排查。如果问题仍然存在,建议提供更详细的日志信息以便进一步分析。

重要提示:在生产环境中,修改 SELinux 或系统权限配置可能会影响安全性,请务必在操作前备份数据并评估风险。您可以复制页面截图提供更多信息,我可以进一步帮您分析问题原因。