有没有老铁调用过钉钉这个接口呢?

我现在是第一次调用获取,然后用里面token信息获取用户授权信息没问题,

然后把accessToken存储起来,下次另外一个用户授权登录怎么还是之前用户资料信息

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

根据您描述的问题,您在调用钉钉接口时遇到了一个关于 accessToken 的问题:首次获取的 accessToken 被存储后,在另一个用户授权登录时仍然返回了之前用户的资料信息。这可能是由于对 accessToken 的使用或存储逻辑存在误解或错误配置导致的。

以下是针对该问题的详细分析和解决方案:

accessToken 的作用范围accessToken 是 OAuth2.0 协议中用于标识用户身份的临时令牌,通常与特定用户绑定。如果您的系统将 accessToken 存储为全局变量或未区分用户存储,则可能导致不同用户之间共享了同一个 accessToken,从而返回了错误的用户信息。

oauthcode) 的唯一性在 OAuth2.0 流程中,oauthcode 是用户授权后生成的一次性代码,用于换取 accessToken。每个用户的 oauthcode 是唯一的,因此每次用户授权登录时都应重新获取新的 oauthcode 和对应的 accessToken。

如果您在服务端缓存了 accessToken,但未正确区分用户身份(例如通过用户 ID 或会话标识),则可能导致后续请求中使用了错误的 accessToken。

为了确保每次用户授权登录时都能正确获取对应用户的信息,请按照以下步骤进行排查和优化:

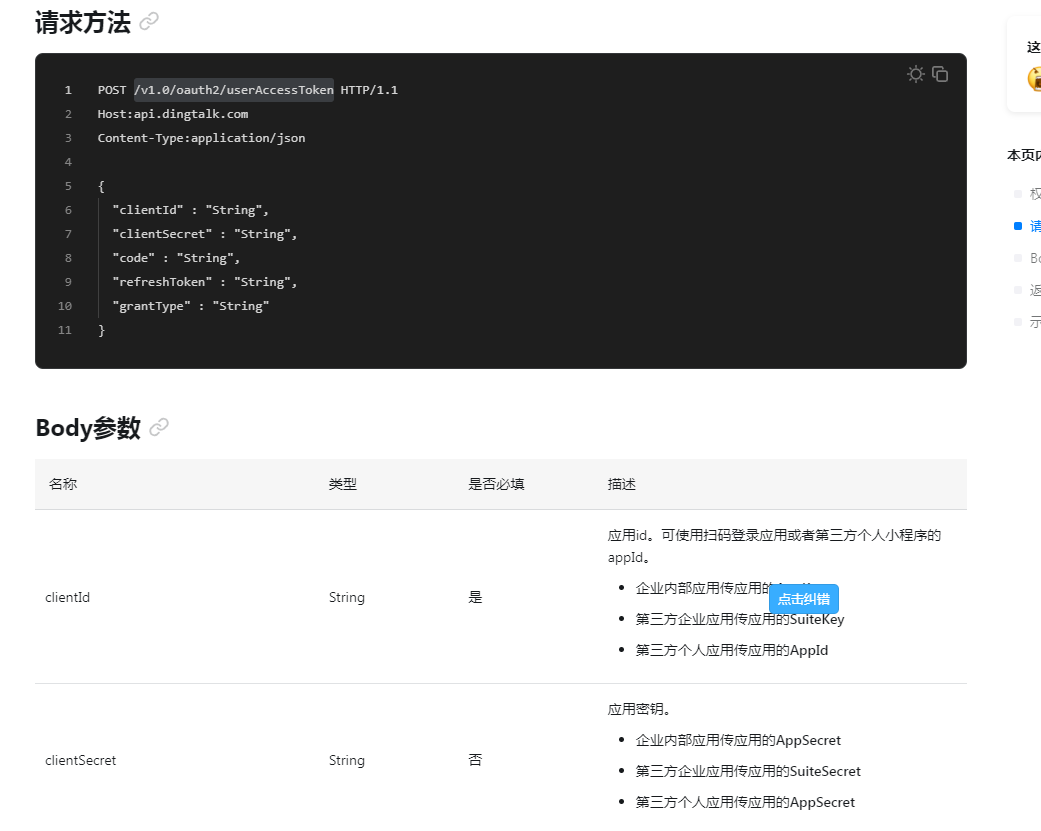

oauthcodeoauthcode。redirect_uri 并附带 oauthcode 和 state 参数。oauthcode 换取新的 accessTokenoauthcode 调用钉钉的 getAccessTokenByAuthCode 接口,换取新的 accessToken。示例请求:

POST /oauth2/access_token HTTP/1.1

Host: api.dingtalk.com

Content-Type: application/json

{

"clientId": "your_client_id",

"clientSecret": "your_client_secret",

"code": "new_oauth_code",

"grantType": "authorization_code"

}

accessTokenaccessToken 时,必须将其与用户身份绑定。可以使用以下方式:

accessToken 存储在数据库中,并与用户 ID 关联。accessToken 存储在用户的会话(Session)中,确保每个用户的会话独立。# 假设使用用户 ID 绑定 accessToken

user_id = get_current_user_id()

access_token = fetch_access_token_from_dingtalk(oauth_code)

store_access_token(user_id, access_token)

accessToken 的有效性accessToken 获取用户信息时,建议先验证其有效性。如果发现 accessToken 已过期或无效,应重新获取新的 accessToken。GET /user/getuserinfo HTTP/1.1

Host: api.dingtalk.com

Authorization: Bearer your_access_token

accessToken 通常具有较短的有效期(如 2 小时)。请确保在有效期内使用,否则需要通过刷新令牌(refresh_token)重新获取。accessToken 暴露在前端或日志中,避免被恶意使用。accessToken 独立存储,避免混淆。通过上述分析和解决方案,您可以确保每次用户授权登录时都能正确获取对应用户的信息。关键点包括: 1. 每次授权登录时重新获取 oauthcode 和 accessToken。 2. 将 accessToken 与用户身份绑定存储。 3. 验证 accessToken 的有效性并及时刷新。

如果问题仍未解决,建议检查钉钉开放平台的文档或联系技术支持以获取进一步帮助。