Dubbo这个bug还存在不?

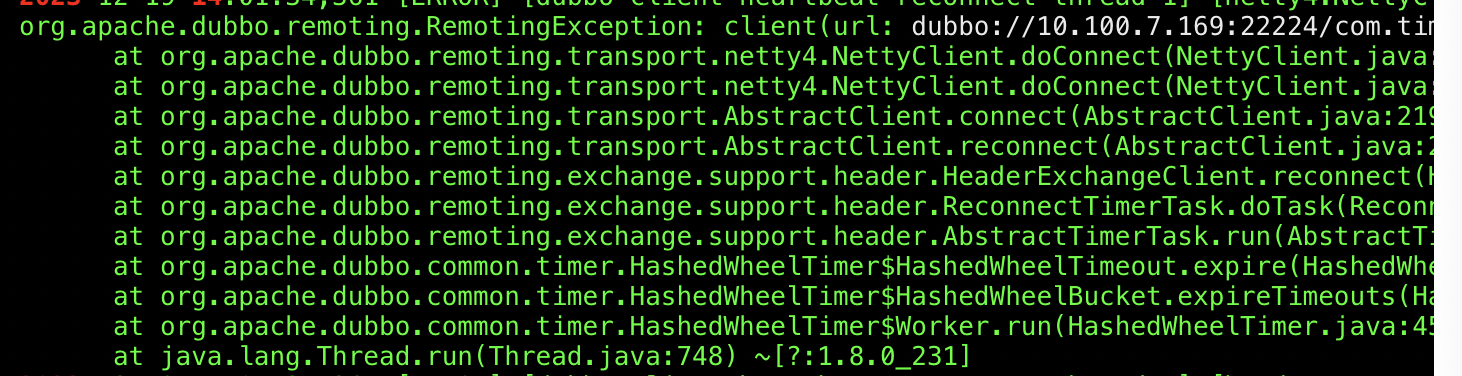

我们现在用的dubbo是3.2.5,但是还是有类似的报错呢。https://github.com/apache/dubbo/issues/6627

https://github.com/apache/dubbo/issues/8752

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

根据您提供的信息以及知识库中的相关资料,以下是关于Dubbo漏洞问题的详细解答:

您提到目前使用的Dubbo版本为3.2.5,并且仍然遇到类似的安全报错。根据知识库中的资料,以下是一些可能相关的漏洞及其修复建议:

toString方法,进而导致RCE攻击。serialization.security.check=true,以开启强校验功能。升级Dubbo版本:

检查第三方依赖:

com.rometools:rome升级到1.7.0或更高版本。com.caucho:quercus升级到4.0.45或更高版本。JDK版本升级:

com.sun.jndi.ldap.object.trustURLCodebase=false

com.sun.jndi.rmi.object.trustURLCodebase=false

安全组配置:

0.0.0.0/0的授权对象。启用强校验:

serialization.security.check=true,以增强反序列化的安全性。根据知识库资料和您的描述,Dubbo 3.2.5版本可能存在已知的安全漏洞(如CVE-2021-43297和CVE-2021-25641)。建议您尽快升级到Dubbo 3.2.11或更高版本,并按照上述步骤进行修复和配置。同时,确保第三方依赖和JDK版本的安全性,避免潜在的风险。

如有进一步问题,请随时提供详细信息以便我们协助解决。您可以复制页面截图提供更多信息,我可以进一步帮您分析问题原因。