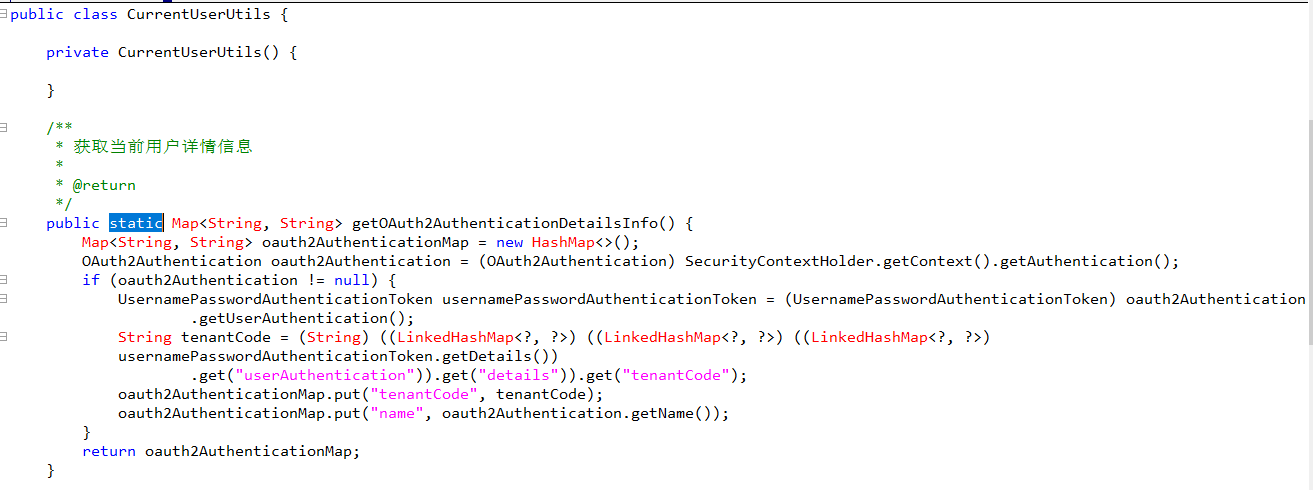

Nacos中从SecurityContextHolder.getContext().getAuthentication()获取信息并存储到HashMap里,然后封装成全局static方法供其他引用,这样写有安全隐患吗?例如线程安全、脏数据等等。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

在Nacos或任何基于Java Spring Security的应用中,使用SecurityContextHolder.getContext().getAuthentication()来获取认证信息是一种常见做法。但是,将这些信息存储到全局静态HashMap里,并封装成全局静态方法供其他地方引用,确实存在一些潜在的安全隐患和并发问题:

线程安全问题:全局静态HashMap在多线程环境下可能会遇到线程安全问题。如果多个线程同时尝试读写这个Map,可能会导致数据不一致、脏读或者并发修改异常。为了解决这个问题,你可以考虑使用线程安全的容器,如ConcurrentHashMap,它提供了内置的锁机制以支持并发访问。

数据时效性与一致性:用户认证状态可能随时间变化(例如,用户登出或权限更新),而全局静态变量中的数据不会自动更新。这意味着,如果其他服务依赖于这个全局Map中的认证信息,它们可能会使用过时或不准确的信息,从而引发权限控制错误或安全漏洞。

内存泄漏风险:长期存储大量对象在静态变量中,尤其是当这些对象包含敏感信息时,可能会增加内存占用,且不容易被垃圾回收,有潜在的内存泄漏风险。

安全性考量:将认证信息暴露在全局静态变量中,增加了信息泄露的风险。即使是在服务器内部,也应尽量减少敏感信息的直接暴露,遵循最小权限原则和数据隔离原则。

建议的做法是: - 尽量避免使用全局静态变量存储此类信息,特别是在涉及到用户认证和授权的场景。 - 如果需要跨服务共享认证信息,可以考虑使用更安全的方式,比如通过Token传递并在每次请求时验证(JWT就是一个例子),或者利用分布式缓存(如Redis)并设置合理的过期时间。 - 在微服务架构中,可以利用服务间通信机制(如Feign客户端配合Spring Security OAuth2资源服务器)来传递和验证认证信息,确保每次请求都是经过验证的。

总之,虽然你的方案在某些简单场景下可能工作,但从系统设计的角度看,考虑到性能、安全性和可维护性,推荐采用更加健壮和安全的解决方案。

阿里云拥有国内全面的云原生产品技术以及大规模的云原生应用实践,通过全面容器化、核心技术互联网化、应用 Serverless 化三大范式,助力制造业企业高效上云,实现系统稳定、应用敏捷智能。拥抱云原生,让创新无处不在。