请问一下rocketmq4.9.4这个漏洞该怎么解决呢?漏洞信息为:服务器支持 TLS Client-initiated 重协商攻击(CVE-2011-1473) 漏洞,禁掉tls1参数好像也不得行

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

该漏洞存在于SSL renegotiation的过程中。对于使用SSL重协商功能的服务都会受其影响。 特别的,renegotiation被用于浏览器到服务器之间的验证。 虽然目前可以在不启用renegotiation进程的情况下使用HTTPS,但很多服务器的默认设置均启用了renegotiation功能。 该漏洞只需要一台普通电脑和DSL连接即可轻易攻破SSL服务器。 而对于大型服务器集群来说,则需要20台电脑和120Kbps的网络连接即可实现。 SSL是银行、网上电子邮件服务和其他用于服务器和用户之间保护私人数据并安全通信必不可少的功能。 所以本次拒绝服务漏洞影响范围非常广危害非常大。 具体配置如下

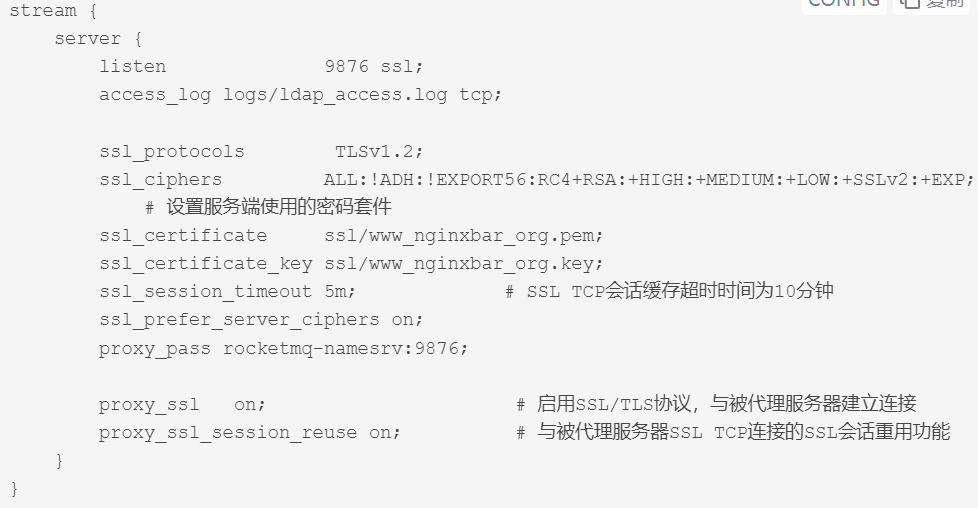

因为rocketmq使用tls协议来处理通信,但是仍然使用tlsV1协议版本,改漏洞应该是因为tls协议版本过低导致的,所以需要通过一些方案修改tls协议版本。 解决方案: rocketmq不释放或者映射端口,然后部署一个nginx的容器。将nginx容器与rocketmq-nameserver容器通过docker网桥进行连接,使用nginx代理rocketmq-nameserver的9876端口;然后在nginx代理层对该漏洞进行修复,然后释放nginx端口,映射为9876。此外需要在nginx上要采用stream的配置方式。因为nginx默认不会安装tcp的ssl组件(ngx_stream_ssl_module),重新编译nginx。配置如下

stream {

server {

listen 9876 ssl;

access_log logs/ldap_access.log tcp;

ssl_protocols TLSv1.2;

ssl_ciphers ALL:!ADH:!EXPORT56:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv2:+EXP;

# 设置服务端使用的密码套件

ssl_certificate ssl/www_nginxbar_org.pem;

ssl_certificate_key ssl/www_nginxbar_org.key;

ssl_session_timeout 5m; # SSL TCP会话缓存超时时间为10分钟

ssl_prefer_server_ciphers on;

proxy_pass rocketmq-nameserver:9876;

proxy_ssl on; # 启用SSL/TLS协议,与被代理服务器建立连接

proxy_ssl_session_reuse on; # 与被代理服务器SSL TCP连接的SSL会话重用功能

}

}

楼主可以升级更新版本解决该问题,或者提个工单咨询一下阿里官方。如果不想更新版本,可以使用nginx代理来解决当前版本的问题。

消息队列RocketMQ版作为阿里系产品,既然你通过配置参数的形式无法解决TLS Client-initiated重协商攻击(CVE-2011-1473)漏洞,那么再去网上搜索解决方案的话,会是一个很耗时的过程,个人有两个小建议:第一,你可以直接升级消息队列RocketMQ版的版本,截止目前的最新版本是2022-10-09发布的rocketmq-client-java 5.0.2版本,5.x系列版本的功能特性也更加强大,  第二,如果担心升级版本会有其他的问题,那么建议你可以直接提工单资讯专业技术人员解决方案,如果没有合适的解决方案就咨询一下当前最新版本5.0.2是否能完全向下兼容你的4.9.4版本,相信专业的人员一定会给你专业的解决的。

第二,如果担心升级版本会有其他的问题,那么建议你可以直接提工单资讯专业技术人员解决方案,如果没有合适的解决方案就咨询一下当前最新版本5.0.2是否能完全向下兼容你的4.9.4版本,相信专业的人员一定会给你专业的解决的。

你好,请您进行如下操作: rocketmq不释放或者映射端口,然后部署一个nginx的容器。 将nginx容器与rocketmq-namesrv容器通过docker网桥进行连接,使用nginx代理rocketmq-namesrv的9876端口; 然后在nginx代理层对“TLS Client-initiated 重协商攻击”漏洞进行修复,然后释放nginx端口,映射为9876.

详细处理操作:漏洞处理方案

阿里云拥有国内全面的云原生产品技术以及大规模的云原生应用实践,通过全面容器化、核心技术互联网化、应用 Serverless 化三大范式,助力制造业企业高效上云,实现系统稳定、应用敏捷智能。拥抱云原生,让创新无处不在。