RDS上建立的账户是面向所有机器(%),却在ECS1上连不上RDS,ECS2上可以连接上。RDS上的白名单也确认了没问题。

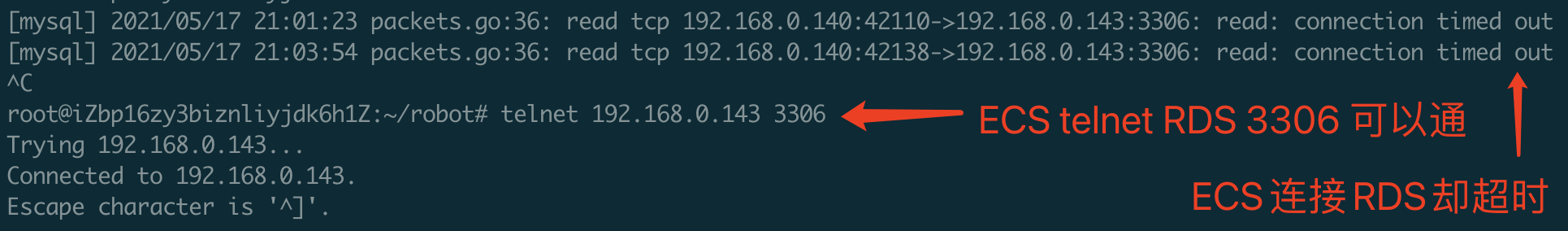

ECS1:192.168.0.140(专有网络) ECS2:192.168.0.141(专有网络) RDS:192.168.0.143(专有网络) ECS1可以ping通RDS,Telnet 3306也能通,但是在ECS1上连接RDS时却每次都是超时。 ECS2可以ping通RDS,Telnet 3306也能通,也能连接上RDS。

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

遇到这种情况,尽管ECS1可以ping通RDS实例并且telnet 3306端口也通,但连接超时可能是因为其他网络配置或安全设置问题。以下是一些排查步骤和建议:

检查ECS1的安全组规则:确保ECS1的安全组入站规则中允许从ECS1的IP地址访问RDS的3306端口。即使ECS与RDS位于同一VPC内,默认安全组规则也可能需要手动调整以允许特定流量。

检查RDS实例的网络类型:确认RDS实例是专有网络(VPC)类型,并且与ECS实例处于同一个VPC内。虽然您提到它们都在专有网络,但还是需要确认它们确实属于同一个VPC和交换机(VSwitch)。

查看ECS1的路由表:进入ECS1所在的VPC的路由表,检查是否有到RDS所在子网的正确路由条目。应该有一条指向目标为RDS子网CIDR、下一跳类型为VPC路由器的路由规则。

检查ECS1的网络ACL(网络访问控制列表):如果启用了网络ACL,确保网络ACL规则没有阻止从ECS1到RDS的出站流量。

使用私有DNS解析:在阿里云环境中,确保ECS1能够通过私有DNS解析RDS的内网域名。尝试使用RDS的内网域名而非IP地址进行连接。

检查ECS1的防火墙设置:虽然不太常见,但ECS实例自身的操作系统层面(如iptables或其他软件防火墙)也可能阻止了对外的数据库连接。

客户端连接参数:确认ECS1上使用的数据库客户端没有错误的配置,比如超时设置过短或者不正确的SSL设置(如果RDS配置了SSL连接)。

测试使用命令行工具直接连接:在ECS1上尝试使用mysql命令行工具或其他数据库管理工具直接连接RDS,排除应用程序层面的问题。

如果以上所有配置都确认无误,建议联系阿里云技术支持进一步排查,可能存在更深层次的网络配置问题或需要阿里云平台侧的协助。您也可以通过ECS一键诊断全面排查并修复ECS问题。