cat /usr/lib/systemd/system/eisc-anfang.service [Unit] # 服务描述 Description=eisc anfang # 在网络初始化之后启动 #After=network.target remote-fs.target nss-lookup.target After=auditd.service systemd-user-sessions.service time-sync.target [Service] #Type=forking # 保留一个守护进程,持续运行,会报错,不加这个参数。 #PrivateTmp=true # 工作目录 WoringDirectory=/eisc/anfang # 启动命令 ExecStart=/eisc/anfang/ip.sh RestartSec=30s # 重启服务, 无效, # 需要在脚本里面自己加 无限循环,保持运行生命 [Install] # 当系统以多用户方式启动时,这个服务需要被自动运行 WantedBy=multi-user.target nano /eisc/anfang/ip.sh #!/bin/bash # 小绿叶技术博客扫段攻击拦截系统 #抓包监控tcp攻击ip进行拦截。 zhuabao(){ echo "eisc 安防系统启动扫描,时间 :" `date +%Y-%m-%d-%H:%M:%y` >> /root/eisc-anfang.txt # 将firewalld 防火墙加入开机启动 folder="/anfang/ip" mkdir -p $folder # 抓包等待30s 杀掉进程,符号 & 并列执行 zdyljs=1800 timetcp=300 tcpdump -nn > $folder/ipfwyuan.txt & sleep $timetcp ; killall -9 tcpdump ; sleep 3 echo "访问限制tcp连接数;$zdyljs 抓包时长为 $timetcp" rm -rf $folder/ipfw.txt cat $folder/ipfwyuan.txt | awk -F" " '{print $3}' | awk -F"." '{print $1 "." $2 "." $3 "." $4}' |sort | uniq -c > $folder/ipfw.txt #sed -nr 's/(^|.*[^0-9])(([0-9]+\.){3}[0-9]+).*/\2/p' $folder/ipfwyuan.txt |sort | uniq -c > $folder/ipfw.txt #筛选出日志的ip 记录 #sed -i "s/\[/ /g" $folder/ipfw.txt;sed -i "s/\]/ /g" $folder/ipfw.txt ; sed -i "s/>/ /g" $folder/ipfw.txt ; sed -i '/[a-zA-Z]/d' $folder/ipfw.txt ; #sed -i '/.../d' $folder/ipfw.txt ; sed -i '/:/d' $folder/ipfw.txt ; sed -i "/^$/d" $folder/ipfw.txt # 清除文件特殊字符和空格 sed -i "/^$/d" $folder/ipfw.txt cat $folder/ipfw.txt #-------------------------------- 防火墙 ------------------------------------------# echo "查询数据库白名单:" mysql -h 10.111.111.2 -uenchantment -peisccn -e "use enchantment;select * from setip" mysql -h 10.111.111.2 -uenchantment -peisccn@eisc -e "use enchantment;select * from setip" > /anfang/ip/bmd-ip.txt #查询数据库白名单,脚本每次执行查询一次数据库 #---------- 白名单:判断是否拦截 -------# } # zhuabao bmd(){ file="/anfang/ip/bmd-ip.txt" # 白名单文件 pd=`cat $file | awk -F" " '{print $3}' | grep $ip` # 白名单文件打印第三列为ip地址 # 没有数据库可以删除查询数据库,可以直接写入 if [ ${#pd} -lt 7 ] # ${#} 符号标识字符串长度 then echo "查询匹配 ip: $ip 的长度小于7 没有白名单,将被禁止访问 " else echo "ip: $ip 不小于7查询到数据有白名单,ip 不会被拦截" ip="" fi } #安全防火墙拦截规则执行firewalld firewalldjz(){ iptables -I INPUT -s $ip -j DROP } #------------ ip 白名单:被封禁后解除限制 ------------# bmdIP(){ # 小绿叶结界-解除ip限制,由ip白名单库放行 ip=(`cat /anfang/ip/bmd-ip.txt | awk -F" " '{print $3}' `) for((i>0;i<${#ip[*]};i++)) do ip=${ip[$i] } ipd=$(echo $ip | awk -F"." '{print $1 "." $2 "." $3 "." "0/24"}') echo "解除ip:$ip 解除ip网段:$ipd" ID=`iptables -L -n --line-number | grep $ip | awk -F" " '{print $1}'` ; echo "ID : $ID ip: $ip 将被解除限制访问" && iptables -D INPUT $ID ID=`iptables -L -n --line-number | grep $ipd | awk -F" " '{print $1}'` ; echo "ID : $ID ipd: $ipd 将被解除限制访问" && iptables -D INPUT $ID iptables -I INPUT -s $ip -p TCP --dport 1:65535 -j ACCEPT done } #--------- 安防监控异常 ip ---------# anfangip(){ NR=$(cat $folder/ipfw.txt | wc -l); echo $NR ipfw=(`cat $folder/ipfw.txt | awk -F" " '{print $2}'`) ; echo $ipfw for((i=0;i<$NR;i++)) do ljs=`cat $folder/ipfw.txt | grep ${ipfw[$i]} | awk -F" " '{print $1}'` ; echo "${ipfw[$i]} 连接数为: $ljs" if [ $ljs -gt $zdyljs ] then ip=${ipfw[$i]} iphc=$ip bmd firewalldjz if [ ${#ip} -lt 7 ] then echo `date +%Y-%m-%d-%H:%M:%y` " $iphc 存在白名单, 连接次数:$ljs " >> $folder/jinzhiip.txt else echo `date +%Y-%m-%d-%H:%M:%y` "$ip 连接数为: $ljs 超过法制:$zdyljs 连接数" >> $folder/jinzhiip.txt fi fi done } #anfangip #--------- 安防日志文件 ---------# filelog(){ cat $folder/ipfw.txt >> $folder/rizhi.txt echo `date` >> $folder/rizhi.txt # 实时监控日志ipfw.txt存入长期保存ip地址库 rizhi.txt # cat $folder/rizhi.txt > /root/rizhi.txt } filelog # #--------- 安防监控异常 ip 网段 ---------# anfangipd(){ cat /dev/null > $folder/saoduanrun.txt # 情况实时计算网段库,重新计量记录 cat $folder/ipfwyuan.txt| awk -F" " '{print $3}' | awk -F"." '{print $1 "." $2 "." $3}' |sort | uniq -c > $folder/saoduanrun.txt ; echo "--------- 获得实时日志 saoduanrun.txt 开始判断 -------------- " cat $folder/saoduanrun.txt >> $folder/saoduan.txt ; cat $folder/saoduan.txt > /root/saoduan.txt # 获得网段:实时日志 rizhi.txt 过滤ip段; 存入实时 saoduanrun.txt 扫段日志 ; 扫段日志长期保留ip网段库 saoduan.txt wdk=(`cat $folder/saoduanrun.txt | awk -F" " '{print $2 }'`) # 定义ip段数组:打印第二列为ip NR=${#wdk[*]} # 数组的所有个数为个数 for((i=0;i<$NR;i++)) do wdsa=`cat $folder/saoduanrun.txt | grep ${wdk[$i]} | awk -F" " '{print $1}'` # 查看文本,过滤ip,打印第一列为 并发数量 ip=${wdk[$i]} if [ $wdsa -gt $zdyljs ] then bmd ip=`echo "$ip.0/24"` iphc=$ip firewalldjz if [ $ip -lt 7 ] then echo `date +%Y-%m-%d-%H:%M:%y` "存在白名单:$iphc 连接次数:$wdsa " >> $folder/saoduan.txt else echo `date +%Y-%m-%d-%H:%M:%y` "禁止访问: $ip 网段连接数为: $wdsa 超过法制:$zdyljs 连接数 " >> $folder/saoduan.txt fi else echo "$ip.0/24 没有违反规定并发:$zdyljs ,不进行限制 当前并发: $wdsa " fi done } # anfangipd && bmdIP ; iptables -L -n --line-number | grep DROP # 拦截ip 与 ip 白名单解除限制 # export eisc # 全局变量 eisc # set unset eisc # 取消全局变量 eisc # /etc/profile ~/bashrc 环境变量 #您在 /var/spool/mail/root 中有邮件 function main(){ while : do zhuabao && anfangip && anfangipd && bmdIP && iptables -L -n --line-number | grep DROP sleep 3 # 由于tcpdump 抓包,会占用5分钟,抓完流程走完,在受到循环流程,持续运行 done echo `date` "程序已经间隔 360 秒,继续运行" echo `date` "程序已经间隔 360 秒,继续运行" >> /root/eisc-anfang.txt } main

tcpdump 方式检测ip 网段 扫段 tcp并发数攻击防御shell 脚本

2021-10-10

610

版权

版权声明:

本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《

阿里云开发者社区用户服务协议》和

《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写

侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

本文涉及的产品

简介:

tcpdump 自定义抓包时间将信息存入文件, 以systemd 系统服务方式进行启动

目录

相关文章

|

7月前

|

机器学习/深度学习

人工智能

网络协议

|

7月前

|

Shell

Linux

网络安全

|

网络协议

算法

Linux

TCP 协议报文格式&tcpdump抓包工具

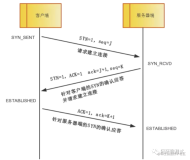

之前文章介绍过 wireshark 抓包工具的 捕获过滤器 和 显示过滤器,而 捕获过滤器 使用的 BPF 过滤语法可以在 tcpdump 中使用,tcpdump 可以在 Linux 服务端使用,熟悉和了解 tcpdump 抓包工具的使用,可以帮助分析服务端数据报文的情况。

258

0

0

|

2月前

|

监控

网络协议

Shell

ip和ip网段攻击拦截系统-绿叶结界防火墙系统shell脚本

这是一个名为“小绿叶技术博客扫段攻击拦截系统”的Bash脚本,用于监控和拦截TCP攻击。通过抓取网络数据包监控可疑IP,并利用iptables和firewalld防火墙规则对这些IP进行拦截。同时,该系统能够查询数据库中的白名单,确保合法IP不受影响。此外,它还具备日志记录功能,以便于后续分析和审计。

54

6

6

|

4月前

|

存储

监控

网络协议

在Linux中,如何使用 tcpdump 监听主机为 192.168.1.1,tcp 端⼝为 80 的数据,并将将输出结果保存输出到tcpdump.log?

在Linux中,如何使用 tcpdump 监听主机为 192.168.1.1,tcp 端⼝为 80 的数据,并将将输出结果保存输出到tcpdump.log?

132

2

2

|

7月前

|

供应链

JavaScript

Shell

供应链投毒预警 | 恶意NPM包利用Windows反向shell后门攻击开发者

本周(2024年02月19号),悬镜供应链安全情报中心在NPM官方仓库(https://npmjs.com)中发现多起NPM组件包投毒事件。攻击者利用包名错误拼写方式 (typo-squatting)在NPM仓库中连续发布9个不同版本的恶意包,试图通过仿冒合法组件(ts-patch-mongoose)来攻击潜在的NodeJS开发者。

131

2

2

|

监控

网络协议

网络架构

|

机器学习/深度学习

监控

网络协议

|

域名解析

网络协议

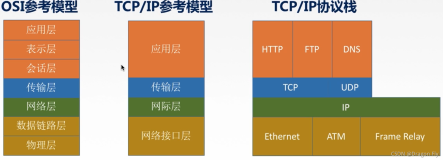

IP协议, TCP协议 和DNS 服务分别是干什么的?

大家好,我是阿萨。昨天讲解了网络四层协议[TCP/IP协议族分为哪4层?]今天我们学习下IP 协议, TCP 协议和DNS 协议分别是干什么的。

301

0

1

热门文章

最新文章

1

Linux tcpdump命令详解

2

curl+tcpdump抓包脚本一例

3

Linux网络抓包分析工具Tcpdump基础篇[参数说明]

4

TcpDump 抓包 传输数据包

5

Linux基础:用tcpdump抓包

6

tcpdump源码分析(2)——抓包原理

7

tcpdump 和 wireshark组合拳,揪出有问题的机器

8

tcpdump 命令

9

tcpdump示例

10

linux tcpdump

1

LabVIEW 在NI Linux实时设备上访问Shell

100

2

使用shell脚本实现自动SSH互信功能

91

3

轻松编写 AIX Shell 脚本

132

4

【Linux】进程实践项目(更新中) — 自主shell编写

75

5

Shell脚本入门:从基础到实践,轻松掌握Shell编程

135

6

在Centos7中利用Shell脚本:实现MySQL的数据备份

424

7

5 个有用的 Linux Shell 转义序列

84

8

C语言,Linux,静态库编写方法,makefile与shell脚本的关系。

71

9

shell 脚本 if-else判断 和流程控制 (基本语法|基础命令)

99

10

shell脚本 编程 变量 基本入门(详解)

84